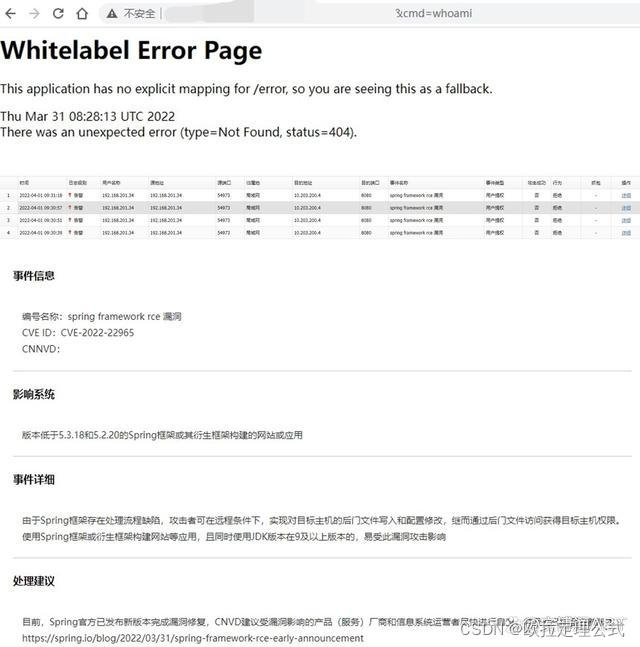

近期,Spring官方披露了Spring框架远程命令执行漏洞(CVE-2022-22965),当JDK版本在9及以上版本时,易受此漏洞攻击影响。

2022 年 3 月 31 日,国家信息安全漏洞共享平台(CNVD)收录了 Spring 框架远程命令执行漏洞,并发布了关于 Spring 框架存在远程命令执行漏洞的安全公告,安全公告编号:CNTA-2022-0009,POC、EXP等漏洞利用细节已经公开,建议受影响的用户自查安全工作。

01

漏洞描述

Spring 框架(Framework)是一个开源的轻量级 J2EE 应用程序开发框架,提供了 IOC、AOP 及 MVC 等功能,主要帮助解决程序人员在开发中遇到的常见问题,提高应用程序开发便捷度和软件系统构建效率。

Spring是Java生态使用最广泛的开发框架。攻击者可以利用此漏洞,在未授权的情况下远程执行命令。JDK 9.0 及以上版本易受到影响。

02

影响版本

版本低于5.3.18和5.2.20的Spring框架或其衍生框架构建的网站或应用。

03

检测漏洞

根据漏洞利用条件,可通过以下方式进行逐项排查:

1. 检测是否使用Spring框架,若未使用,则不存在该漏洞。

2. 检查项目是否使⽤Spring参数绑定,若未使用,则不存在该漏洞。

3. 检查中间件使用的JDK版本,若版本号小于9,则不存在该漏洞。

4. 检查当前使用的中间件是否为Tomcat,若未使用Tomcat,则暂不受该漏洞影响。

公开的漏洞利用代码只针对Tomcat中间件,但不排除后续有新的利用代码出现,因此非Tomcat中间件,仍存在风险可能性。

04

修复措施

目前,Spring官方已发布新版本完成漏洞修复,请尽快更新至Spring框架至5.3.18或5.2.20版本。

codesense 新一代源代码缺陷分析平台,同时已将知识库更新至最新版本,亦可支持对该漏洞的检测。