近日,奇安信CERT监测到Apache Tomcat WebSocket存在拒绝服务漏洞(CVE-2020-13935),Tomcat 中 WebSocket 框架没有对请求包长度进行校验,远程攻击者通过发送大量特殊构造的请求包触发无限循环,导致拒绝服务。目前已经监测到可稳定触发拒绝服务(DOS)的EXP。鉴于漏洞危害较大,建议客户升级到最新版本。

奇安信 CERT 安全通告

奇安信 CERT 安全通告近日,奇安信CERT监测到Apache Tomcat WebSocket存在拒绝服务漏洞(CVE-2020-13935),Tomcat 中 WebSocket 框架没有对请求包长度进行校验,远程攻击者通过发送大量特殊构造的请求包触发无限循环,导致拒绝服务。目前已经监测到可稳定触发拒绝服务(DOS)的EXP。鉴于漏洞危害较大,建议客户升级到最新版本。

当前漏洞状态:

细节是否公开 | PoC状态 | EXP状态 | 在野利用 |

是 | 公开 | 公开 | 未知 |

漏洞描述

漏洞描述Apache Tomcat WebSocket拒绝服务漏洞(CVE-2020-13935),在低版本的Tomcat中,没有正确验证 WebSocket 帧中的有效负载长度,攻击者可以通过发送多个无效长度 WebSocket 帧的请求触发无限循环,最终导致拒绝服务。

目前Apache Tomcat WebSocket拒绝服务漏洞(CVE-2020-13935)细节以及EXP已在网上公开,远程攻击者通过发送大量特殊构造的请求包触发无限循环。经验证,网上公开的POC可稳定触发拒绝服务(DOS)。鉴于漏洞危害较大,建议客户升级到最新版本。

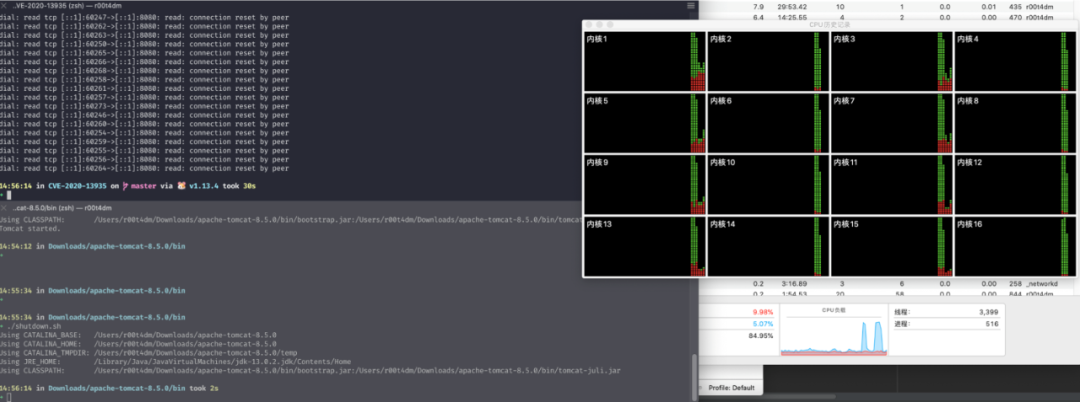

奇安信CERT第一时间复现了CVE-2020-13935漏洞,复现截图如下:

漏洞时间线:

2020年7月14日,奇安信CERT监测到Apache Tomcat 官方安全更新,修复了Apache Tomcat WebSocket拒绝服务漏洞(CVE-2020-13935),指出有可能被恶意攻击者利用来进行拒绝服务攻击。

2020年11月6日,奇安信CERT监测到Apache Tomcat WebSocket拒绝服务漏洞(CVE-2020-13935)细节及EXP,经验证,网上公开的POC可稳定触发拒绝服务(DOS)。

风险等级

风险等级奇安信 CERT风险评级为:高危

风险等级:蓝色(一般事件)

影响范围10.0.0-M1 <= Apache Tomcat <= 10.0.0-M6

9.0.0.M1 <= Apache Tomcat <= 9.0.36

8.5.0 <= Apache Tomcat <= 8.5.56

7.0.27 <= Apache Tomcat <= 7.0.104

处置建议

处置建议升级到最新版:https://tomcat.apache.org/

缓解措施:

因为这个漏洞仅在WebSocket端点中触发,如果您无法及时更新补丁,请确定Tomcat中部署的应用不存在WebSocket端点,或对其进行访问限制。需要注意的是Tomcat默认示例中有WebSocket端点,建议删除。

奇安信网神统一服务器安全管理平台更新入侵防御规则库

奇安信网神虚拟化安全轻代理版本可通过更新入侵防御规则库2020.11.10版本,支持对Apache Tomcat WebSocket 拒绝服务漏洞(CVE-2020-13935)的防护,当前规则正在测试中,将于11月10日发布,届时请用户联系技术支持人员获取规则升级包对轻代理版本进行升级。

奇安信网神统一服务器安全管理平台可通过更新入侵防御规则库10307版本,支持对Apache Tomcat WebSocket 拒绝服务漏洞(CVE-2020-13935)的防护,当前规则正在测试中,将于11月10日发布,届时请用户联系技术支持人员获取规则升级包对融合版本进行升级。

奇安信开源卫士已支持

奇安信开源卫士20201106. 475版本已支持对Apache Tomcat WebSocket 拒绝服务漏洞(CVE-2020-13935)的检测。

奇安信天眼产品解决方案

奇安信天眼新一代威胁感知系统在第一时间加入了该漏洞的检测规则,请将规则包升级到3.0.1106.12489及以上版本。规则名称:Apache Tomcat WebSocket 拒绝服务漏洞(CVE-2020-13935),规则ID:0x5d88。

奇安信天眼流量探针(传感器)升级方法:系统配置->设备升级->规则升级,选择“网络升级”或“本地升级”。

奇安信网神网络数据传感器系统产品检测方案

奇安信网神网络数据传感器(NDS3000/5000/9000系列)产品,已具备该漏洞的检测能力。规则ID为:51875,建议用户尽快升级检测规则库至2011061530以后版本并启用该检测规则。

奇安信网神天堤防火墙产品防护方案

奇安信新一代智慧防火墙(NSG3000/5000/7000/9000系列)和下一代极速防火墙(NSG3500/5500/7500/9500系列)产品系列,已通过更新IPS特征库完成了对该漏洞的防护。建议用户尽快将IPS特征库升级至” 2011061600” 及以上版本并启用规则ID: 1228501进行检测防御。

参考资料

参考资料[1] https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-13935

[2] https://blog.redteam-pentesting.de/2020/websocket-vulnerability-tomcat/

时间线 2020年11月6日,奇安信 CERT发布安全风险通告

时间线 2020年11月6日,奇安信 CERT发布安全风险通告 奇安信A-TEAM招人啦!

奇安信A-TEAM招人啦!

奇安信A-TEAM正在寻找安全研究员,及时关注、跟进、挖掘最新的漏洞,维护公司的漏洞情报库,为公司产品和实战攻防能力赋能。输出研究文章、演讲、报告等为团队及公司提升影响力。

奇安信A-TEAM 团队专注于网络实战攻击研究、攻防安全研究、黑灰产对抗研究。早在Oracle第二季度关键补丁更新公告中,就被评为了“在线状态安全性贡献者”。A-TEAM 团队还曾多次率先提供Windows域、Exchange、Weblogic等重大安全问题的风险通告及可行的处置措施并获得官方致谢。同时,A-TEAM 还是奇安信CERT的支撑团队,在Web渗透、互联网底层协议分析、APT攻防对抗,前瞻性攻防工具预研等方面均积累了丰富的实战经验。

* 对从事漏洞研究工作充满热情

* 理解常见安全漏洞产生原理及防护方法

* 了解常见编程语言,具有一定的代码编写能力

* 独立分析过公开漏洞

* 独立挖掘过通用型漏洞(有CVE、CNVD编号)

* 独立撰写过较深入的漏洞分析文章

* 补充医疗保险+定期体检----你的健康我来保障

* 定期团建----快乐工作交给我

* 福利年假+带薪病假----满足各种休假需求

* 下午茶----满足你每天的味蕾

心动不如行动!快给 bibotai@qianxin.com 投简历吧!!!