PS:文章一般都会先首发于我的个人Blog上:S3 Bucket 如何配置才能做到只允许某一个IAM User操作? ,有需要的小伙伴可以直接订阅我的Blog,获取最新内容。

0x00 前言

有这么个需求,我有一个S3 Bucket,然后我只想让某一个User管理,我应该咋操作。

简而言之,可以通过Bucket Policy实现,限制某一个IAM User才能访问,然后其他的操作全都deny掉。

0x01 Policy

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Deny",

"Principal": "*",

"Action": "s3:*",

"Resource": [

"arn:aws-cn:s3:::bucketname/*",

"arn:aws-cn:s3:::bucketname"

],

"Condition": {

"StringNotEquals": {

"aws:username": "username"

}

}

}

]

}

你要是用这个Policy的话,需要修改bucketname、username,别的没啥了。

Policy比较简单,大意就是有一个条件aws:username不等于我的username的,我就全都给deny掉。

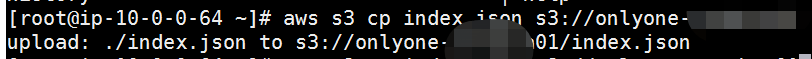

这个是允许的user执行结果

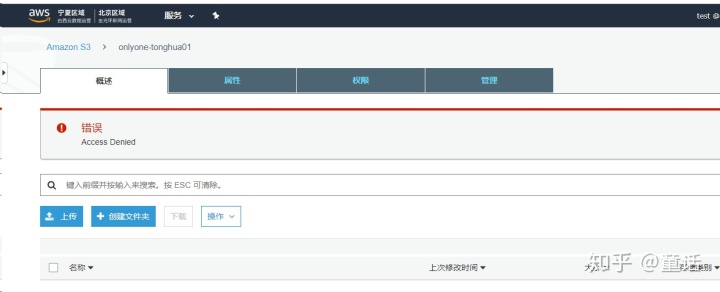

这个是其他无权限的user

0x02 总结

可以在根据指定的action做一些精细化的访问控制,不过那就不在这个的讨论范围了。

0x03 参考链接

没参考啥,去Policy的控制台测测就完了。