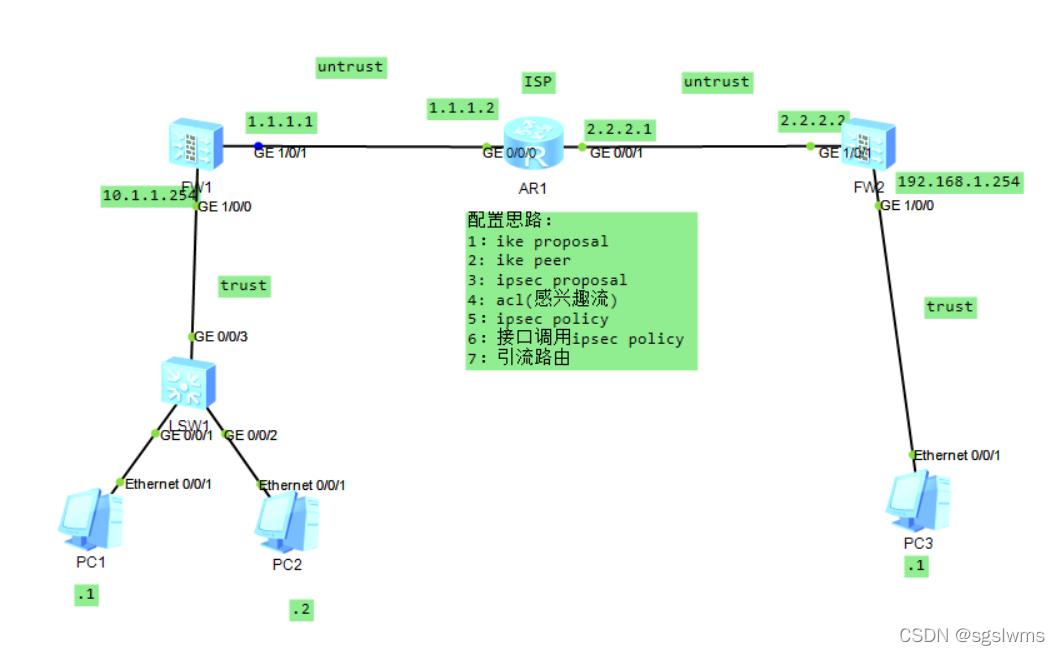

拓扑前提配置:1:设备接口IP 2:防火墙接口加区域 3:配置默认路由

拓扑前提配置:1:设备接口IP 2:防火墙接口加区域 3:配置默认路由

1:IKE proposal

左边防火墙:

ike proposal 1(这个1指的是名字)

encryption-algorithm des (加密算法)

dh group1 (密钥计算)

authentication-algorithm md5 (认证算法)

authentication-method pre-share (认证模式 预共享)

integrity-algorithm hmac-sha2-256 (完整性算法)

prf hmac-sha2-256

q

右边防火墙和上面用一样的协商出ike隧道所用的算法

2:IKE peer

左边防火墙:

ike peer fw2(fw2是peer的名字)

undo version 2 (如果不禁用ike2的话是用ikev)

pre-shared-key huawei@123 (设置预共享密钥的值)

ike-proposal 1 (与之前的Ikepropo进行绑定)

remote-address 2.2.2.2 (对端的地址)

q

右边防火墙:

ike peer fw1(fw2是peer的名字)

undo version 2 (如果不禁用ike2的话是用ikev)

pre-shared-key huawei@123 (设置预共享密钥的值)

ike-proposal 1 (与之前的Ikepropo进行绑定)

remote-address 1.1.1.1 (对端的地址)

q

3:ipsec propol

左边防火墙:

ipsec proposal 2(2是名字)

encapsulation-mode tunnel(设置封装模式为隧道模式默认也是tunnel模式不设置也可以 )

transform esp (传输协议设置为esp默认也是esp可以不用设置)

esp authentication-algorithm md5 (设置esp的认证算法和加密算法)

esp encryption-algorithm des

q

右边防火墙:我设置的和左边的一样的(如上)

4:设置acl(感兴趣流)

左边防火墙:

acl 3000

rule permit ip source 10.1.1.0 0.0.0.255 destination 192.168.1.0 0.0.0.255

q

右边边防火墙:

acl 3000

rule permit ip source 192.168.1.0 0.0.0.255 destination 10.1.1.0 0.0.0.255

q

5:设置ipsec policy 将上述设置的参数进行捆绑

左边防火墙:

ipsec policy ipsec 5 isakmp (起个名字叫做ipsec 然后设置为密钥管理协议就是动态模式)

security acl 3000 (绑定刚才设置的三个)

ike-peer fw2

proposal 2

右边防火墙:

ipsec policy ipsec 5 isakmp (起个名字叫做ipsec 然后设置为密钥管理协议就是动态模式)

security acl 3000 (绑定刚才设置的三个)

ike-peer fw1

proposal 2

6:接口调用ipsec policy

左边:

int g1/0/1

ipsec policy ipsec

右边:

int g1/0/1

ipsec policy ipsec

放行策略:需要放行的策略有isakmp(UDP 500端口) ESP ICMP

放行isakmp:

security-policy

rule name ike

source-zone local

source-zone untrust

destination-zone local

destination-zone untrust

source-address 1.1.1.1 mask 255.255.255.255

source-address 2.2.2.2 mask 255.255.255.255

destination-address 1.1.1.1 mask 255.255.255.255

destination-address 2.2.2.2 mask 255.255.255.255

service protocol udp source-port 500 destination-port 500

action permit

放行ESP:因为VPN封装后在发送的时候不需要匹配安全策略直接发送所以只需要单向放行

security-policy

rule name esp

source-zone untrust

destination-zone local

source-address 2.2.2.2 mask 255.255.255.255

destination-address 1.1.1.1 mask 255.255.255.255

service esp

action permit

放行ICMP:双向放行

rule name icmp

source-zone trust

source-zone untrust

destination-zone trust

destination-zone untrust

source-address 10.1.1.0 mask 255.255.255.0

source-address 192.168.1.0 mask 255.255.255.0

destination-address 10.1.1.0 mask 255.255.255.0

destination-address 192.168.1.0 mask 255.255.255.0

service icmp

action permit

两边是镜像配置这是左边防火墙的配置