被动信息查询

whois查询!

whois查询:查询域名是否已经被注册,以及注册域名的详细信息的数据库(如域名所有人、域名注册商、域名注册日期和过期日期等)。通过域名Whois服务器查询,可以查询域名归属者联系方式,以及注册和到期时间,可以用whois.chinaz.com 访问!

寻找secmaniac.net域名服务器为例

msf > whois secmaniac.net

netcraft

利用netcraft网查询到ip后,可直接

msf > whois 127.0.0.1

此外,站长工具、微步在线、爱站等也可以进行whois查询

NFLookup

nslookup用法

·常规用户

nslookup www.baidu.com

查询其他记录

nslookup -qt = type domain [dns-server]

type:

A -->地址记录

AAAA -->地址记录

AFSDB Andrew -->文件系统数据库服务器记录

ATMA -->ATM地址记录

CNAME -->别名记录

HINHO -->硬件配置记录,包括CPU、操作系统信息

ISDN -->域名对应的ISDN号码

MB -->存放指定邮箱的服务器

MG -->邮件组记录

MINFO -->邮件组和邮箱的信息记录

MR -->改名的邮箱记录

MX -->邮件服务器记录

NS --> 名字服务器记录

PTR ->反向记录

RP -->负责人记录

RT -->路由穿透记录

SRV -->TCP服务器信息记录

TXT -->域名对应的文本信息

X25 -->域名对应的X.25地址记录

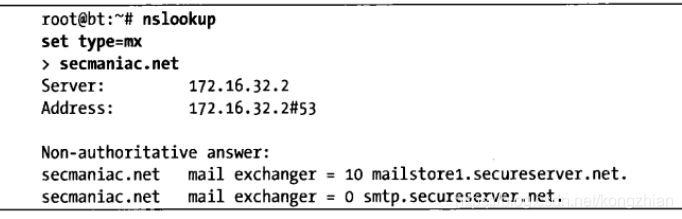

如下列查找邮件服务器,指向mailstore1.secureserver.net和smtp.secureserver.net,这是由第三方运维的

主动信息收集

端口扫描

一般情况下我们使用nmap进行端口扫描比较多

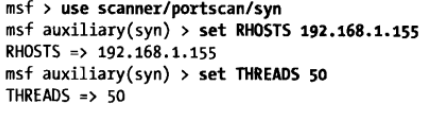

而metasploit也提供了端口扫描的工具

查看端口扫描工具

msf > search portscan

由上,135 139 445 是开放的

针对性扫描

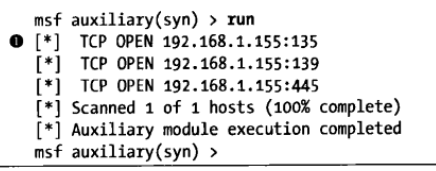

服务消息块协议扫描

smb待补充

smb

搜寻配置不当的 MS SQL

由于部分软件运行的先决条件是ms sql,故有时候管理员不知道系统上安装了ms sql,而ms sql配置会产生漏洞,导致系统的安全性出现问题

ms sql的端口是1433,可在此端口对ms sql进行监听

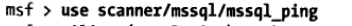

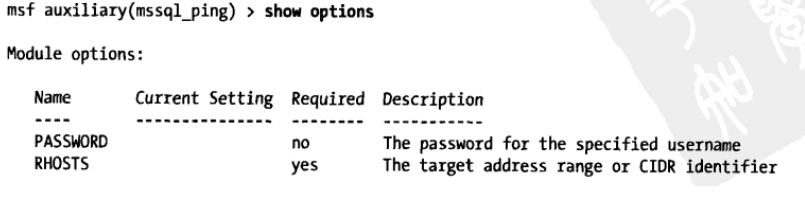

mssql_ping可完成相关功能

启动模块

列出模块参数

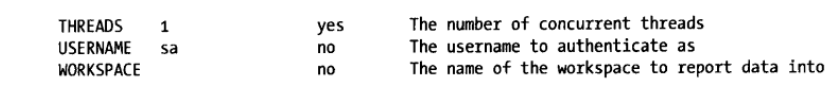

设置参数及结果显示

1服务器地址

2实例名

3版本号

4端口

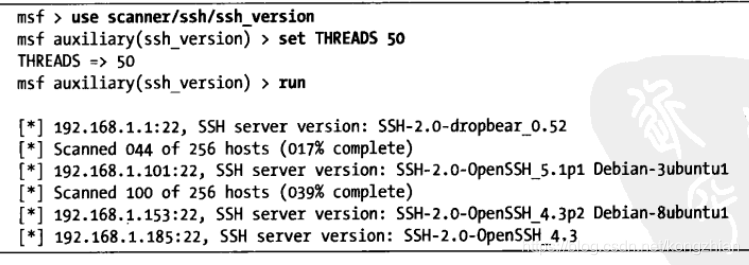

SSH服务扫描

对ssh的版本进行识别

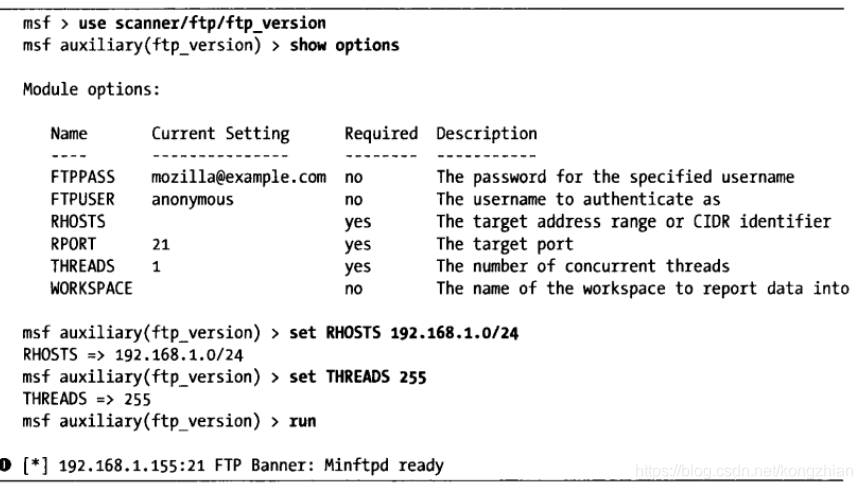

FTP扫描

ftp是应用层缺乏安全性的协议,是进入目标网络最简单的途径

首先是查看模块、选择模块、设置参数、启动扫描

上面结果显示识别出了ftp服务器

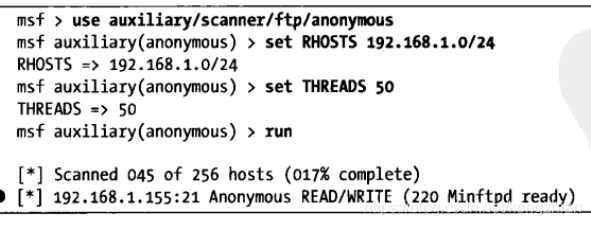

下面使用scanner/ftp/anonyous模块检查一下是否允许匿名登录

结果显示允许匿名登录,有读写权限

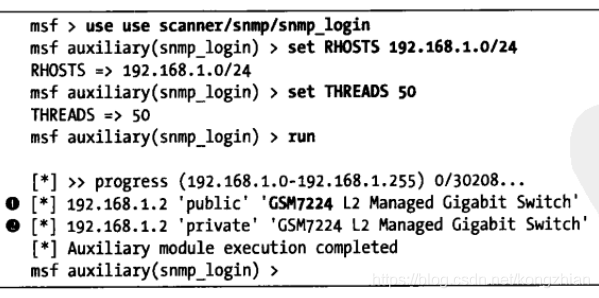

网管协议(SNMP)扫描

snmp用于网络设备中,提供报告带宽利用率、冲突率等信息,而操作系统中也含有snmp的软件,提供cpu利用率、空闲内存等信息

百度一下GSM7224,是一个交换机型号(这是由于交换机直接使用出厂信息)