前方高能预警

有一天,万恶的产品,带着微笑来到了我的床(窗)前

产品跟我说,最近我们系统出现了一些很奇怪的现象。

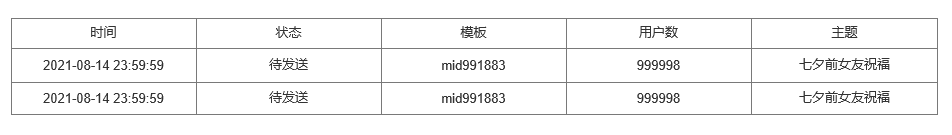

比如定时给客户推送短信的功能,我经常看到两条一模一样定时任务,你给我解释解释???

我:可能是创建任务的人当时手抖了,这得痔

产:痔你妹…

我:我想想,可能是这个接口需要处理的逻辑比较多,cpu在高负载下加之天气炎热,导致RTT比较高,用户当天可能亲戚来访比较急躁,所以着急之下,又请求了一次接口,所以就重复创建了

产:说人话…

我:就是他创建第一个任务时候还没有完成就又点了一次

产:那你处理一下吧 这个月KPI给你加满

回到正题

当时看到这个需求的第一反应就是使用分布式锁来处理一下,反正系统里都已经整合好,调一下接口就完事。

对于分布式的Java Web项目来说,分布式锁肯定是必不可少的工具。有了分布式锁,就能实现并发环境下接口逻辑的事务完整性(ACID)。分布式锁的原理及实现方式有很多,这里就不做过多赘述,简单描述之就是:

单机环境可以使用synchronize或aqs的衍生类(ReentrantLock…)来对方法加锁,避免线程安全问题,但对于分布式环境下,每台服务器上的项目都跑在各自的JVM中,上述的锁就没有用了,必须要有一个全局的分布式锁来代替其功能。

一般情况下可以使用redis、zookeeper来实现分布式锁,既可以手动去实现,也可以用一些现成的解决方案(Redisson)。

String key = "产品的第999个需求接口" + adminId;

try {

if (LockUtil.acquire(key, 10)) { // 尝试获取锁,过期时间10秒

// 业务逻辑

} else {

return "操作频繁";

]

} finally {

LockUtil.releaseLock(key); // 释放锁

}

乍一看好像没什么问题,请求进来之后根据接口id和管理员id作为锁,然后尝试获取,获取到了就执行后续的操作,没有获取到就提示操作频繁。

之后我在多个模块里边都增加了分布式锁,改好之后上线,一段时间内都没发生类似的事故了。

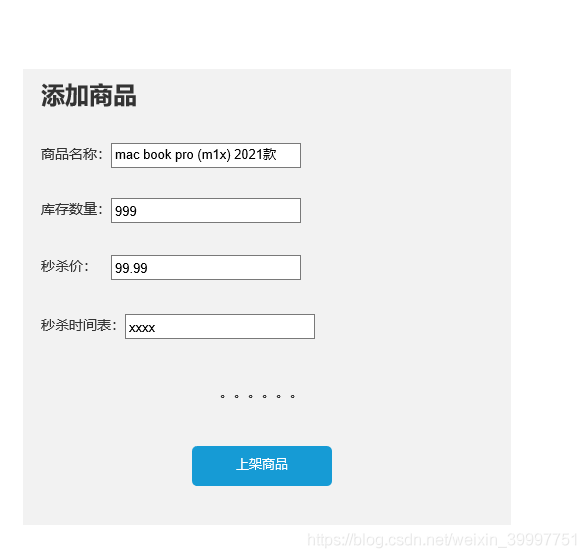

好景不长,上次那个运营又搞事情,这次不是亲戚来了,而是带了她的7岁儿子来公司办公。她儿子用Q来表示:

Son Q = new Son("7", "103", "李狗蛋", "手残");

Q趁妈妈不在工位之际,不小心操作了一个按钮,而且还是连续点击

结果可想而知,出现了20个mac book pro

产品又来了:

产:快帮我看看这是什么情况

我:好的 等我秒杀一下这个mac book pro

问题分析:由于这个上架的接口做了异步处理,所以接口请求过来之后就会马上响应,因而这20次请求,每次都能够获取到锁,每个请求都完全的执行完毕,没有发生一个请求正在执行,另一个请求又来的现象。

所以,万恶之源还是这个分布式锁,当时我概念有点混淆了,分布式锁解决的是分布式环境下线程安全问题,而要限制接口请求次数不单单用分布式锁就行了,而是要再加一层拦截。

使用Spring的注解+拦截器实现

public @interface ReqLimit {

/** 时间间隔 */

int seconds() default 10;

/** 最大请求次数 */

int maxCount() default 1;

}

public ReqLimitInterceptor implements HandlerInterceptor {

@Override

public boolean preHandle(HttpServletRequest request, HttpServletResponse response, Object handler)

throws Exception {

HandlerMethod handlerMethod = (HandlerMethod) handler;

// 获取接口方法的注解

ReqLimit annotation = handlerMethod.getMethodAnnotation(ReqLimit.class);

if (annotation == null) {

return true;

}

// 获取请求uri及请求ip

String ip = "获取ip过程省略";

String key = request.getRequestURI() + ip;

Integer count = RedisUtil.get(key);

if (count == null) { // 第一次请求

RedisUtil.set(key, 1, annotation.seconds()); // 往redis存<k, v>

}

if (count > annotation.maxCount) {

return false; // 次数超限制

} else {

RedisUtil.set(key, ++count); // 这里要原子的set

}

return true;

}

}

@ReqLimit(seconds = 5, maxCount = 1)

@PostMapping("/good")

public void saveGood(GoodDTO good) {

// 业务处理

}

这样就能搞定产品的需求啦!

当然也可以使用AOP来实现,但是AOP就不能够获取到ip地址了,所以只能根据请求的参数信息来进行拦截重复的请求。

文笔较糙,看客们见谅!