因为之前实现的网关项目中存在以下的逻辑:

- 租户需要在平台进行登陆

- 租户在登陆之后获取到token之后才能通过网关的验证中间件进入到转发代理逻辑中

不选择session的原因

在这种登陆场景下,我们可以使用session来处理,session的处理流程如下:

- 租户发起登陆请求,把用户名和密钥发送给转发代理服务器,服务器利用后台数据库中的数据进行验证

- 后台服务器验证成功之后,利用服务器自己设置的租户session前缀+用户名+登陆时间这几个参数生成一个session并把session设置为Set-Cookie头部对应的值返回给租户客户端。并且会将username作为key,session作为value存储到Redis服务器中

- 租户在收到服务器返回的response之后,会把Set-Cookie头部的信息设置为Cookie

- 租户下次发起请求的时候,会把Cookie信息添加到request头部发送给服务器

- 服务器在接收到租户的cookie之后,会根据租户的用户名从Redis服务中查找对应的value从而得到session信息,然后验证租户发送过来的cookie与session是否一致,如果一致就通过了验证

但是这种基于session的认证使应用本身很难得到扩展,随着租户的不断增加,独立的服务器已无法承载更多的用户,而这时候基于session认证应用的问题就会暴露出来。

session认证存在问题:

Session: 每个租户登陆之后都需要在Redis服务器中做存储,随着认证用户的增多,服务端开销会增大

扩展性: 用户认证之后,服务端做认证记录,存储到Redis服务器中,如果我们需要扩展多台服务器,就需要做分布式session验证,这会带来一定的效率影响,同时不易扩展

CSRF: 因为是基于cookie来进行用户识别的, cookie如果被截获,用户就会很容易受到跨站请求伪造的攻击。

JWT验证

token的鉴权机制类似于http协议也是无状态的,它不需要在服务端去保留用户的认证信息或者会话信息。这就意味着基于token认证机制的应用不需要去考虑用户在哪一台服务器登录了,这就为应用的扩展提供了便利,同时也大大减轻了Redis服务器的压力,让它可以更专注于其他业务。

在生成token和token验证这方面,我选择来JWT验证,下面就来介绍一下什么是JWT验证,以及JWT验证如何在项目中实现

JWT概念以及构成

JWT是由三段信息构成的,将这三段信息文本用.链接一起就构成了Jwt字符串。比如以下的字符串就是利用JWT生成的:

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJleHAiOjE1OTUxNTczNTAsImlzcyI6ImFwcF9pZF9iIn0.h4ZyrB00t5NdtZ6tWO6tltVFB3rYWqWktagHD4js2zE

第一部分我们称它为头部,对应为eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9

第二部分我们称其为载荷,对应为eyJleHAiOjE1OTUxNTczNTAsImlzcyI6ImFwcF9pZF9iIn0

第三部分是签证,对应为h4ZyrB00t5NdtZ6tWO6tltVFB3rYWqWktagHD4js2zE

header

jwt的头部包含两部分信息:

声明类型,这里是jwt

声明加密的算法 通常直接使用 SHA256

将头部进行base64加密就构成了第一部分.

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9

claims

claims就是存放有效信息的地方,这些有效信息包含三个部分:

- 标准中注册的声明

- 公共的声明

- 私有的声明

1.标准中注册的声明 :

iss: jwt签发者

sub: jwt所面向的用户

aud: 接收jwt的一方

exp: jwt的过期时间,这个过期时间必须要大于签发时间

nbf: 定义在什么时间之前,该jwt都是不可用的.

iat: jwt的签发时间

jti: jwt的唯一身份标识,主要用来作为一次性token,从而回避重放攻击。

2.公共的声明 :

公共的声明可以添加任何的信息,一般添加用户的相关信息或其他业务需要的必要信息.但不建议添加敏感信息,因为该部分在客户端可解密.

3.私有的声明 :

私有声明是提供者和消费者所共同定义的声明,一般不建议存放敏感信息,因为base64是对称解密的,意味着该部分信息可以归类为明文信息。

自己的定义一个claims:

{

“iss”: “KlayLee”,

“exp”: “1595391692”

}

然后将其进行base64加密,得到Jwt的第二部分:eyJleHAiOjE1OTUxNTczNTAsImlzcyI6ImFwcF9pZF9iIn0

signature

jwt的第三部分是一个签证信息,这个签证信息由三部分组成:

header (base64后的)

claims (base64后的)

secret

比如:

{

“header”: “eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9”,

“claims”: “eyJleHAiOjE1OTUxNTczNTAsImlzcyI6ImFwcF9pZF9iIn0”,

“secret”: “xxxxx”(密钥一般都很长,这里利用xxx忽略)

}

这个部分使用前两个部分组成的字符串,然后通过header中声明的加密方式进行加盐secret组合加密,然后就构成了jwt的第三部分。

h4ZyrB00t5NdtZ6tWO6tltVFB3rYWqWktagHD4js2zE

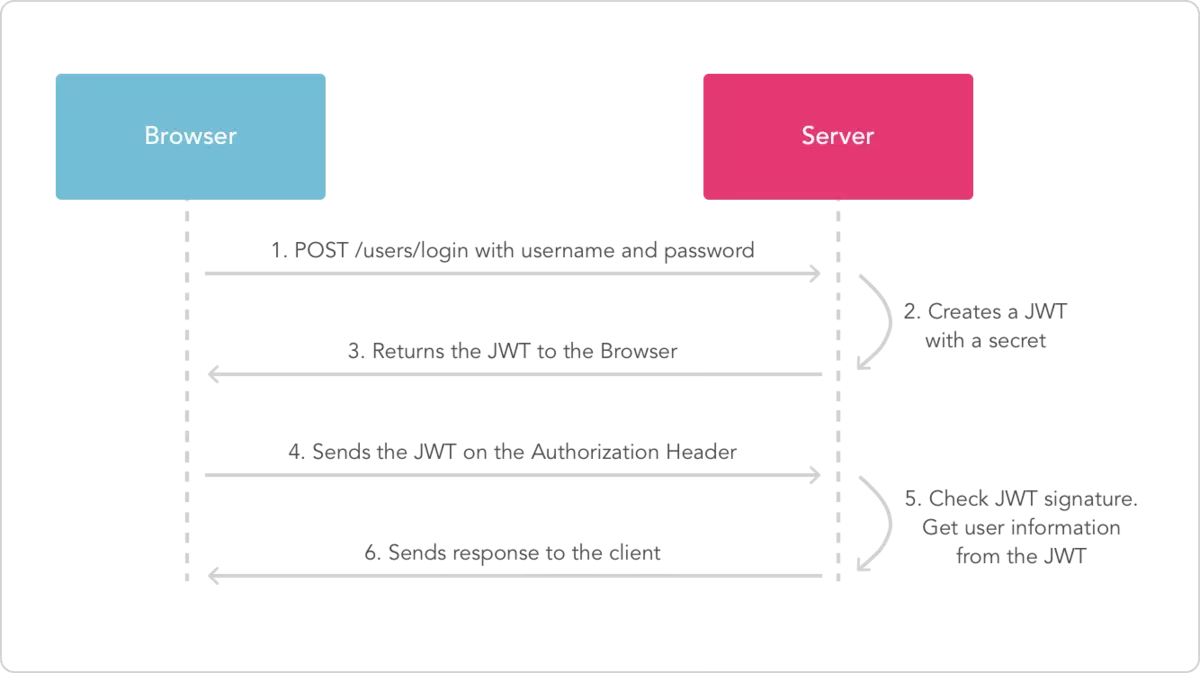

JWT验证过程

- 首先客户端会给服务器发送登陆的请求,携带有租户的用户名和密钥

- 服务器在接收到客户端的登陆请求之后,会在数据库中验证用户名和密钥的正确性,如果验证成功会进入下一步:生成JWT密钥

- 服务器会利用用户名和当前时间生成过期时间,利用这两个信息生成JWT token,并组装token返回给客户端

- 客户端在接收到token之后,下次请求会把token放在请求头的Authorization位置,并加上Bearer标志

- 服务器接收到客户端的第二次请求之后,会对JWT进行解码,验证JWT中的各种信息是否正确,如果正确就会验证成功

JWT部分重要的代码

因为这个项目是利用golang构建的,所以这里的代码import了 "github.com/dgrijalva/jwt-go"下的JWT包

下面讲解一些重要的函数和代码:

服务器在接收到租户请求之后,会利用租户名和过期时间组成jwt的claims

claims:=jwt.StandardClaims{

Issuer:appInfo.AppID,

//过期时间=当前时间+服务器设定的过期间隔

ExpiresAt:time.Now().Add(public.JWtExpiresAt*time.Second).In(lib.TimeLocation).Unix(),

}

在组装claims成功之后,服务器会利用claims组装一个token,以下是token结构体的参数

// A JWT Token. Different fields will be used depending on whether you're

// creating or parsing/verifying a token.

type Token struct {

Raw string // The raw token. Populated when you Parse a token

Method SigningMethod // The signing method used or to be used

Header map[string]interface{} // The first segment of the token

Claims Claims // The second segment of the token

Signature string // The third segment of the token. Populated when you Parse a token

Valid bool // Is the token valid? Populated when you Parse/Verify a token

}

以下是编码的函数,首先使用工厂方法生成一个token,然后利用该token进行编码

func JwtEncode(claims jwt.StandardClaims) (string, error) {

//获取第三部分签名所需的密钥

mySigningKey := []byte(JwtSignKey)

token := jwt.NewWithClaims(jwt.SigningMethodHS256, claims)

return token.SignedString(mySigningKey)

}

以下的几个函数就是关键的生成token的函数了

生成完整token的函数:

// Get the complete, signed token

func (t *Token) SignedString(key interface{}) (string, error) {

var sig, sstr string

var err error

//在该处生成前两部分

if sstr, err = t.SigningString(); err != nil {

return "", err

}

//生成签名

if sig, err = t.Method.Sign(sstr, key); err != nil {

return "", err

}

return strings.Join([]string{sstr, sig}, "."), nil

}

生成前两部分(headers,claims)的函数

// Generate the signing string. This is the

// most expensive part of the whole deal. Unless you

// need this for something special, just go straight for

// the SignedString.

func (t *Token) SigningString() (string, error) {

var err error

parts := make([]string, 2)

for i, _ := range parts {

var jsonValue []byte

if i == 0 {

if jsonValue, err = json.Marshal(t.Header); err != nil {

return "", err

}

} else {

if jsonValue, err = json.Marshal(t.Claims); err != nil {

return "", err

}

}

parts[i] = EncodeSegment(jsonValue)

}

return strings.Join(parts, "."), nil

}

至此我们就完成了token的生成了,我们需要组装我们的reponse信息,其中需要注意我们需要添加ExpiresIn过期时间和将TokenType设置为Bearer

output:=&dto.TokensOutput{

AccessToken: token,

ExpiresIn: public.JWtExpiresAt,

TokenType: "Bearer",

Scope: "read_write",

}

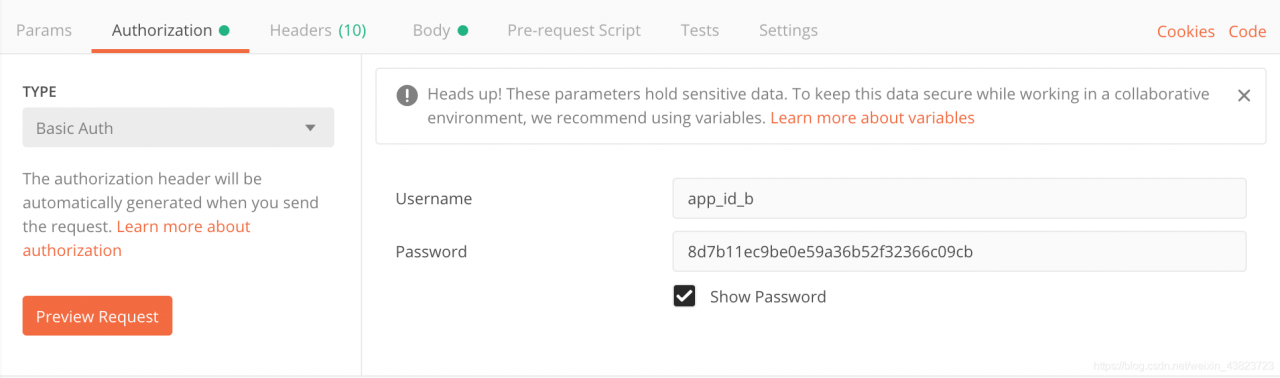

我们可以利用postman模拟客户端发起请求,首先先发送登陆请求,在Authorization设置用户名和密码,然后发起post请求

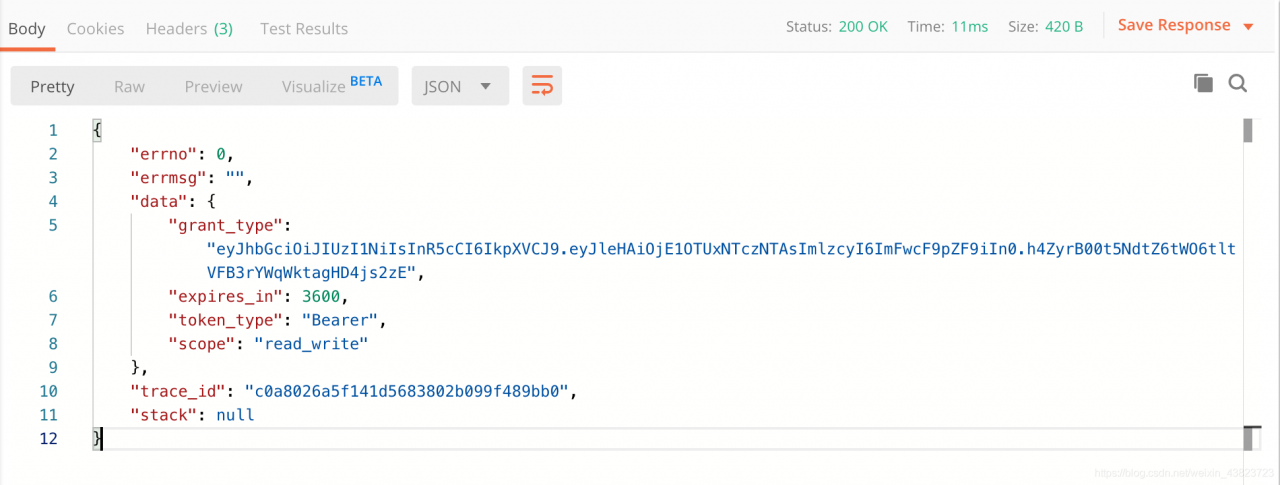

接收到response请求之后会获取到token

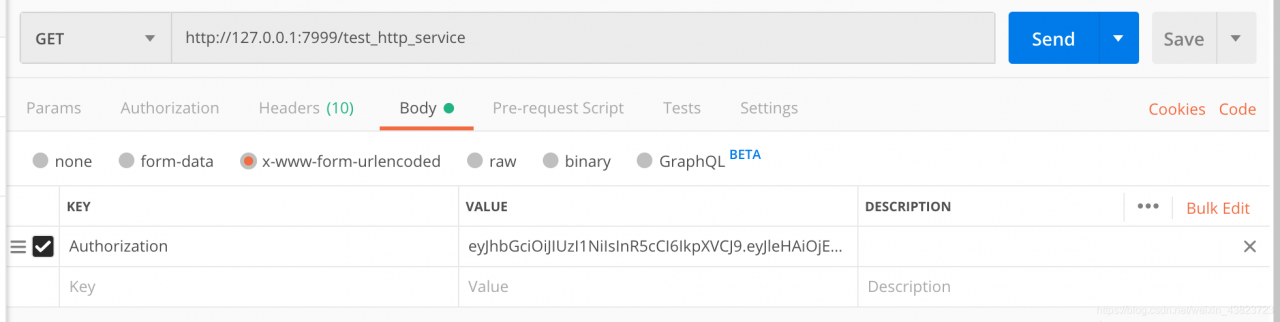

我们利用该token,在Authorization设置token值,发起请求,就能成功通过JWT验证了

其实JWT验证本质上是使用服务器用计算特性替代存储特性,也就是利用计算的性能来替换存储的性能,所以在不同的场景下,session和JWT验证都会有不同的适用场景。