交换安全----局域网安全

先简单介绍一下MAC地址可能遇到的攻

MAC洪范攻击----攻击者通过不断发送合法的MAC地址,致使二层交换机的MAC表满溢,使本应单播的流量洪范,这样攻击者就可以得到想要窃取的内容

中间人攻击----将其他接口连接的主机MAC地址通过另一个接口发给交换机,毒化MAC表,使交换机错误的转发数据,从而窃取数据

MAC地址漂移----指一个MAC地址有两个出接口,后学习到的接口会覆盖原有的出接口,使MAC地址表象的出接口发生了变更

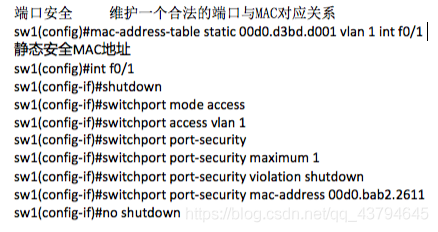

端口安全

维护一个合法的端口与MAC对应关系,通过关闭不使用的接口、设置最大记录mac地址数量、静态绑定mac地址方式来防御上述攻击

第5行命令默认只能绑定一个MAC,第6行命令表示绑定第一个通过接口的源MAC,如果不符合实际情况,第7行命令表明惩罚措施,第8行命令表示绑定用户想要绑定的MAC

惩罚分类:

1、protect----当计算机接入时,如果该端口的mac地址数量已经超过最大数量时,则这个新的计算机将无法接入,而原有的计算机不受影响,交换机也不发送警告信息

2、restrict----当新计算机接入时,如果该端口的mac地址数量已经超过最大数量时,则这个新的计算机无法接入,并且交换机发送警告信息

3、shutdown----当新计算机接入时,如果该端口的mac地址数量已经超过最大数量时,则该端口会被关闭,而这个新的计算机和原有的计算机都无法接入网络

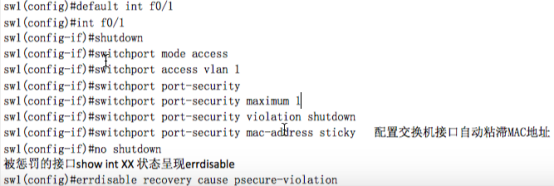

粘滞安全mac地址

静态安全mac地址可以使得家换季的接口只能接入某一固定的计算机,然而需要使用switchport port-security mac-address 00d0.bab2.2611来查看计算机的mac地址,这样比较麻烦

switchport protected 端口隔离,每一个端口都不能和这个接口通信

vlan跳转攻击

技术解决方法:采用该命令 vlan tag native dot1q 在进入干道前强行添加封装

管理解决方法:

1、pc不能被划入本征vlan

2、本征vlan移动,即重新调整本征vlan

3、把无用的接口关闭

4、把无用的接口划入特殊vlan

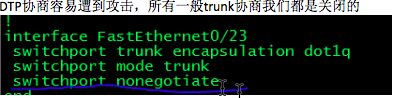

协商成trunk参与生成树的构建

数据不带vlan标记,接口放行,查看vlan干表,找到之后通过干道转发

数据带vlan标记,但与出接口vlan相同,接口撕掉封装之后放行

数据带vlan标记,但与出接口vlan不同,丢弃

DHCP

DHCP缺陷-----因为在局域网内,所以服务端和客户端之间没有认证,容易招到仿冒攻击,可以使用dhcp snooping协议解决

DHCP耗尽攻击—通常dhcp服务器是通过检车dhcp请求报文中的chaddr字段来判断客户端的mac地址,正常情况下,该chaddr字段和发送请求报文的客户端的mac地址是相同的,当攻击者通过伪造chaddr字段不断向dhcp服务器发送请求来获得mac地址,直到dhcp服务端上的地址被耗尽,无法给其他客户端提供地址的攻击方式

分类

1、二层帧source mac和chaddr的MAC一致,端口保护机制可以完成这创意操作

2、二层帧source mac不变而chaddr的MAC变化

ip dhcp snooping verify mac-address 检测二层mac与chaddr mac是否一致,不一致则丢弃

DHCP snooping----防御dhcp攻击

解决拒绝式服务攻击的方法:使用ip dhcp snooping limit rate xx命令

设定端口1s只能发送xx个包

ARP欺骗

ARP协议是用来获取目的计算机或网关的mac地址的,它拥有一种无请求ARP功能,同一网段上的所有工作站在收到主动ARP广播后会将发送者的mac地址和IP地址保存,覆盖原来的IP地址和对应的mac地址,这样攻击者就成为了中间人,可以获取到通信双方的信息

解决方案----DAI,动态ARP检查,针对vlan设置

配置: ip arp inspection vlan 1 在vlan1中启用DAI

ip arp inspection validate src-mac dst-mac ip

检查ARP(请求和响应)报文中的源目mac、源IP地址和DHCP绑定中的信息是否一致

接口配置:ip arp inspection trust 信任此接口

ip arp inspection limit rate 10 限制10个ARP包每秒

IP地址欺骗

指行动产生的IP数据包为伪造的源IP地址,以便冒充其他系统或发件人的身份;这也是黑客进行拒绝服务攻击时常用的一种手段

解决方案----使用IPSG来解决

接口配置:ip verify source port-security 在本接口启用IPSG功能

STP生成树

1、spanning-tree portfast命令让所有的交换机接口都不参与生成树的收敛,但一旦这个接口收到BPDU,那么这个接口就参与了生成树的构建

单臂路由不会成环所以就不需要参与生成树的构建,可以使用spanning-tree portfast trunk命令来实现

2、连接用户的交换机接口不需要参与生成树的创建,如果有连接用户的接口想要参与生成树的创建,即向接口发送BPDU,那么我们就可以认为这个用户要搞破坏,需要惩罚,这里用到的就是bpdhguard命令。

先启用全局portfast,之后在全局下启用

命令:spanning-tree portfast bpduguard default

3、rootguart 阻止抢根的BPDU消息,只能在生成树创建好后才可以配置,在不太信任的接口上配置,只能在接口上配置

命令:spanning-tree guard root

4、loopguard 一般用在阻塞端口,用来阻断环路

在光纤接口下配置:spanning-tree guard root

在全局下配置:spanning-tree loopguard default

生成树不专业的情况

5、UDLD 单向链路检测

光纤接口下配置:udld port aggressive

服务器保护,只能在真机上配置,模拟器上没有命令

no ip http server

交换机MAC老化时间可以调整,可以用在MAC表容量占满之后,调小;当洪范网络位置单播帧过多把老化时间增大

配置:mac address-table aging-time xx

mac access-list extend xx

permit xx