流量分析

IP过滤

ip.src ==192.168.1.102,显示源地址为192.168.1.102;

ip.dst==192.168.1.102, 显示目标地址为192.168.1.102;

ip.addr == 192.168.1.102,包括源地址和目标地址

bugku-networking.pcap

使用wireshark

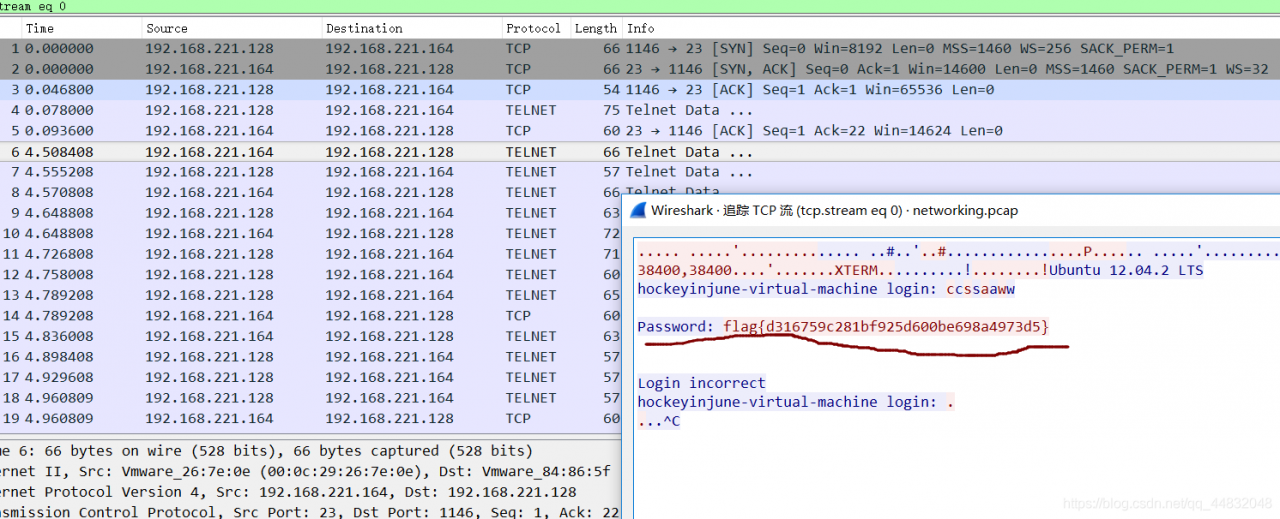

telnet是一个远程连接协议,协议端口号为23。

它的特性为明文传输用户和密码。

首先过滤,只查看”telent流”,然后选取一行,右键打开,追踪”TCP流“

题目二

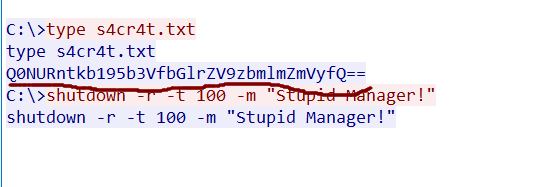

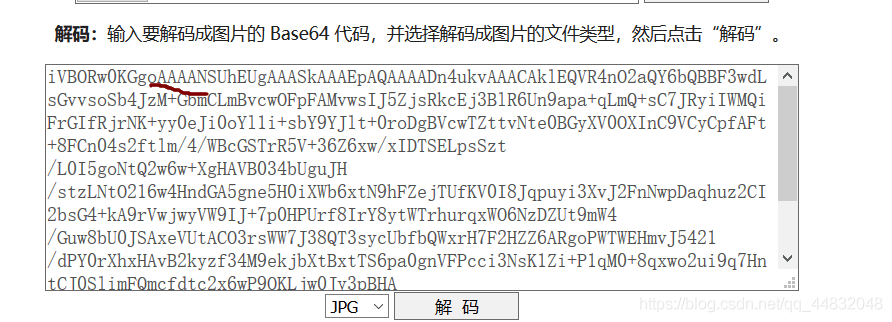

一大段的Len=0,所以我们直接拉到后面,然后追踪数据流,发现了返回了一段加密后的编码,推测可能是base64加密,解密之后得到flag

文件格式分析

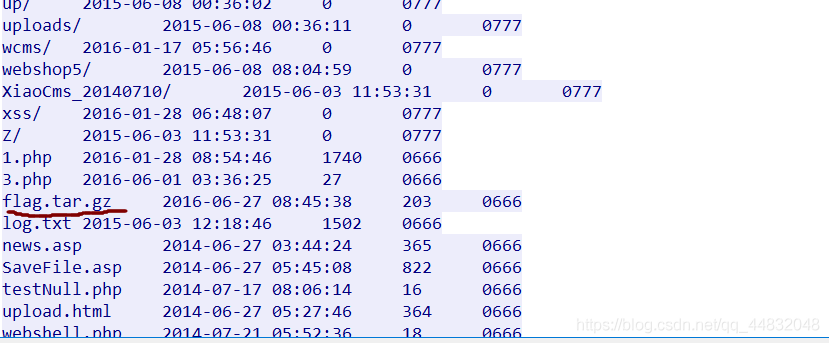

追踪流后发现有返回的信息中有flag文件,

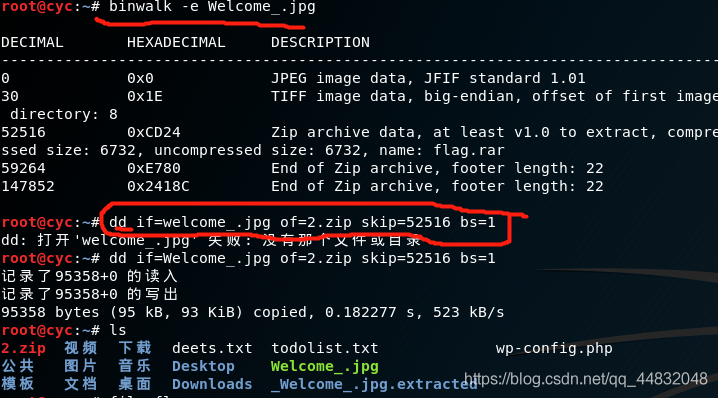

放在linux下使用binwalk分析提取出来

解压后便可以发现flag

bugku隐写2

zip压缩文件。

果然内含zip文件。用dd命令提取。

解压2.zip之后有两个文件。

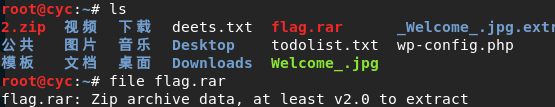

,一开始以为是rar压缩包,用rar的破解工具提示格式不正确。

然后用file命令一检查,发现是zip压缩文件。

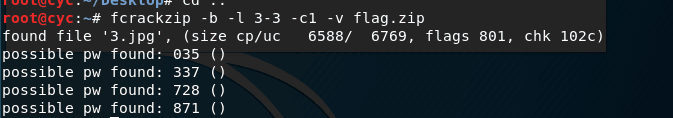

fcrackzip -b -l 3-3 -c1 -v flag.zip

放到Kali Linux中用fcrackzip工具破解。

flag.rar的密码是三位数。直接暴力破解

得到密码871

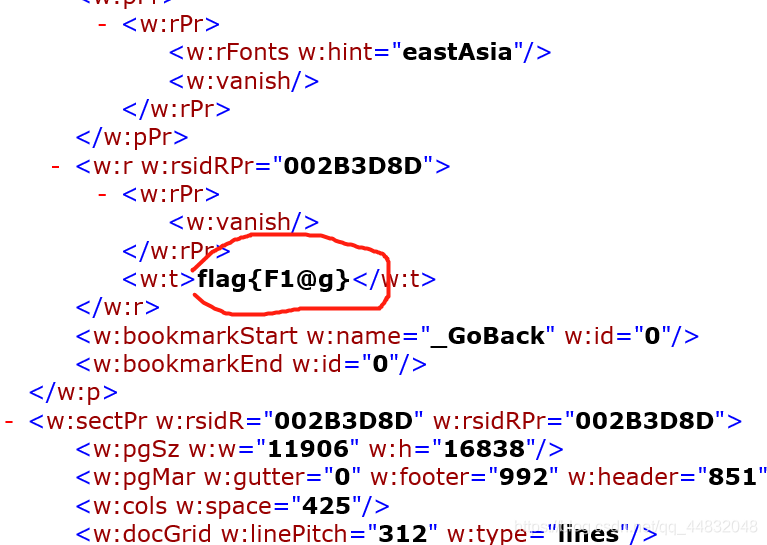

解压flag.zip

然后又是一个图片,用16进制跑一下,文件尾处发现flag。

题目一

一个压缩文件,解压后得到一个word文档,打开里面并没有我们想要的,用HxD打开,发现它的文件头是504B0304,文件尾是504B,发现这又是一个压缩文件,加上后缀.zip另存打开在里面的document.xml发现flag 。

无法运行的exe

用HXD打开,看到了一长串base64,尝试了base64解密没成功,用base64图片解密,上传几张png格式的图像,发现它们的头都是一样的,都是iVBORw0KGgoAAAANSUhEUgAAA然后发现原文件里面的和它有的不一样,将A改成o在用base转图片得到了一个二维码,得到flag。

文件分离

通过binwalk我们可以看到这个png文件中还包含着一个zip文件

Binwalk提取文件

命令 binwalk -e+file;

“-e”和“–extract”用于按照定义的配置文件中的提取方法从固件中提取探测到的文件系统

若提取成功则会生成一个_文件名_extracted的目录,目录中存放的就是提取出的文件

使用dd命令分离文件格式如下:

dd if=源文件名 of=输出文件名 skip=开始分离的字节数 bs=1;

参数说明:

if=file #输入文件名,缺省为标准输入。

of=file #输出文件名,缺省为标准输出。

bs=bytes #同时设置读写块的大小为 bytes ,可代替 ibs 和 obs 。

skip=blocks #从输入文件开头跳过 blocks 个块后再开始复制。

1、jpg jpg图片是经过有损的压缩;

2、png png是无损的压缩;

3、gif gif可以存放动态的帧;

4、bmp bmp是将数据原样储存;

图片隐写

倒立屋

lsb图片隐写;

用stegsolve打开图片,观察发现red、green、blue在最低色度时都看不清,点Data Extract

(:数据抽取,图片中隐藏数据的抽取),勾选Red、Green、Blue颜色的最低位信道然后Preview,然后看到了flag,倒过来就OK。

题目二

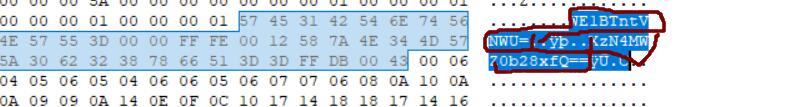

Windows下查看下图片的属性

WE1BTntVNWU=base64解码得到XMAN{U5e 可以明显的感觉到是半个flag,

尝试使用16进制编辑器打开查看找到完整的base64 flag加密后的信息,最后解密即可得到flag