抓包环境:本地抓包

交换机环境抓包:端口镜像(正规方法,配置交换机端口镜像)

arp欺骗

mac泛洪

wireshark简介(这里用的版本为2.2.1,其他版本界面可能有所不同)

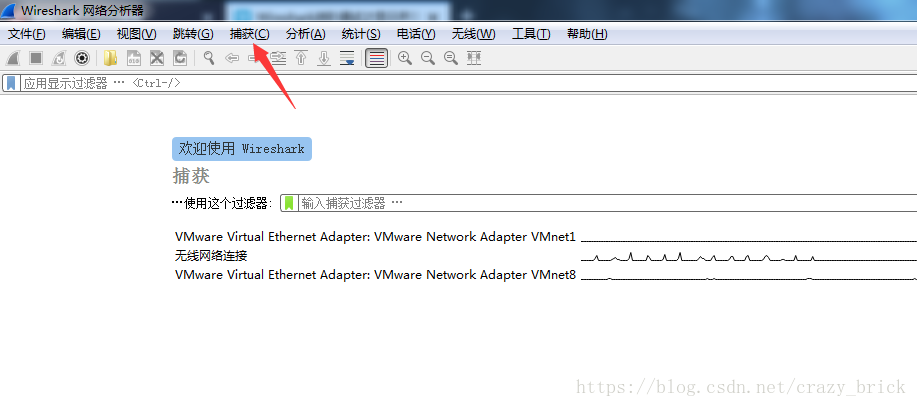

基本抓包步骤:

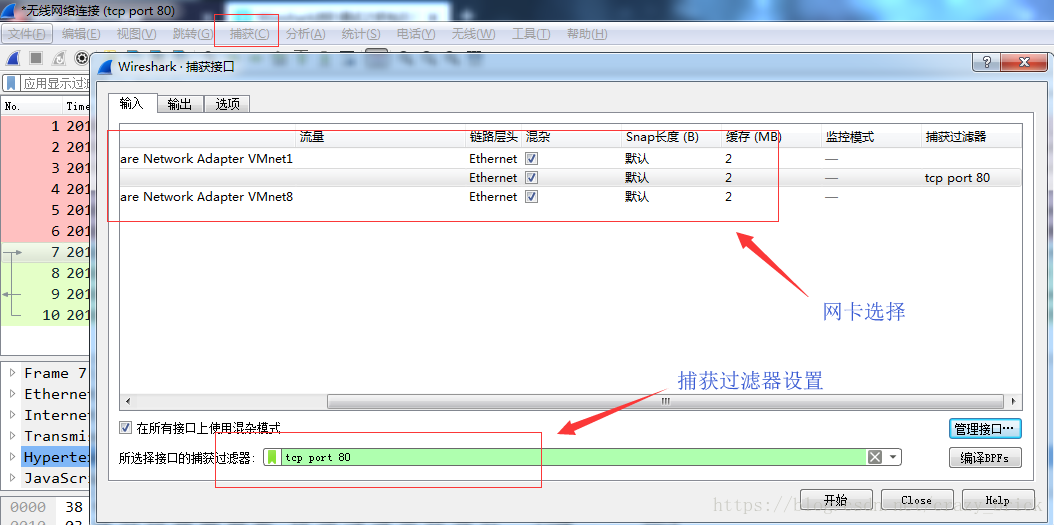

1. 菜单栏选择捕获

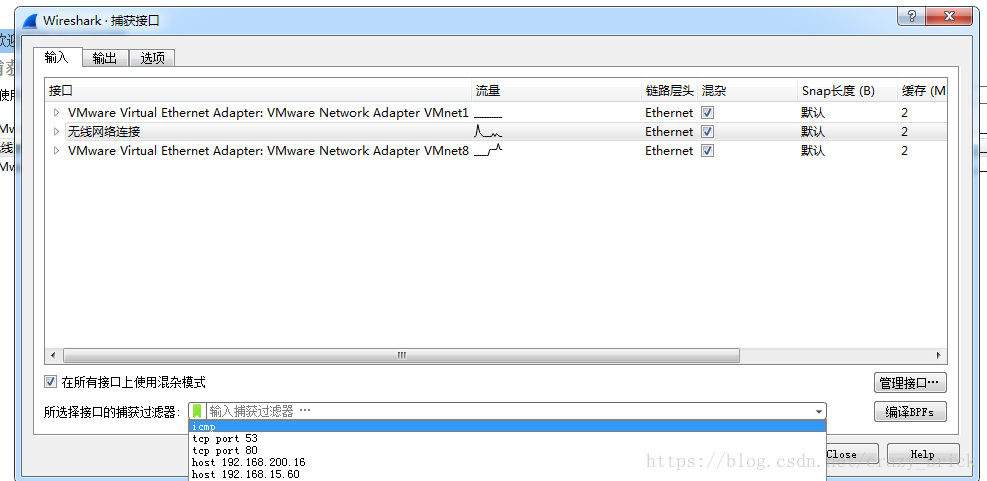

2. 选择网卡及编辑过滤器

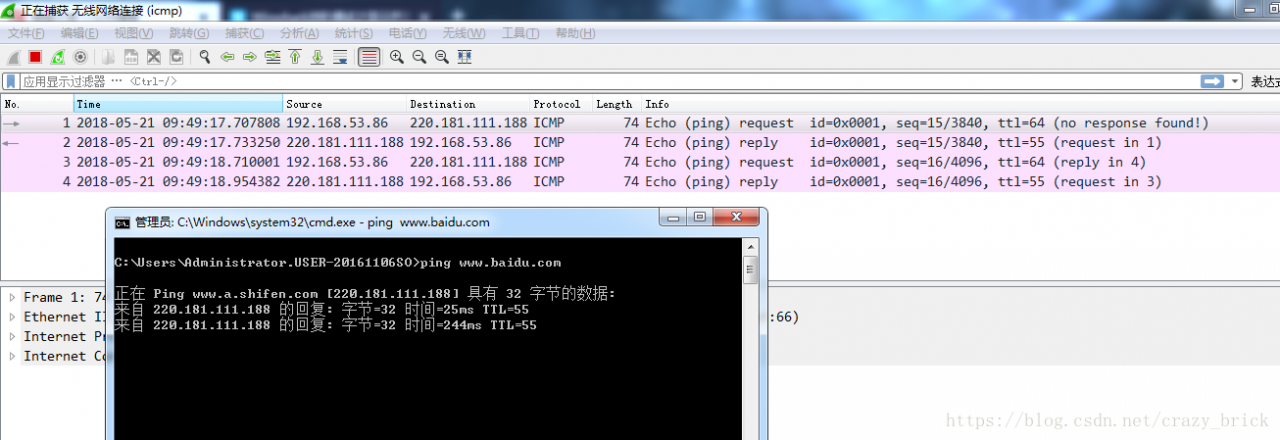

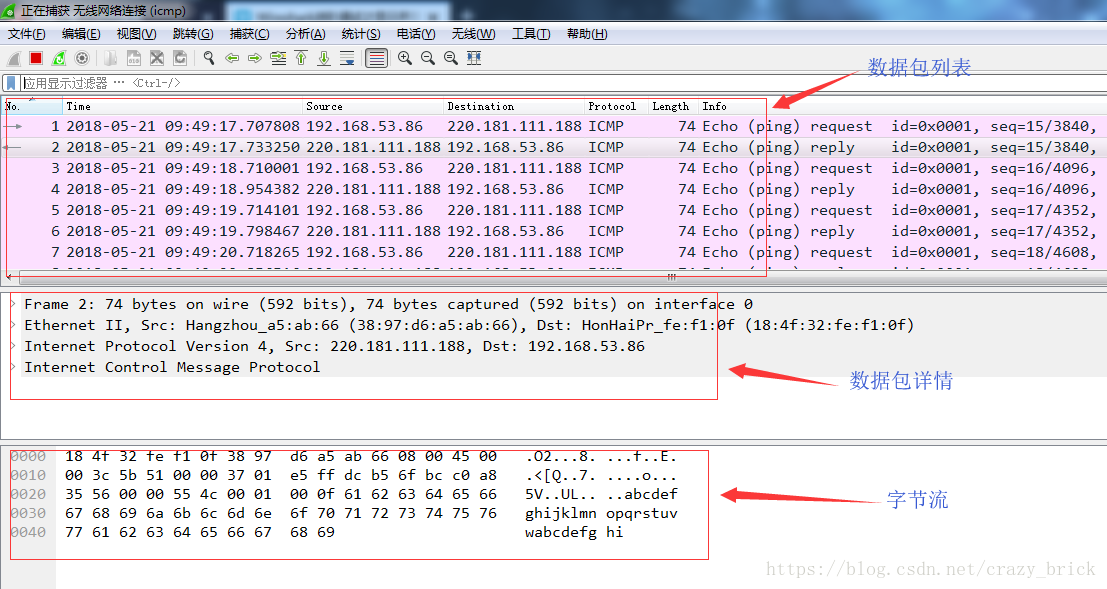

3. 开始抓包

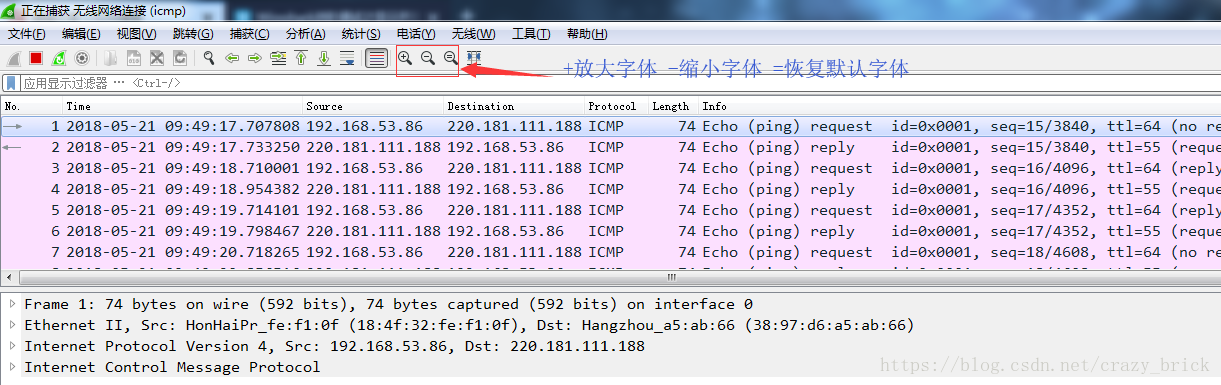

显示界面设置之字体大小

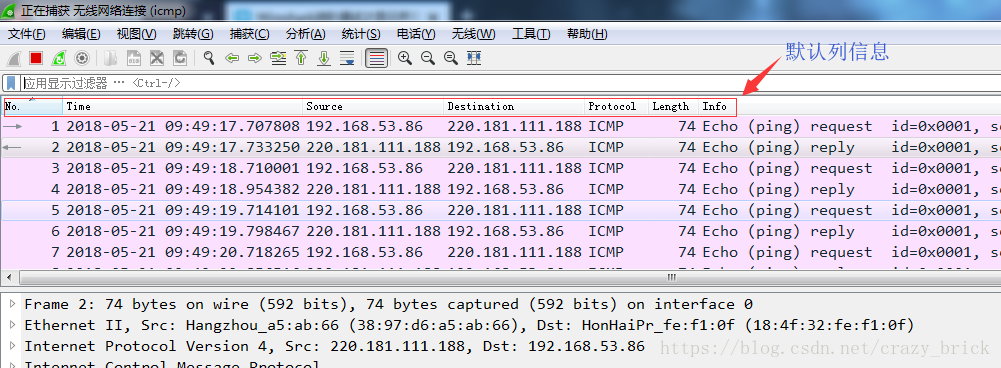

显示界面设置之列

增加列

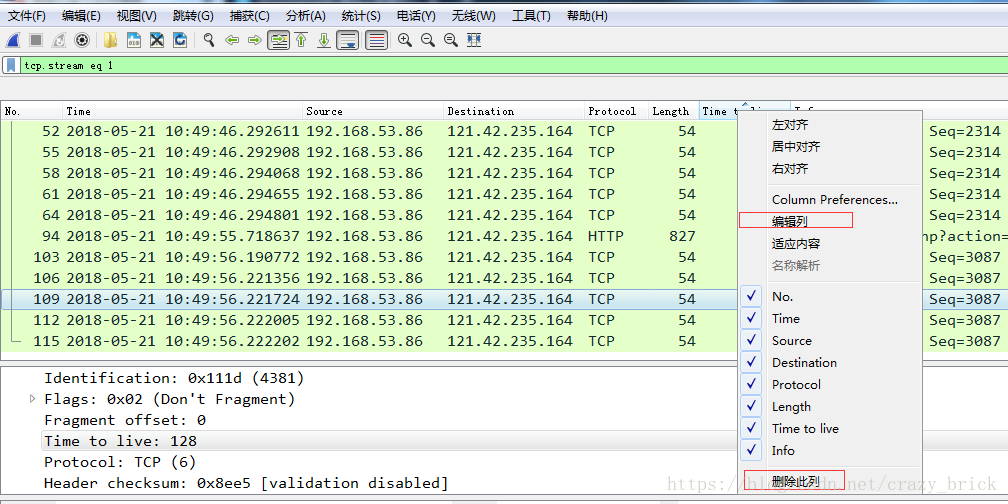

修改&&删除列(右击列明可修改和删除列)

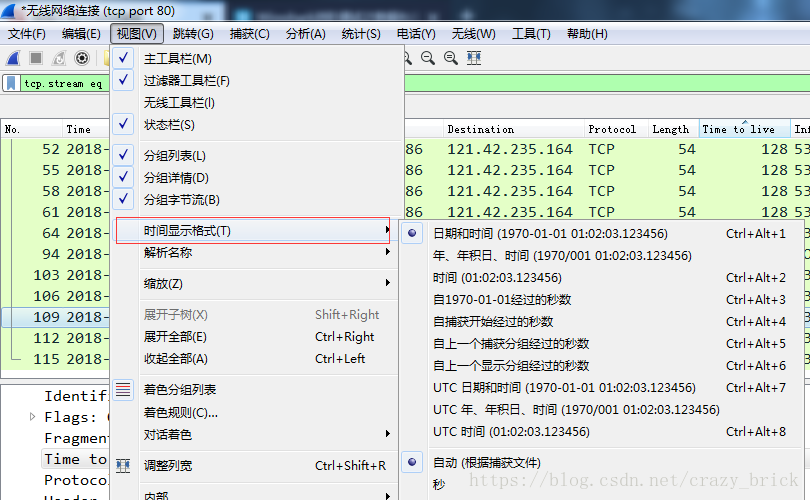

显示界面设置之时间格式

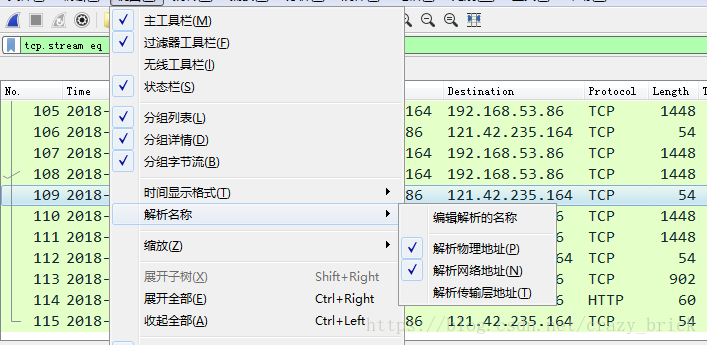

显示界面设置之名字解析(默认只解析物理地址,可勾选网络地址和传输层地址,流量大的情况影响系统性能)

可通过:统计 ---->已解析的地址 查看和编辑地址解析

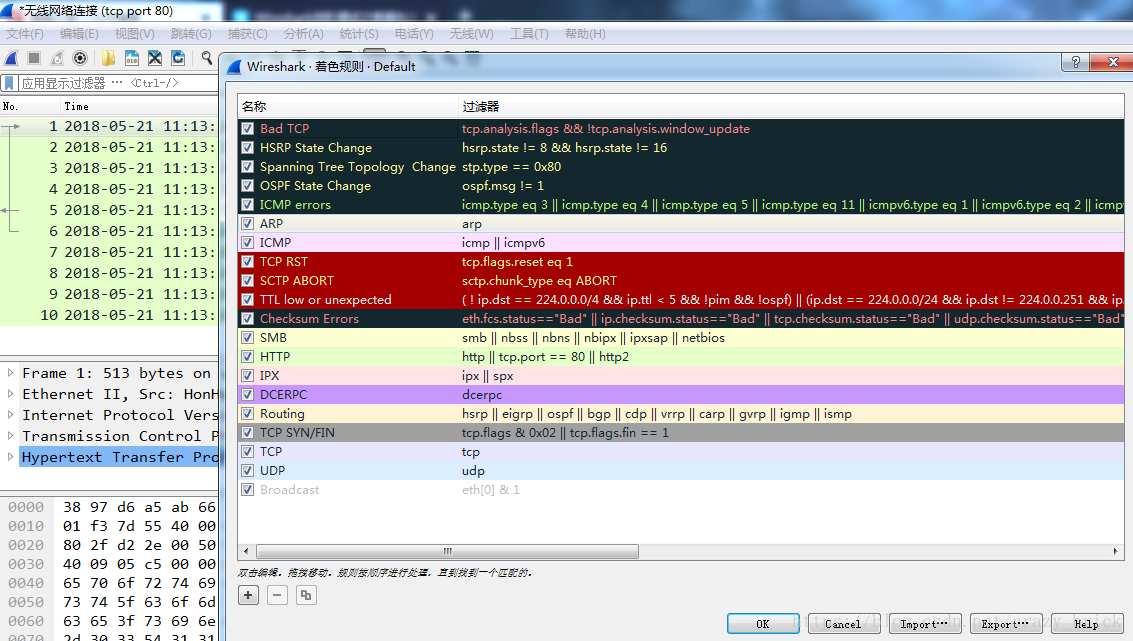

显示界面设置之着色规则

进入规则设置可自定义配置各协议和数据包状态颜色

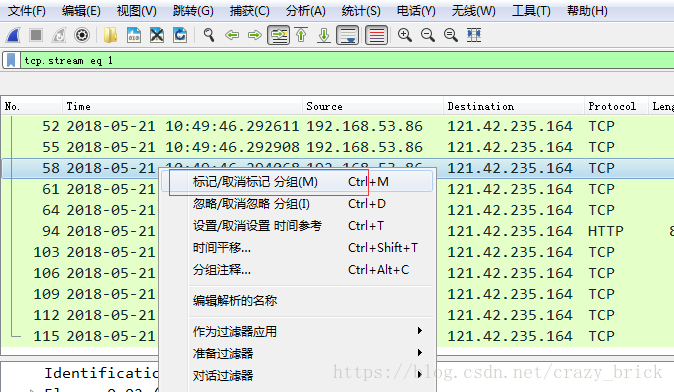

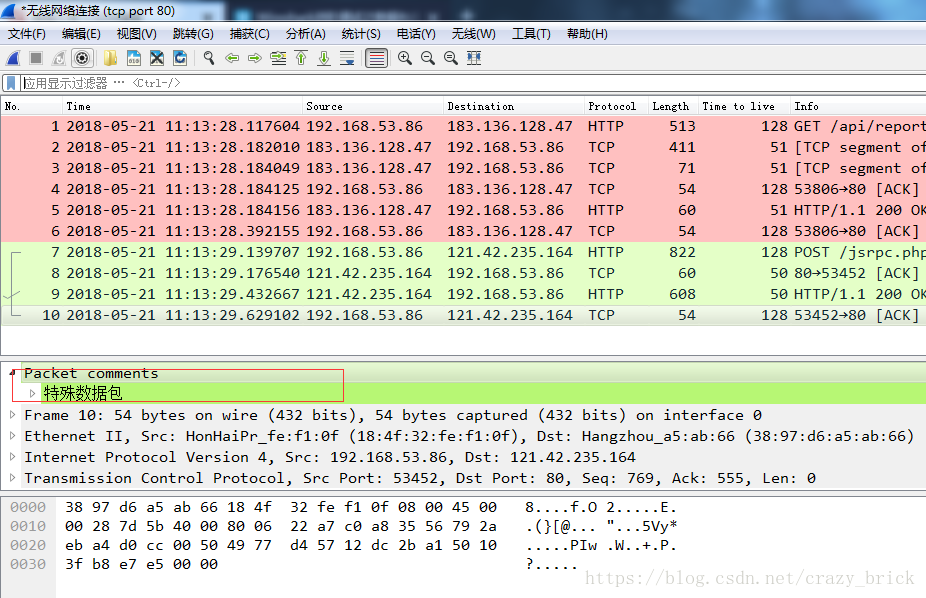

数据包操作之标记/高亮数据包

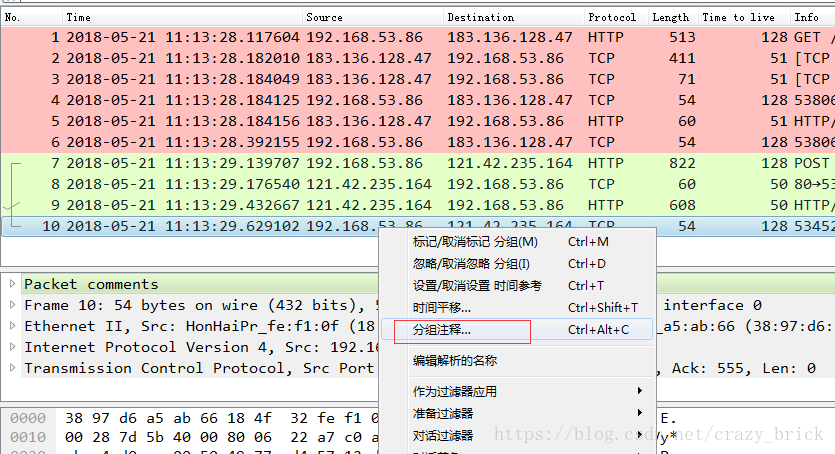

数据包操作之注释数据包

注释之后会在数据包详情之中显示注释

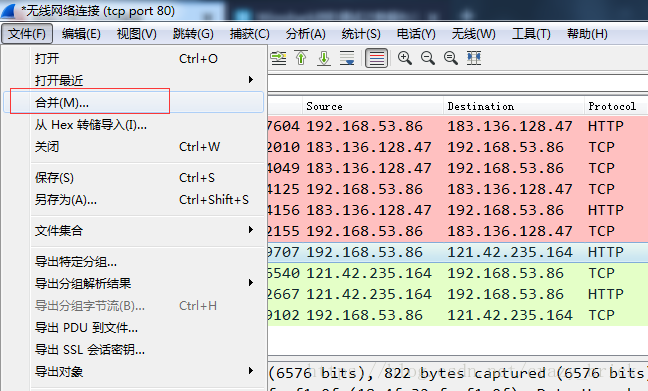

数据包操作之合并数据包

选择之前保存抓到的数据包进行合

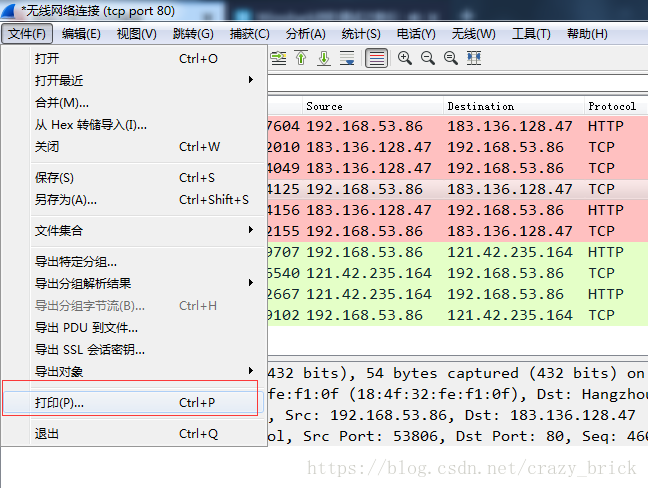

数据包操作之打印数据包

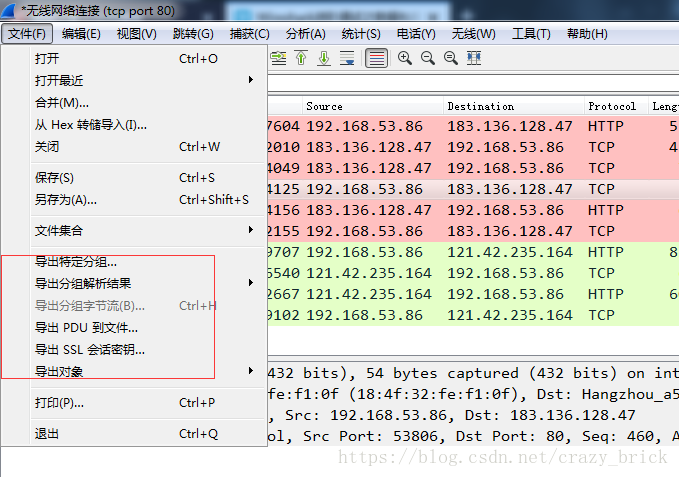

数据包操作之导出数据包

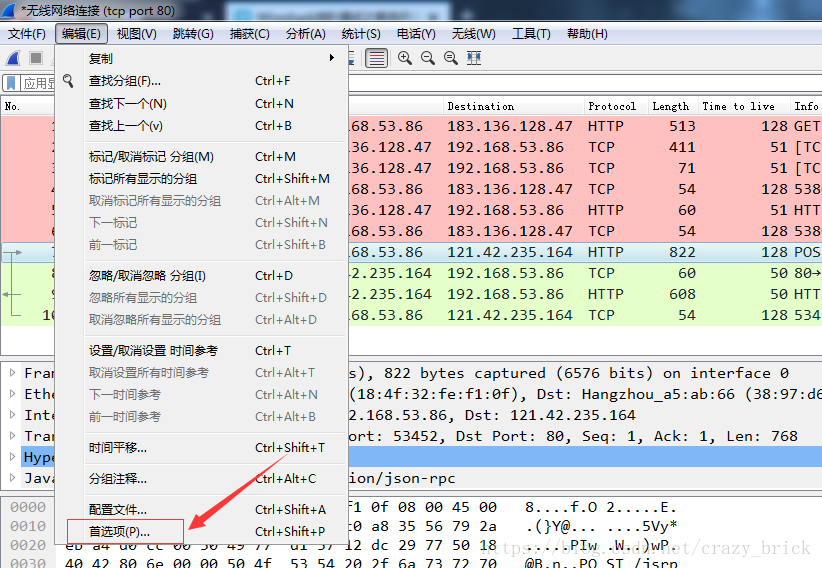

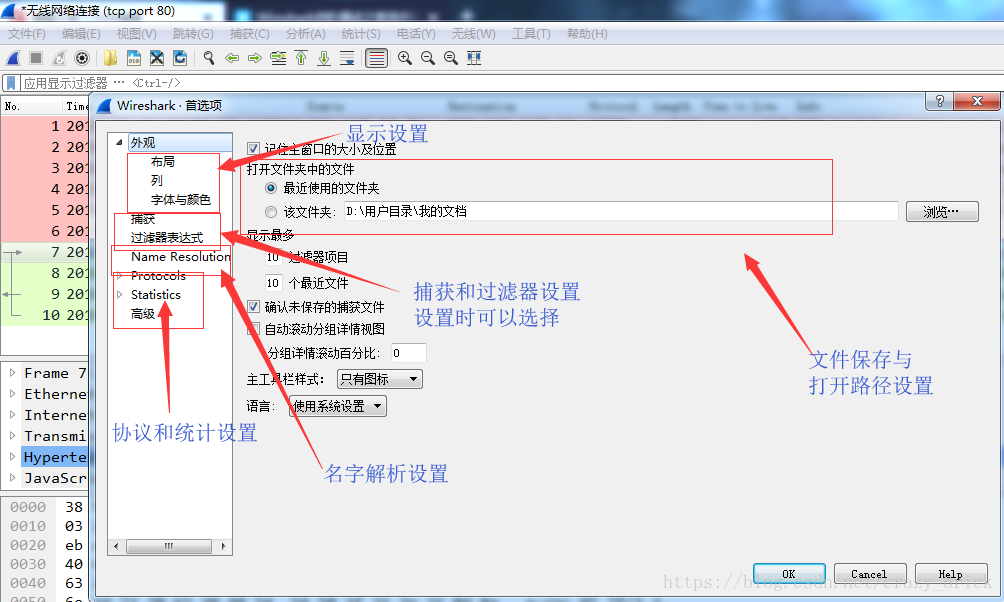

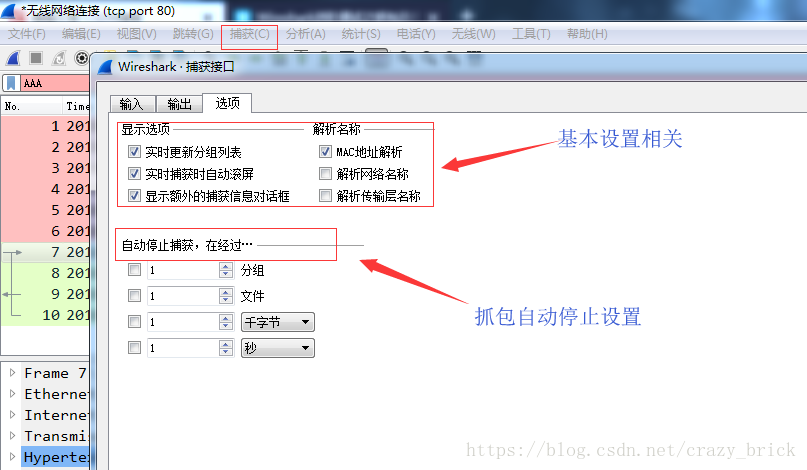

首选项设置

抓包选项设置

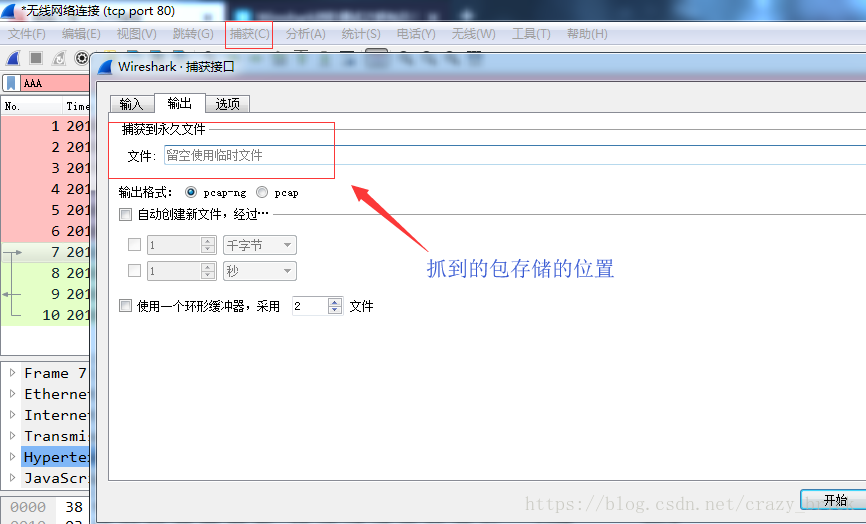

输出处可以设置多包保存,可以按存储文件大小或者抓包时间自动生成文件

抓包过滤器

语法说明

| 类型 | host,port,net |

| 方向 | dst,src |

| 协议 | ip,tcp,udp,http,ftp,ether,icmp.......等 |

| 逻辑运算符 | &&,||,!...等 |

例: src host 192.168.1.1 && dst port 80 源地址为192.168.1.1并且目的端口为80

host 192.168.1.1 || host 192.168.1.2 主机192.168.1.1或者主机192.168.1.2

! broadcast 非广播地址

显示过滤器

| 比较操作符 | ==,!=, < , >, <=, >= |

| 逻辑操作符 | and, or, not, xor |

| IP地址过滤 | ip.addr, ip.src, ip.dst |

| 端口过滤 | tcp.port, tcp.srcport, tcp.dstport, tcp.flag.syn, tcp.flag.ack....等 |

| 协议过滤 | tcp, udp, http, ftp, arp, dns, icmp...等 |

例:ip.addr == 192.168.1.1 and tcp.port == 80

ip.src == 192.168.1.1 and tcp.dstport == 80

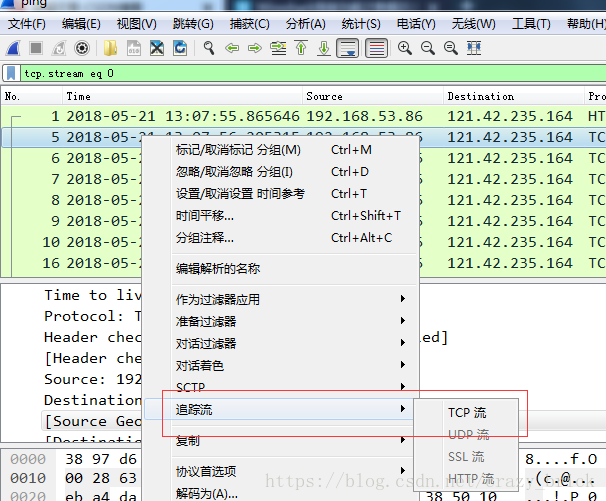

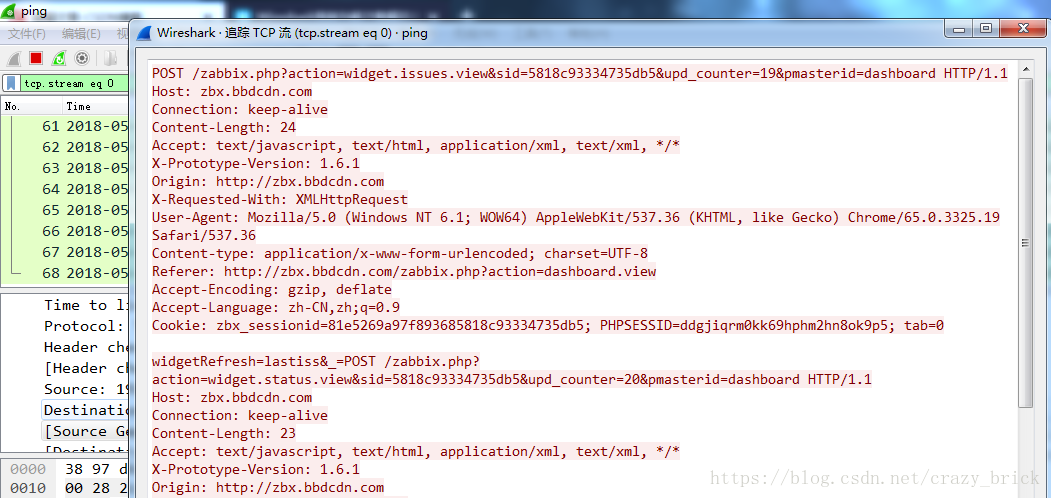

wireshark之数据流追踪

把tcp udp等数据片整合一起展示

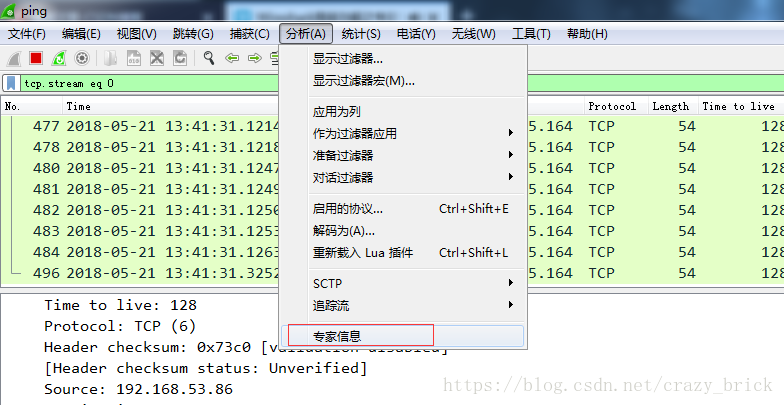

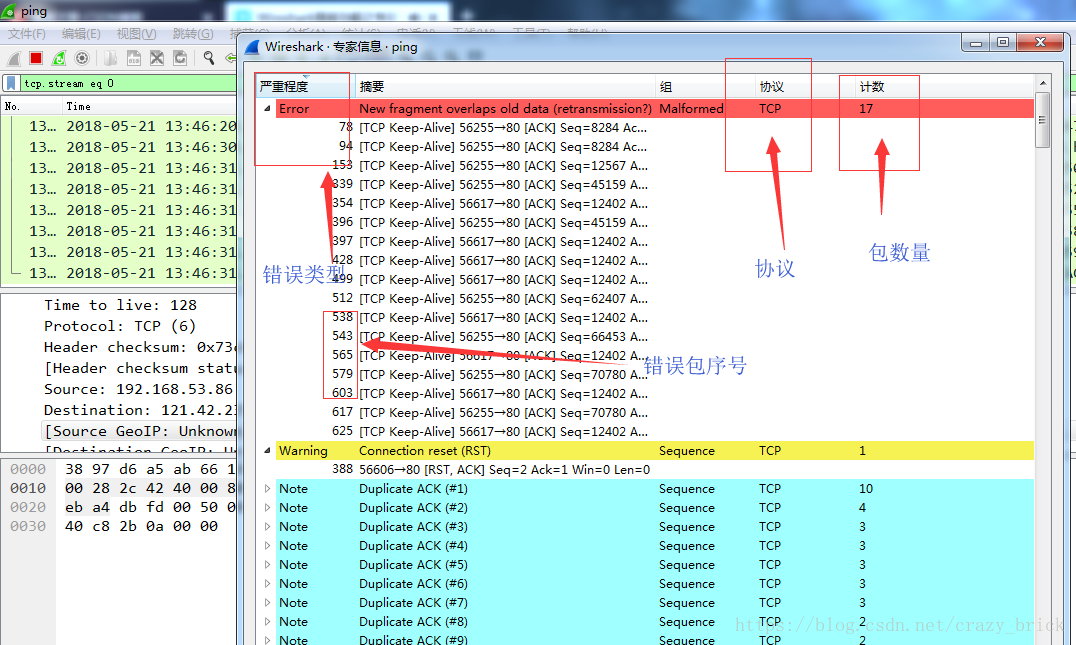

wireshark之专家信息说明

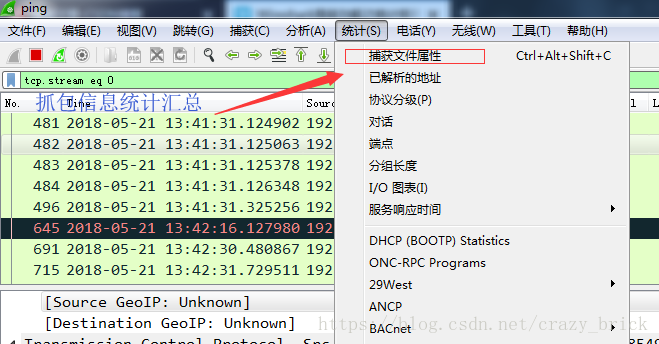

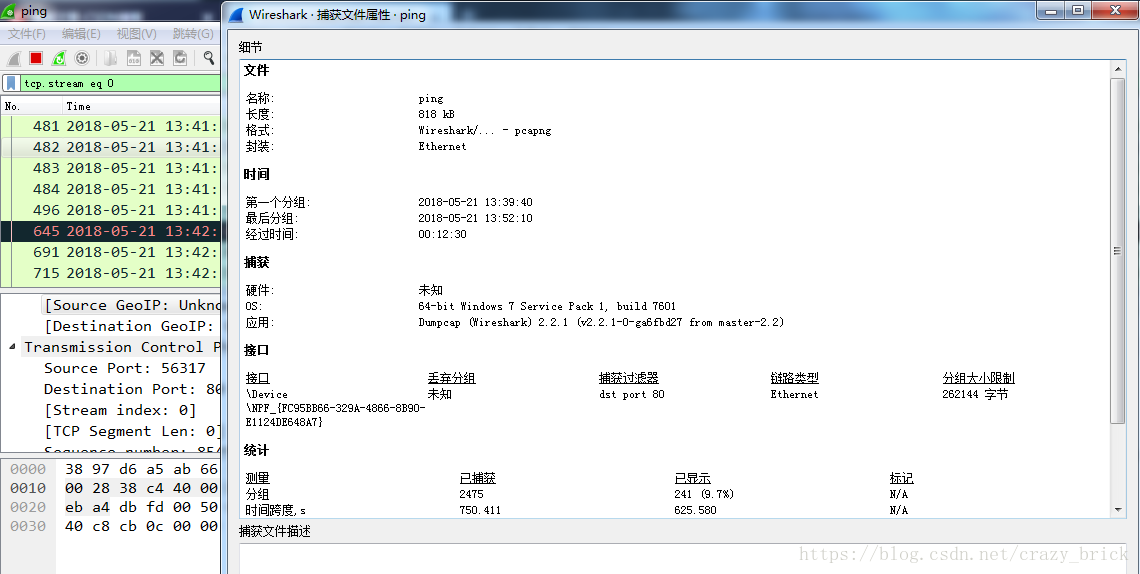

wireshark之统计摘要说明

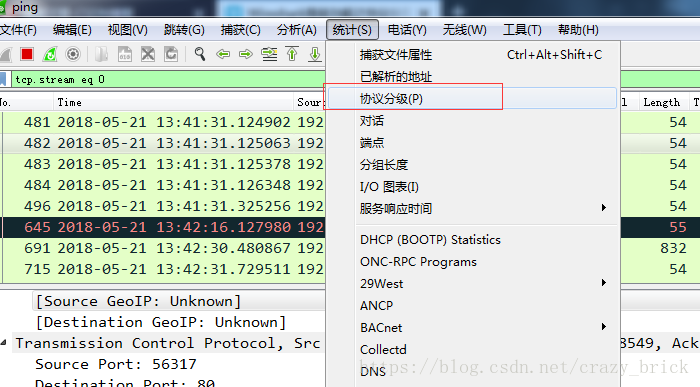

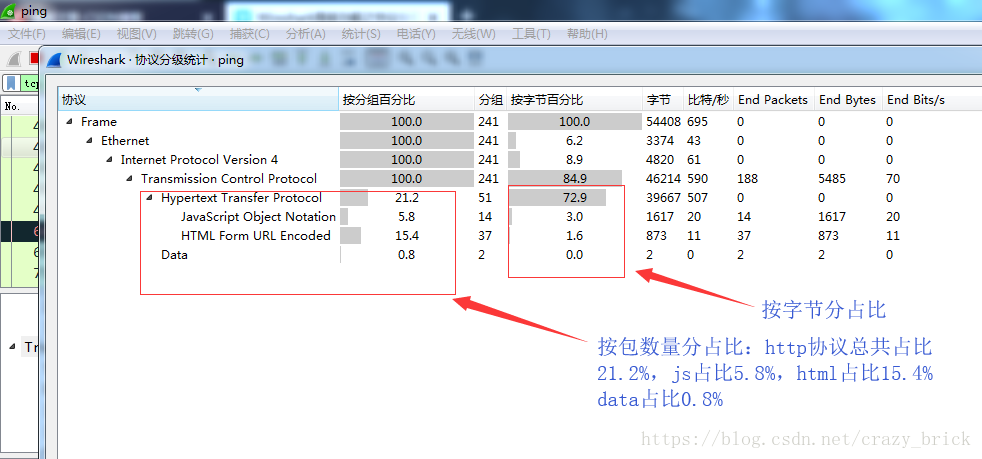

协议分层统计(通过协议比例判断网络是否有异常)

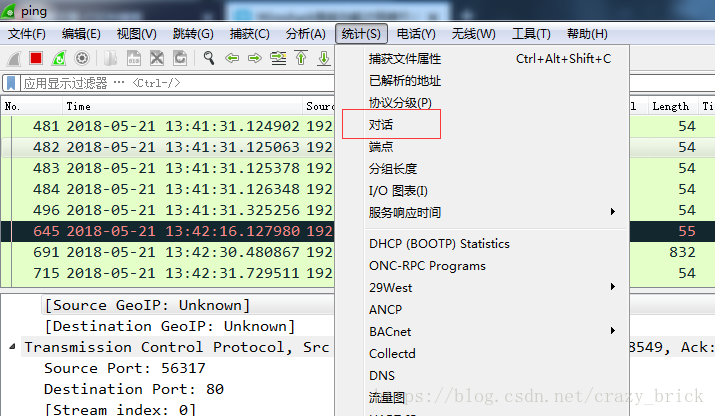

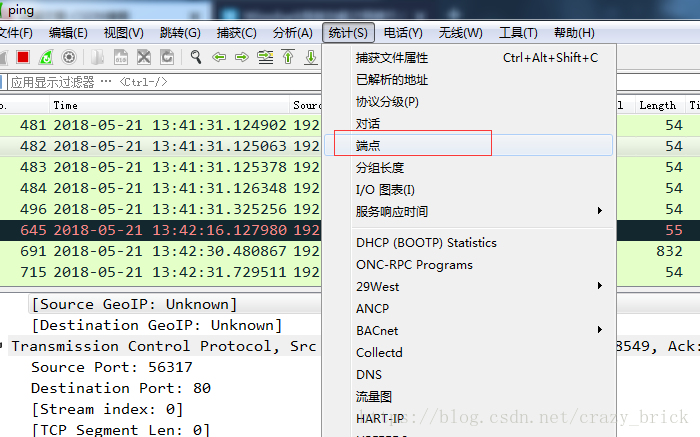

网络节点和会话统计

网络节点:统计会话中每个节点接收和发送的数据包和字节数(找出哪个节点带宽高)

网络会话:统计会话直接接收和发送的数据包和字节数(可以找出哪个会话占用的带宽高)

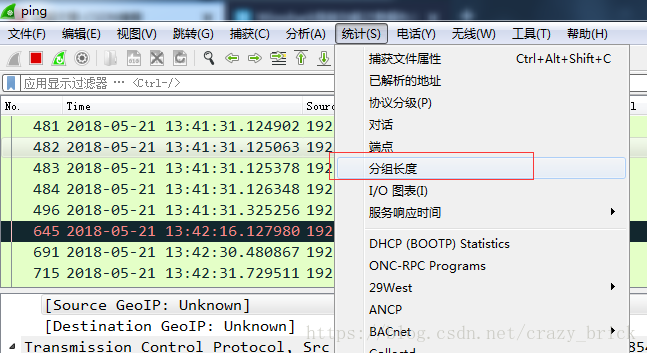

数据包长度统计

统计数据流量中包长度的分布(通过数据包大小占比可以判断会话是否有异常)

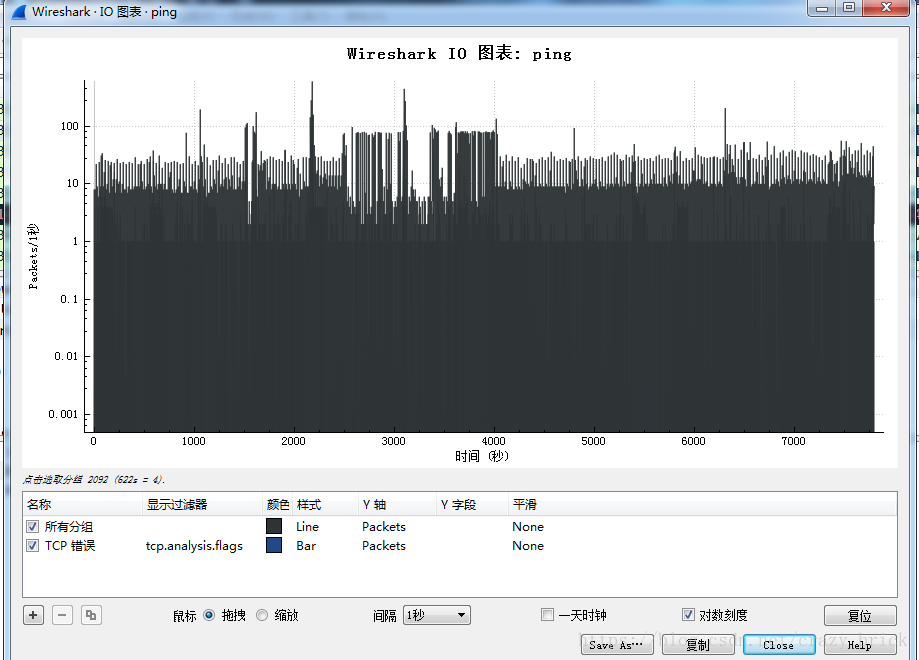

IO图表

对网络中的吞吐流量进行实时显示(网卡数据包/秒)

数据流量图表

将会话通信过程图形可视化出来(可以图形化过滤之后的数据包)

版权声明:本文为crazy_brick原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接和本声明。