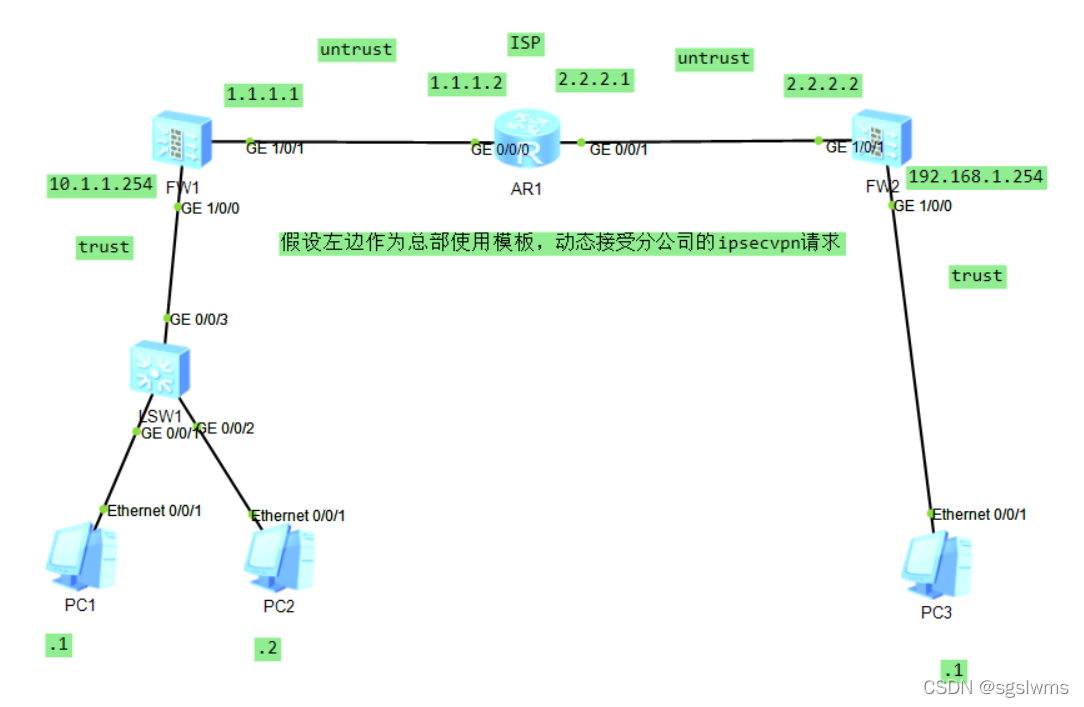

配置接口ip 路由 防火墙接口加区域等省略

1:设置ike proposal

ike proposal 1

encryption-algorithm des

dh group1

authentication-algorithm md5

authentication-method pre-share

q

2:设置ike peer

ike peer fw2

undo version 2 (取消ikev2)

pre-shared-key huawei@123(设置预共享密钥)

ike-proposal 1 (绑定ike proposal)

remote-id-type ip (这里为了确定对端计算机是本公司的除了ip也可以写其他的,但是模拟器中只支持IP所以就写了ip,如果不屑这个type和下面的id也是可以的,就默认接受全部)

remote-id 2.2.2.2 (对端的id地址,这里的id不一定是IP地址需要根据上面的type来确定)

q

3:设置ipsec proposal

ipsec proposal ipsecpro1

encapsulation-mode tunnel (默认封装模式为隧道模式可以不写)

transform esp (默认传输协议为esp可以不写)

esp authentication-algorithm md5(设置esp的认证(hash)算法和加密算法)

esp encryption-algorithm des

q

4:设置ipsec policy模板:下面需要绑定两点与之前不同的是不需要绑定acl,但是回去的时候不知道路由所以需要动态生成路由

ipsec policy-template tmp 10

ike-peer fw2

proposal ipsecpro1

route inject dynamic

q

5:将模板嵌入到具体的ipsec策略

ipsec policy ipsec 5 isakmp template tmp

6:接口下调用ipsec

int g1/0/1

ipsec policy ipsec

q

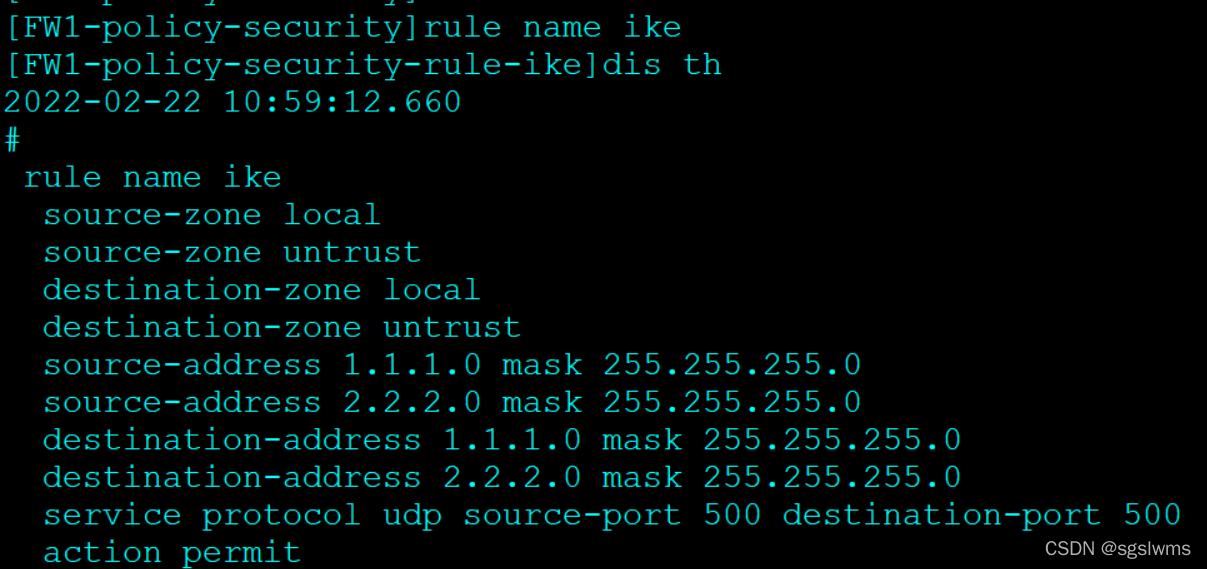

7:防火墙放行策略:需要放行的策略为isakmp esp icmp三个包

isakmp:从local到untrust双向放行 使用的为udp的500端口如下

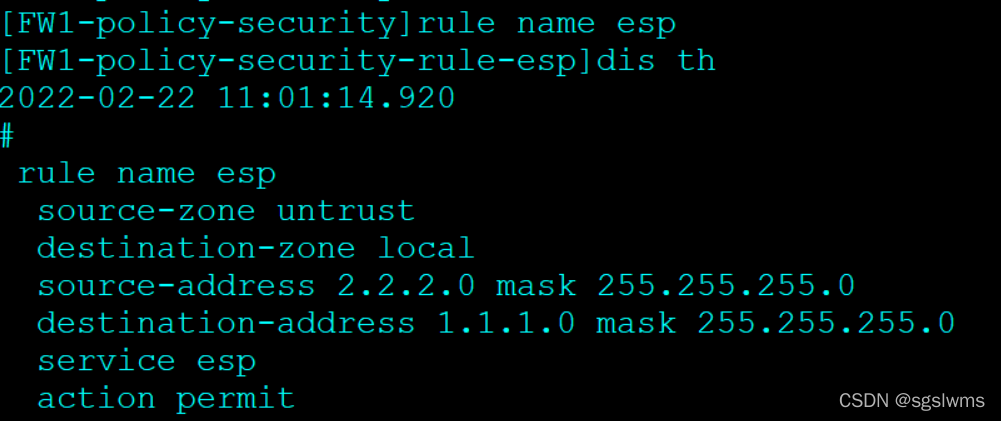

esp策略:vpn进行协议封封装发送时不需要防火墙策略控制,从untrust到local单向放行:

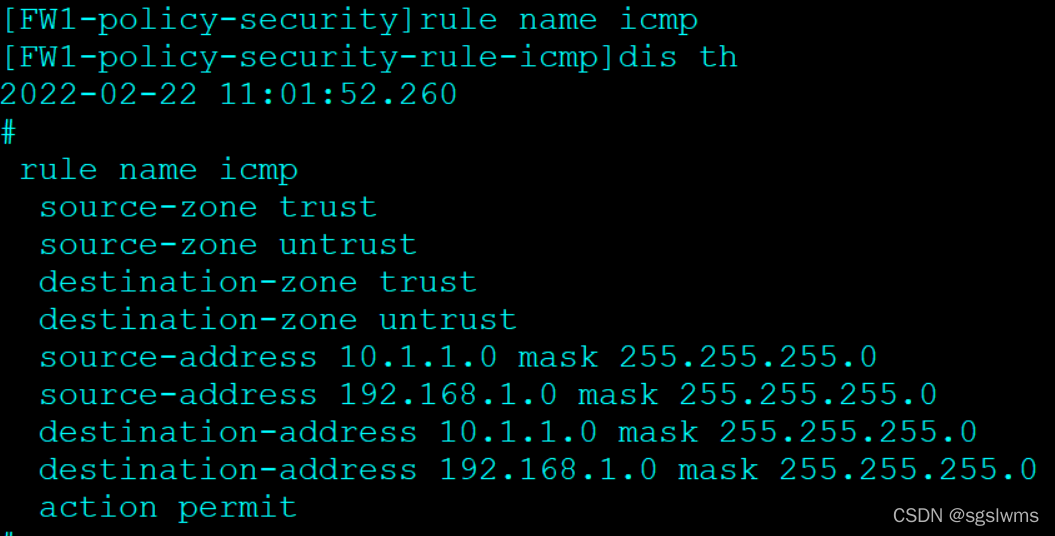

icmp:双向放行

右边墙的配置和左墙不一样需要主动,需要acl控制并且ike peer中需要写对端IP地址

1:ike proposal和左墙一致,略

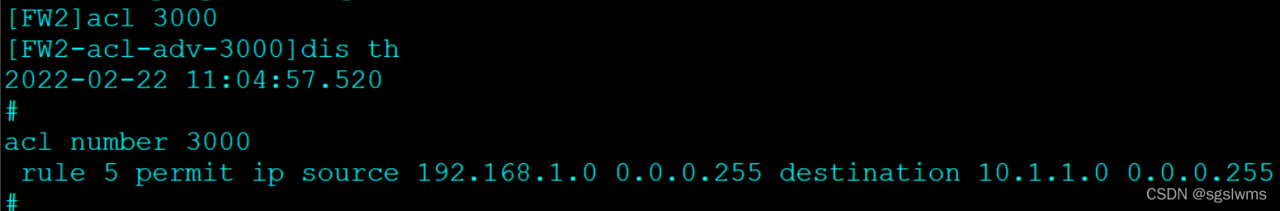

2:acl

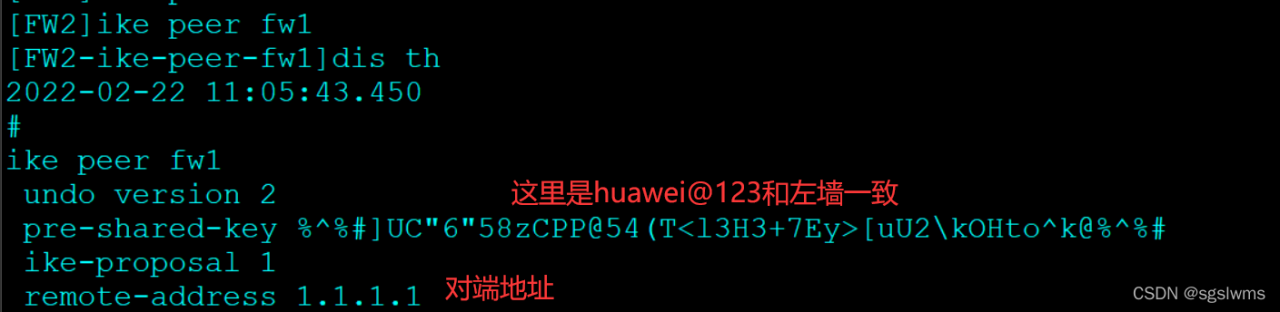

3:ike peer

4:ipsec proposal

和左墙一致,略

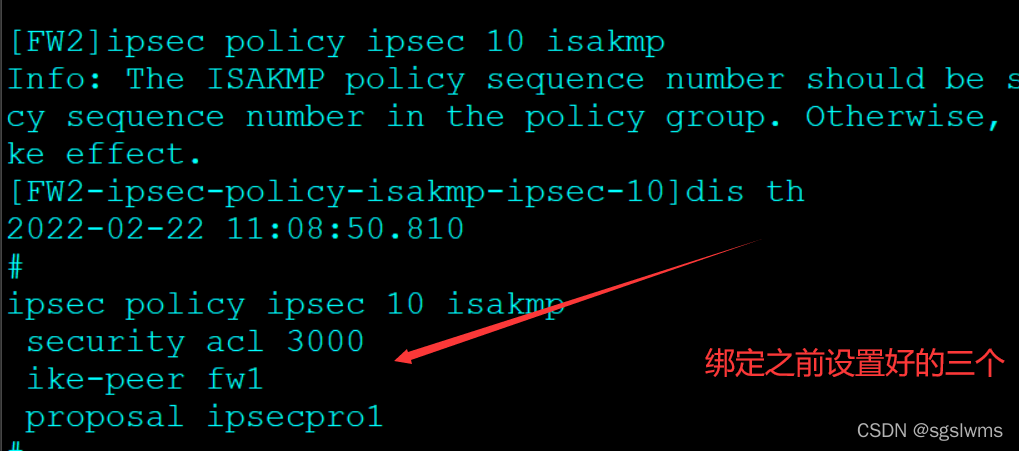

5:ipsec policy

6:接口调用,略

7:防火墙策略和左墙是镜像配置,略