漏洞利用-SSH Banner信息获取

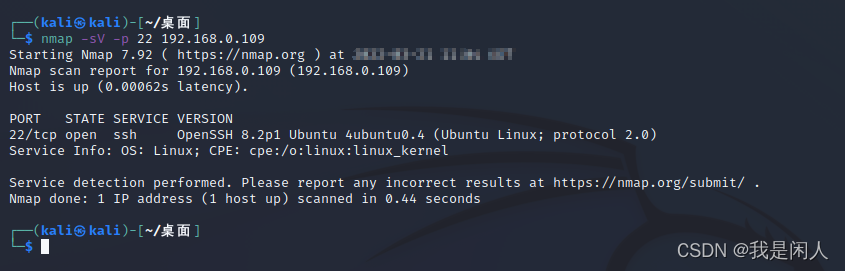

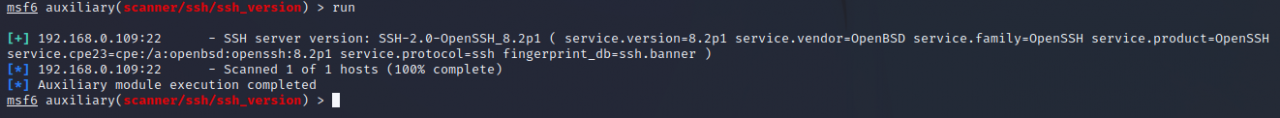

一、nmap获取ssh Banner信息

一般情况下ssh开启的端口是22

nmap -sV -p 22 IP地址

这里可以看到,探测的banner信息是Ubuntu以及版本号

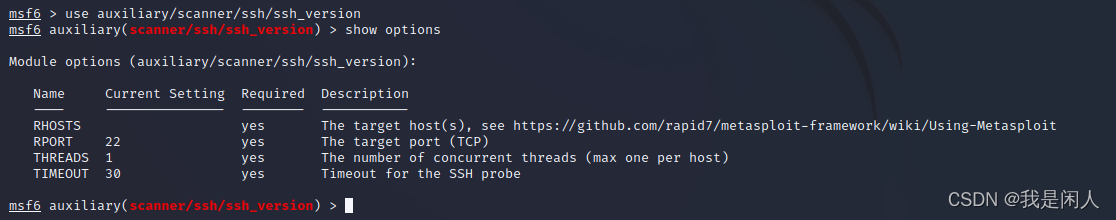

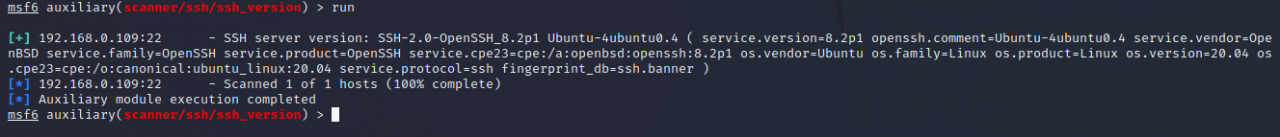

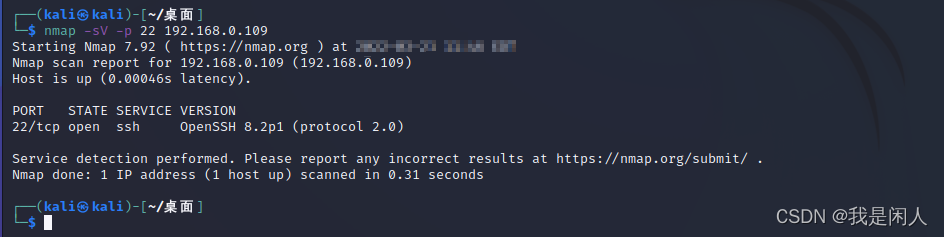

二、Metasploit获取ssh Banner信息

完整命令如下:

msfconsole

use auxiliary/scanner/ssh/ssh_version

msf auxiliary(ssh_version)>set rhosts IP地址

msf auxiliary(ssh_version)>set rport 22

msf auxiliary(ssh_version)>exploit

查看有哪些选项

use auxiliary/scanner/ssh/ssh_version

show options

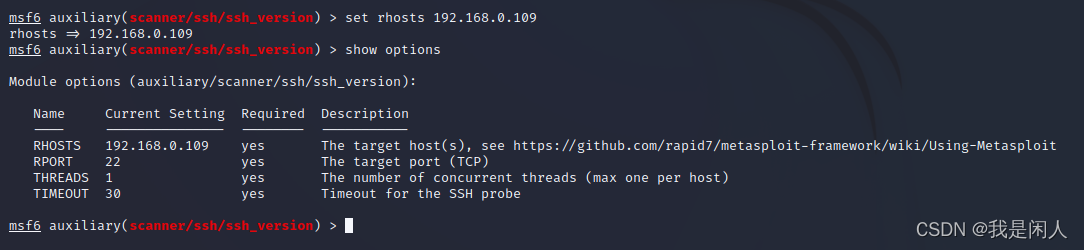

设置单一主机探测,设置完成后可以

show options查看下

set rhosts IP地址

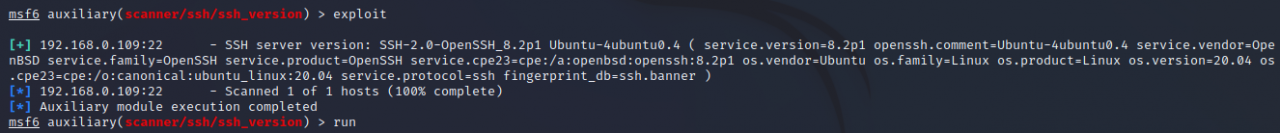

输入

exploit或者run进行探测

可以看到,远程的服务器是Ubuntu20.04

三、nc获取ssh Banner信息

nc IP地址 端口号

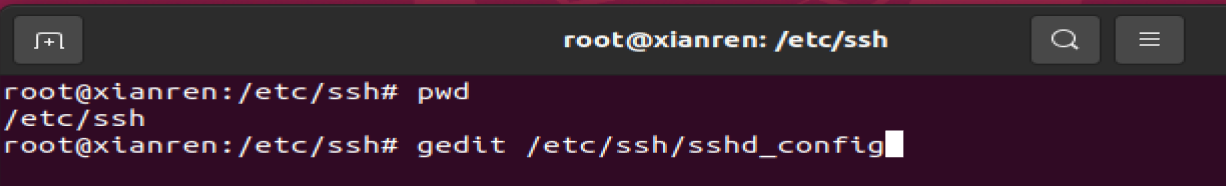

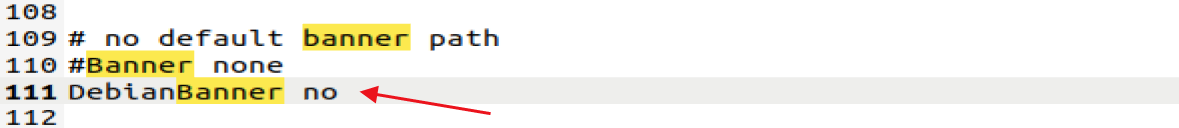

四、配置ssh规避Banner信息

在ssh配置文件sshd_config中新增一行。DebianBanner no

再次扫描发现会没有操作系统信息。

在/etc/ssh目录下,修改sshd_config文件

gedit /etc/ssh/sshd_config

新增这一行后保存关闭。

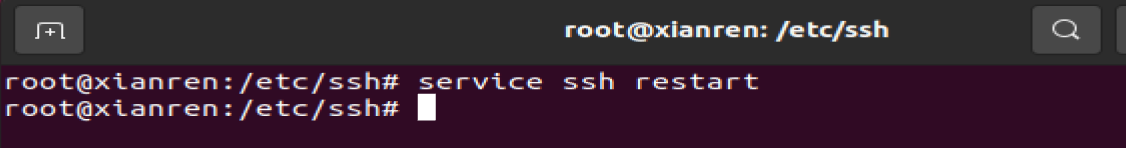

然后再输入命令重启ssh

service ssh restart

验证:

使用Metasploit获取ssh Banner信息,发现没有操作系统的信息。

使用nmap获取ssh Banner信息,发现没有操作系统的信息。

nc获取ssh Banner信息,发现没有操作系统的信息。

版权声明:本文为qq_37278418原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接和本声明。